Google geeft details over criminelen die toegang voor ransomwaregroep regelen

Google heeft details gegeven over criminelen die toegang voor ransomwaregroepen regelen en hiervoor onder andere een zerodaylek in Internet Explorer gebruikten. Initial access brokers, zoals dergelijke partijen worden genoemd, spelen volgens Google een belangrijke rol bij het faciliteren van cybercrime. De broker regelt toegang tot systemen van organisaties, waarna deze toegang aan onder andere ransomwaregroepen wordt verkocht.

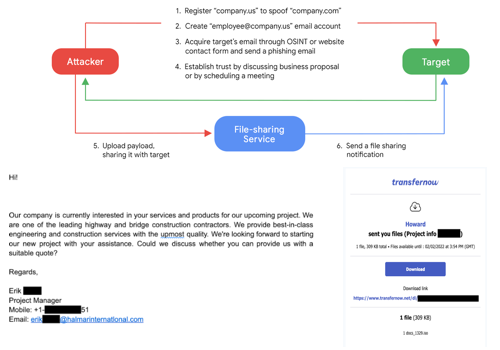

De broker in kwestie, door Google Exotic Lily genoemd, zou meer van vijfduizend e-mails per dag naar 650 organisaties wereldwijd versturen. In eerste instantie ging het om partijen in de gezondheidszorg, it en cybersecurity, maar volgens Google valt de broker nu meer organisaties en industrieën aan. Voor de aanvallen maakt de broker gebruik van domeinen die op die van de aangevallen organisatie lijken.

Vervolgens stuurt de broker een e-mail die van een medewerker van de betreffende organisatie afkomstig lijkt en linkt naar een document. In werkelijkheid gaat het om malware. Vorig jaar september ontdekten onderzoekers dat Exotic Lily hierbij een zerodaylek in Internet Explorer gebruikte. De kwetsbaarheid (CVE-2021-40444) bevond zich in MSHTML, de door Microsoft ontwikkelde browser-engine van Internet Explorer.

MSHTML wordt ook door Office-applicaties gebruikt voor het weergeven van webcontent in documenten. Bij de aanvallen stuurden de aanvallers hun doelwit een Microsoft Office-bestand. Wanneer de gebruiker dit document opende werd er een kwaadaardig ActiveX-control geladen dat het systeem uiteindelijk met malware infecteerde. Na het versturen van documenten die het IE-lek gebruikten, en waarvoor Microsoft in september met een update kwam, besloot de broker over te stappen op het linken naar ISO-bestanden.

Op basis van de communicatie van de broker blijkt die volgens Google standaard kantoortijden van negen tot vijf aan te houden, met weinig activiteit in het weekend. Op basis van de werkuren vermoedt Google dat de broker vanuit Centraal of Oost-Europa opereert. Naast informatie over de werkwijze heeft het techbedrijf ook indicators of compromise gegeven, zoals domeinen, ip-adressen en hashes van bestanden die de broker gebruikt.

Als je het verhaal bij google leest, dan moet je goed zoeken waar die Microsoft zero-day dan ter sprake komt. Dat is maar een miniem onderdeel van het totale verhaal.

Als je het verhaal bij google leest, dan moet je goed zoeken waar die Microsoft zero-day dan ter sprake komt. Dat is maar een miniem onderdeel van het totale verhaal.

Dat is de kern van het verhaal? Dat doet de redactie goed: ruis onderdrukken.

Als je het verhaal bij google leest, dan moet je goed zoeken waar die Microsoft zero-day dan ter sprake komt. Dat is maar een miniem onderdeel van het totale verhaal.

Dat is de kern van het verhaal? Dat doet de redactie goed: ruis onderdrukken.

Gaan we kijken, wat tekst uit de link:

- "One notable technique is the use of domain and identity spoofing as a way of gaining additional credibility with a targeted organization."

- "the group began to impersonate real company employees by copying their personal data from social media"

- "At the final stage, the attacker would upload the payload to a public file-sharing service (TransferNow, TransferXL, WeTransfer or OneDrive)"

- " Distribution of the actor’s working hours suggest they might be working from a Central or an Eastern Europe timezone."

- "The loader can be recognized by its use of a unique user-agent “bumblebee” which both variants share. The malware, hence dubbed BUMBLEBEE, uses WMI to collect various system details such as OS version, user name and domain name, which are then exfiltrated in JSON format to a C2."

- "Earlier reports of attacks exploiting CVE-2021-40444 (by Microsoft and other members of the security community) have also indicated overlaps between domains involved in the delivery chain of an exploit and infrastructure used for BazarLoader and Trickbot distribution."

Het verhaal duidt op staatsaanvallen (office hours eastern europe) dan wel een bedrijfsmatig verdienmodel Russian cybercrime is genoemd.

Heel raar dat artikel zo te verdraaien dat het om internet explorer zou gaan. Die browser is al tijden door microsoft zelf uit de lijn gehaald om over te stappen op de google core (open source) onderdelen.

Het lijkt er op dat de genoemde russische connectie niet lekker ligt bij de redactie. Vverwijzen er wel naar,werken het niet uit

Deze posting is gelocked. Reageren is niet meer mogelijk.