Spionagegroep gebruikt besmette ip-camera's voor het stelen van e-mail

Onderzoekers hebben naar eigen zeggen een spionagegroep ontdekt die allerlei netwerkapparaten zoals ip-camera's, loadbalancers, SAN-arrays en wireless access point controllers van backdoors voorziet om zo vertrouwelijke e-mails bij organisaties te stelen. De groep, die door securitybedrijf Mandiant UNC3524 wordt genoemd, heeft het voorzien op personeel dat zich bezighoudt met fusies en overnames, grote zakelijke transacties en bedrijfsontwikkeling.

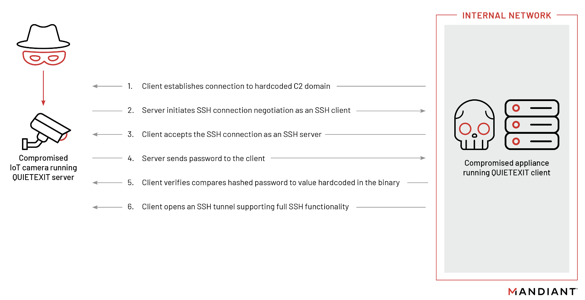

Hoe de aanvallers precies toegang tot de omgeving van hun slachtoffers krijgen is onbekend. Zodra de initiële toegang is verkregen infecteren ze netwerkapparaten zoals SAN-arrays, loadbalancers en wireless access point controllers met een backdoor. Volgens de onderzoekers kiest de groep bewust voor deze apparaten omdat hier geen beveiligingssoftware op draait, waardoor ze langer onopgemerkt in het netwerk van organisaties kunnen verblijven. Deze besmette netwerkapparaten maken verbinding met een botnet dat weer uit besmette ip-camera's bestaat.

Naast het infecteren van netwerkapparaten met een backdoor proberen de aanvallers zich lateraal door het netwerk te bewegen, waarbij het doel is om geprivilegieerde inloggegevens voor de e-mailomgeving te verkrijgen. Met de inloggegevens versturen ze Exchange Web Services (EWS) API-requests naar de lokale Microsoft Exchange- of Microsoft 365 Exchange Online-omgeving, waarbij specifieke mailboxes het doelwit zijn.

Naast directieleden en personeel dat zich bezighoudt met fusies en overnames, grote zakelijke transacties en bedrijfsontwikkeling, vermoedt Mandiant dat ook het it-securityteam van aangevallen organisaties het doelwit van de aanvallers is, die zo kijken of ze al zijn ontdekt.

Besmette camera's

De command & control-systemen voor het aansturen van besmette apparaten bij organisaties waren met name legacy cameravergaderingssystemen van fabrikant LifeSize. Eén keer werd ook een gecompromitteerde D-Link ip-camera aangetroffen. De camerasystemen bleken ook met een backdoor te zijn besmet. De onderzoekers merken op dat de camerasystemen direct toegankelijk vanaf het internet waren, mogelijk door een verkeerde UPnP-configuratie. Vermoedelijk wisten de aanvallers via standaard inloggegevens toegang tot de camera's te krijgen.

"Net als het gebruik van embedded netwerkapparaten kan UNC3524 detectie voorkomen door direct vanaf gecompromitteerde infrastructuur te opereren die direct met internet is verbonden, zoals ip-camera's waar traditionele antivirus- en beveiligingssoftware mogelijk niet aanwezig is", aldus onderzoeker Doug Bienstock. Organisaties wordt aangeraden om netwerkapparaten die geen monitoringstools ondersteunen te inventariseren en hier logging voor in te schakelen en de logs door te laten sturen naar een centrale locatie. Wie erachter de spionagegroep zit is onbekend.

Dat heeft natuurlijk geen zin als de camera besmet is en je de camera mailtjes laat versturen via je eigen mail account. Dan staan de email wachtwoorden nml ook in je besmette camera.

Deze posting is gelocked. Reageren is niet meer mogelijk.