Onderzoekers compromitteren bank via file upload-lek in dotCMS

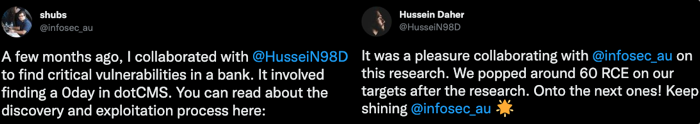

Onderzoekers zijn erin geslaagd om naar eigen zeggen een niet nader genoemde bank via een file upload-lek in dotCMS te compromitteren. DotCMS is een in Java geschreven contentmanagementsysteem dat is te gebruiken voor websites, intranetten, extranetten, portals en apps. Beveiligingsonderzoekers Hussein Daher en Shubham Shah besloten dotCMS te onderzoeken naar aanleiding van het bugbountyprogramma van een bank. Deze bank maakte binnen de eigen omgeving gebruik van dotCMS.

DotCMS laat gebruikers content uploaden die vervolgens op de betreffende website of applicatie wordt weergegeven. Bij het uploaden van bestanden schrijft dotCMS deze bestanden weg naar een tijdelijke directory voordat ze uiteindelijk content worden. DotCMS bleek de namen of inhoud van geüploade bestanden niet te controleren waardoor path traversal mogelijk was. Bij path traversal kan er toegang tot directories en bestanden worden gekregen waar dat eigenlijk niet de bedoeling is. Via een speciaal geprepareerde request was het zo mogelijk om een bestand buiten de tijdelijke directory van het systeem te plaatsen en die uit te voeren.

De onderzoekers konden zo een webshell naar een directory uploaden die vanaf internet toegankelijk is. Daarbij vereist de gebruikte API voor het uploaden geen authenticatie. De onderzoekers merken op dat ze met meer tijd command execution op het banksysteem hadden kunnen krijgen. Vanwege de impact van het lek besloten ze de kwetsbaarheid te rapporteren. Het beveiligingslek, aangeduid als CVE-2022-26352, werd op 21 februari aan dotCMS gerapporteerd en eind maart verholpen. De onderzoekers hebben nu de details openbaar gemaakt. De onderzoekers laten niet weten of de bank een bounty heeft betaald.

Deze posting is gelocked. Reageren is niet meer mogelijk.