Microsoft meldt toename van malware die Linux-systemen infecteert

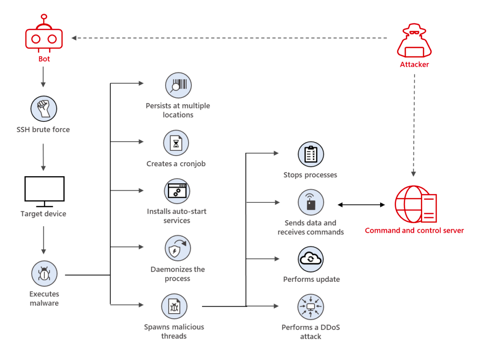

Er is een toename van de hoeveelheid malware die zich op Linux-systemen richt, waarbij één malware-exemplaar de afgelopen zes maanden een toename van 254 procent liet zien, zo laat Microsoft weten. De malware wordt XorDdos genoemd en maakt gebruik van bruteforce-aanvallen om via SSH toegang tot Linux-systemen met zwakke wachtwoorden te krijgen.

Zodra er toegang is verkregen wordt de besmette machine onderdeel van een botnet dat ddos-aanvallen uitvoert en wordt ingezet voor aanvallen op andere Linux-systemen. "XorDos laat een trend zien dat malware zich steeds vaker op Linux-gebaseerde besturingssystemen richt, die vaak binnen cloudinfrastructuur en Internet of Things-apparaten worden gebruikt", aldus Microsoft.

Sommige versies van de XorDos-malware, die al sinds 2014 bestaat, installeren een kernelrootkit waarmee de aanvaller roottoegang krijgt en de kernelmodule, malwareprocessen en netwerkverbindingen en poorten van de malware verbergt. Verder overschrijft XorDos gevoelige bestanden en gebruikt het meerdere methodes om op verschillende Linux-distributies actief te blijven. Afsluitend stelt Microsoft dat malware zoals XorDos laat zien dat het ook nodig is om op Linux-systemen beveiligingssoftware te draaien.

Kwestie van:

1. niet open zetten naar internet.

2. inloggen met een key ipv wachtwoorden.

Beetje zoals met RDP

Ja, een firewall en de beveiligings opties van openssh zelf. Verder misschien fail2ban, maar zeker geen antivirus zoals op Windows noodzakelijk is.

Ja, een firewall en de beveiligings opties van openssh zelf. Verder misschien fail2ban, maar zeker geen antivirus zoals op Windows noodzakelijk is.

Dit is volledig afhankelijk van de functie van het systeem. Geen virusscanner voor bijv. een mailapplicatie, dan worden waarschijnlijk de virussen doorgestuurd naar derde bij het doorsturen.

Een actieve monitoring daar op is zeer wenselijk en voorkomt wellicht ellende bij andere.

En alleen al vanwege de irritante 'ruis' in de logs zou ik een andere poort voor SSH aanbevelen.(Kijk niet raar op dat wanneer je een verse VPS aanslingerd, er met een paar uur tijd honderden kansloze login pogingen zijn gedaan met wachtwoorden als 'student' , 'test' en dat soort kul).

Ja, een firewall en de beveiligings opties van openssh zelf. Verder misschien fail2ban, maar zeker geen antivirus zoals op Windows noodzakelijk is.

Waarom niet? bang dat je ineens ziet dat Linux ook besmet kan zijn?

Juist bij webservers zou malware scannen heel goed zijn, hoeveel websites hebben geen upload mogelijkheden en hoe vaak worden er bugs gevonden in software waardoor geuploade bestanden ineens uitvoerbaar blijken.

Iedere computer die gebruik maakt van internet is een potentieel doelwit.

Kwestie van:

1. niet open zetten naar internet.

2. inloggen met een key ipv wachtwoorden.

Beetje zoals met RDP

Keys vind ik zelf af en toe best lastig. Voor belangrijke servers doe ik het wel. Maar voor mijn dev servertje(s) lekker een wachtwoord.

SSH poort achter een andere poortnummertje gooien, Fail2Ban erop en let's go.

Juist bij webservers zou malware scannen heel goed zijn, hoeveel websites hebben geen upload mogelijkheden en hoe vaak worden er bugs gevonden in software waardoor geuploade bestanden ineens uitvoerbaar blijken.

Natuurlijk kan Linux besmet raken. Het punt is dat bijna alle virussen voor Windows zijn gemaakt. Linux malware heeft alleen kans op een slecht geconfigureerd systeem, of door een zeer gerichte aanval door een overheid of hackersgroep. Een website met een uploadmogelijkheid dient op bestandsysteemniveau de executable flag uit te hebben staan. Softwarebugs veranderen daar niets aan. Je kunt natuurlijk best scannen, maar dat is dan vooral om windows malware te ontdekken.

Windows wordt vooral gebruikt op de desktop, door een zeer breed publiek en is daardoor veel kwetsbaarder voor social engineering of fishing.

Kwestie van:

1. niet open zetten naar internet.

2. inloggen met een key ipv wachtwoorden.

Beetje zoals met RDP

Keys vind ik zelf af en toe best lastig. Voor belangrijke servers doe ik het wel. Maar voor mijn dev servertje(s) lekker een wachtwoord.

SSH poort achter een andere poortnummertje gooien, Fail2Ban erop en let's go.

Even je statement aangepast zodat hij klopt aangezien je uitspraak echt niet alleen op Linux systemen van toepassing is. Malware heeft alleen een kans van slagen als een onderliggend systeem slecht geconfigureerd is. Dit gaat uiteraard ook op voor Windows systemen. Tenzij het om een zero-day gaat, dan zijn zowel Linux als Windows de sjaak.

Kwestie van:

1. niet open zetten naar internet.

2. inloggen met een key ipv wachtwoorden.

3. Fail2ban installeren en goed configureren

https://en.wikipedia.org/wiki/Fail2ban

Ja, maar dan beter met een SSH tunnel. :-)

Juist bij webservers zou malware scannen heel goed zijn, hoeveel websites hebben geen upload mogelijkheden en hoe vaak worden er bugs gevonden in software waardoor geuploade bestanden ineens uitvoerbaar blijken.

Iedere computer die gebruik maakt van internet is een potentieel doelwit.

Maar elk lek dat gevonden en gedicht word is nuttig, en dan maakt het niet uit wie dat vind.

En daarnaast is Microsoft is niet alleen eigenaar van Windows, maar ook van hun Azure Cloud. Als zij constateren dat in hun cloud de nodige klant systemen die Linux draaien in een botnet terecht komen, dan is dat wel degelijk een issue waar zij zelf last van hebben en wat ze aan willen pakken.

Kwestie van:

1. niet open zetten naar internet.

2. inloggen met een key ipv wachtwoorden.

Beetje zoals met RDP

Keys vind ik zelf af en toe best lastig. Voor belangrijke servers doe ik het wel. Maar voor mijn dev servertje(s) lekker een wachtwoord.

SSH poort achter een andere poortnummertje gooien, Fail2Ban erop en let's go.

Wat ?

Je hebt maar 2 commando's nodig, en dan even Password login uitzetten in SSH....

Pageant je cert inladen en je hoeft niet eens meer een wachtwoord te gebruiken....

Sorry, maar dit is gewoon luiheid.

2. inloggen met een key ipv wachtwoorden.

De Key op een makkelijke toegankelijke plek zetten. (gebruikersvriendelijkheid)

SSH is zo lek als een mandje met de zwakste schakel in een ketting.

...

De Key op een makkelijke toegankelijke plek zetten. (gebruikersvriendelijkheid)

SSH is zo lek als een mandje met de zwakste schakel in een ketting.

Even je statement aangepast zodat hij klopt aangezien je uitspraak echt niet alleen op Linux systemen van toepassing is. Malware heeft alleen een kans van slagen als een onderliggend systeem slecht geconfigureerd is. Dit gaat uiteraard ook op voor Windows systemen. Tenzij het om een zero-day gaat, dan zijn zowel Linux als Windows de sjaak.

Ik snap werkelijk waar niet waar sommige hier het idee vandaan halen dat ze geen beveiliging maatregelen moeten nemen tegen malware omdat malware linux gebaseerde besturing systemen niet zou kunnen raken of enkel als doorgeef luik dient of omdat het meeste van malware geschreven is voor Windows. Toetsen jullie wel eens de adviezen voor je ze geeft want dit klinkt als iets gehoord van een youtube of random artikel op internet wat lulkraak als waarheid wordt opgenomen.

Durft iemand dat ook met hun handtekening eronder tijdens een audit?

Ik vond het niet nodig om malware beveiliging toe te passen want het is linux.

Er komen dan twee adviezen uit 1. beveiliging moet beter 2. HR plaats een nieuwe vacature.

Hier een actief voorbeeld waarom je malware scans gebruikt .sp3ctra_XO.php

https://www.wordfence.com/blog/2022/05/millions-of-attacks-target-tatsu-builder-plugin/

(/usr/sbin/cxs --cgi --clamdsock /var/clamd --defapache nobody --doptions Mv --exploitscan --nofallback --filemax 10000 --noforce --html --ignore /etc/cxs/cxs.ignore --mail root --options mMOLfuSGchexdnwZRrD --paction veryhigh --preport medium --probability --qoptions Mv --quarantine /home/quarantine --quiet --sizemax 1000000 --smtp --ssl --nosummary --nosversionscan --timemax 30 --nounofficial --virusscan --vmrssmax 2000000 --xtra /etc/cxs/cxs.xtra /tmp/20220520-083103-Yoc1p3r2p4Vc2QSJ2efoegAAAMc-file-JG3BnV)

(compressed file: .sp3ctra_XO.php [depth: 1]) Known exploit = [Fingerprint Match] [PHP Upload Exploit [P2000]]

De kans dat je gehele server direct gevaar loopt is gering met dit soort malware maar de kans dat een dienst op je server gevaar loopt is groter en als die eenmaal gecompromiteerd is kan er dieper gegraven gaan worden met als mogelijk gevolg silent interception van B2C, B2B transacties, IP en domein reputatie schade, algemene accountability door content defacement, phising, botnet enslavement voor DDoS of cryptofarm..

Hier nog een leuk voorbeeldje van 2021 'van een veel meer serieuze linux dreiging genaamd CronRAT

https://www.bleepingcomputer.com/news/security/new-linux-malware-hides-in-cron-jobs-with-invalid-dates/

En hier een zeer recente hack op een Linux infra

https://wikidot.com/

On 19th May, 2022 Wikidot servers have been hit by hackers.

All traces lead to Russian Federation.

Because we did not know how the hackers got into our servers nor how much of our infrastructure had been compromised, we had to move very carefuly.

At the time of this writing we have regained access to all our resources and we are gaining ground, but we still need to examine all servers and configuration before re-enabling Wikidot.

All the data (files and database) is intact and no data loss has occured.

Thank you for your patience and we humbly ask for some more. It's been a very difficult day for us and it's far from over, so keep your fingers crossed!

I will keep you posted on this page.

Michal and Wikidot Team

Welk systeem je ook gebruikt als je verantwoordelijk bent voor een netwerk regel je infrastructuur beveiliging for f sake

En zorg dat je primaire secundaire offsite back-up infra ook in orde is.

Firewall soft en hardware variant liefst een third generation type (NGFW)

Malware scanners (primair + secundair)

Rootkit scanner

End point protection (EPP) indien ook sprake is van client hardware.

Intrusion detection software (IDS)

Security information and event management dashboard (SIEM)

Deep Malware Analysis service of software

Een server, netwerk en bijhorende infra *is geen speelgoed*. Je bent aansprakelijk voor wat er gebeurd en verantwoordelijk voor de veiligheid van je gebruikers en bezoekers Als je werkelijk waar niet snapt dat alles wat extern benaderbaar is *ten alle tijden gevaar loopt* dan ben je niet gekwalificeerd om te werken met productie omgevingen in enige capaciteit.

Door dit soort naïviteit en kennis overschatting dat men toch niks kan overkomen vanwege X Y Z zonder business impact analysis (BIA) hebben we juist zo berg aan ellende qua datalekken, ransomware in deze industrie. En zelfs zonder die slechte eigenschappen zitten we nog steeds met het kat en muis spel dat aanvallers meer tijd hebben dan wij verdedigers om gaten te prikken in enige infra. Naast de toename aan Advanced Perisistent Threats (APT) waar we onder andere mee zitten door de hele EU, VS vs RU situatie.

Wordt in hemelsnaam wakker.

Misschien kan deze briljante opmerking verduidelijken?

Bottom line, voor zover mij bekend is SSH helemaal niet zo lek als een mandje. Als dat wel zo is, kom dan met bewijs in plaats van willekeurige opmerkingen. En over "de zwakste schakel in een ketting": dat gegeven is nog ouder dan de weg naar Rome, dus vertel eens wat nieuws.

2. inloggen met een key ipv wachtwoorden.

De Key op een makkelijke toegankelijke plek zetten. (gebruikersvriendelijkheid)

SSH is zo lek als een mandje met de zwakste schakel in een ketting.

Zoals gewoonlijk is dat weer totale onzin, als de permissies voor een ssh key of directory niet dicht genoeg staan krijg je een melding en werkt de key niet eens.

Trollen is jouw grootste hobby.

Misschien kan deze briljante opmerking verduidelijken?

Bottom line, voor zover mij bekend is SSH helemaal niet zo lek als een mandje. Als dat wel zo is, kom dan met bewijs in plaats van willekeurige opmerkingen. En over "de zwakste schakel in een ketting": dat gegeven is nog ouder dan de weg naar Rome, dus vertel eens wat nieuws.

2. inloggen met een key ipv wachtwoorden.

De Key op een makkelijke toegankelijke plek zetten. (gebruikersvriendelijkheid)

SSH is zo lek als een mandje met de zwakste schakel in een ketting.

Weer zo’n kots reactie. Man ga iets zinnigs met je leven doen i.p.v. hier altijd de zaak lopen te verzieken.

Ieder menselijk gebruik van software is kwetsbaar, niks is 100% waterdicht te maken.

Maar goed, je hebt weer aandacht en dat is het enige wat telt voor je.

Zoals al is genoemd. Alleen inloggen met keys en fail2ban aan (max 3 pogingen dan tijdje een ban) en ze komen echt niet binnen met bruteforce attacks.

Maar goed, je hebt weer aandacht en dat is het enige wat telt voor je.

Ik heb een hekel aan wc-eenden die beperkt zijn tot wc-eend. Het geeft namelijk zo'n rommel

Kijk daar gaat er weer een:

Maar goed, je hebt weer aandacht en dat is het enige wat telt voor je.

Ik heb een hekel aan wc-eenden die beperkt zijn tot wc-eend. Het geeft namelijk zo'n rommel

Kijk daar gaat er weer een:

Je “vergeet” weer eens inhoudelijk te reageren op argumenten van anderen, mij mag je gewoon negeren. Is ook goed voor je tellertje van 12000+ postings.

En zo gaat het al jaren, je flikkert iets over de schutting, mensen komen met goede argumenten waarom je ongelijk hebt en vervolgens reageer je niet eens meer.

Maar goed, je hebt weer aandacht en dat is het enige wat telt voor je.

Ik heb een hekel aan wc-eenden die beperkt zijn tot wc-eend. Het geeft namelijk zo'n rommel

Kijk daar gaat er weer een:

Je kan het met mensen oneens zijn prima je kan zelfs zeggen dat iemand ongelijk heeft en het toelichten maar het gebruik van ad hominem is een zwakte bod. Het zegt naar mij ieder geval dat je je eigen argumentatie niet sterk genoeg vind om het te verdedigen of niet belangrijk genoeg vind. Beide zijn zeer slecht om te verkondigen naar je lezers. Je had beter the devils advocate kunnen spelen om enige zwakte in de data en of argument te highlighten nu is het tijdverspilling voor de lezers geweest en heb je ze de kans gegeven met sterkere argumenten te komen waardoor jou reactie pretty unintelligent overkomt. Dus feliciteerd met jezelf trollen.

En het hele wc eend ding zonder argument is niks waard.. Ja uiteraard is er marketing technisch een reden dat Microsoft dit schrijft dat is voor elke commerciele dienst het geval. Ze schrijven het niet als charity work maar de onderzoeks data is solide geschreven en het enige stukje pure bias en marketing technisch wat ik heb kunnen vinden is volgende:

Microsoft Defender for Endpoint offers such visibility and protection to catch these emerging threats with its next-generation antimalware and endpoint detection and response (EDR) capabilities. Leveraging threat intelligence from integrated threat data, including client and cloud heuristics, machine learning models, memory scanning, and behavioral monitoring, Microsoft Defender for Endpoint can detect and remediate XorDdos and its multi-stage, modular attacks. This includes detecting and protecting against its use of a malicious shell script for initial access, its drop-and-execution of binaries from a world-writable location, and any potential follow-on activities on endpoints.

Ervoor is het de werkwijze van de malware en erna is het de uitleg hoe in Defender een gebruiker het beste zich hier tegen wapend. Voor zo een uitgebreid in detail gaand artikel is de bias echt tot minimale gehouden en zeker buiten de onderzoeksdata.

Hier een tip hoe je snel bias kan vinden. Neem de keywords die men wil verkopen doe een search all op de pagina en kijk waar ze verschijnen. Als ze overal door gesprinkelt zitten dan is bias zeer plausibel op de onderzoeksdata. Zit het enkel aan het eind dan betekend dat de marketeers waarschijnlijk de bezoeker tot het einde met rust hebben gelaten en vertrouwen erop dat de informatie genoeg is om de aandacht vast te houden tot de commerciele boodschap.

Dus hoofd conclussies uit het stuk.

XorDDoS is malware (feit)

XorDDoS target linux (feit)

XorDDoS komt vaker voor bij cloud infrastructure en IoT feit)

XorDDoS wordt gebruikt voor botnet creatie (feit)

XorDDoS wordt meer waargenomen dan periode ervoor door Microsoft (feit)

XorDDoS is afhankelijk van SSH bruteforcing (feit)

XorDDoS probeert covert enige paypload uit te voeren (feit)

XorDDoS wordt gebruikt als backdoor voor andere malware families (feit)

Microsoft Defender kan je infra verdedigen tegen XorDDoS (feit)

Microsoft Dender kan de aanvals route tonen van XorDDoS op de infra (feit)

Microsoft Defender is een product van Microsoft (feit)

Microsoft heeft belang erbij dat mensen Microsoft Defender gebruiken, kopen (feit)

Ik zie zeker slechter geschreven security research dagelijks langskomen.

Gratis trend analyse en solide ontleding van malware is in my books altijd welkom.

Ze gooien alle Linux distributies op een grote hoop maar lijken het alleen getest te hebben op een RedHat (of variant) zonder dat daar SELINUX aanstaat wat tegenwoordig de default is voor de RH(-achtige) distro's die ik ken. Daarnaast zwijgen ze over het OS van het initiele botnet waardoor die Linux machines aangevallen worden.

Al met al een zwak rapport in mijn ogen en eigenlijk alleen een marketing artikel om MS Def. proberen te verkopen.

Dus hoofd conclussies uit het stuk.

XorDDoS is malware (feit)

XorDDoS target linux (feit)

XorDDoS komt vaker voor bij cloud infrastructure en IoT feit)

XorDDoS wordt gebruikt voor botnet creatie (feit)

XorDDoS wordt meer waargenomen dan periode ervoor door Microsoft (feit)

XorDDoS is afhankelijk van SSH bruteforcing (feit)

XorDDoS probeert covert enige paypload uit te voeren (feit)

XorDDoS wordt gebruikt als backdoor voor andere malware families (feit)

Microsoft Defender kan je infra verdedigen tegen XorDDoS (feit)

Microsoft Dender kan de aanvals route tonen van XorDDoS op de infra (feit)

Microsoft Defender is een product van Microsoft (feit)

Microsoft heeft belang erbij dat mensen Microsoft Defender gebruiken, kopen (feit)

Ik zie zeker slechter geschreven security research dagelijks langskomen.

Gratis trend analyse en solide ontleding van malware is in my books altijd welkom.

Dat is wat niet door linux adepten zo geaccepteerd wordt. kijk maar naar de bovenstaande reactie. 17:34

Je hoeft geen gebruik te maken van een kwetsbaarheid als je 123456 als wachtwoord gebruikt voor je ssh connectie.

Je heb het artikel niet gelezen of niet begrepen.

Dus hoofd conclussies uit het stuk.

XorDDoS is malware (feit)

XorDDoS target linux (feit)

XorDDoS komt vaker voor bij cloud infrastructure en IoT feit)

XorDDoS wordt gebruikt voor botnet creatie (feit)

XorDDoS wordt meer waargenomen dan periode ervoor door Microsoft (feit)

XorDDoS is afhankelijk van SSH bruteforcing (feit)

XorDDoS probeert covert enige paypload uit te voeren (feit)

XorDDoS wordt gebruikt als backdoor voor andere malware families (feit)

Microsoft Defender kan je infra verdedigen tegen XorDDoS (feit)

Microsoft Dender kan de aanvals route tonen van XorDDoS op de infra (feit)

Microsoft Defender is een product van Microsoft (feit)

Microsoft heeft belang erbij dat mensen Microsoft Defender gebruiken, kopen (feit)

Ik zie zeker slechter geschreven security research dagelijks langskomen.

Gratis trend analyse en solide ontleding van malware is in my books altijd welkom.

Dat is wat niet door linux adepten zo geaccepteerd wordt. kijk maar naar de bovenstaande reactie. 17:34

Het is geen prima onderzoek, Microsoft geeft gewoon té weinig details.

Even je statement aangepast zodat hij klopt aangezien je uitspraak echt niet alleen op Linux systemen van toepassing is. Malware heeft alleen een kans van slagen als een onderliggend systeem slecht geconfigureerd is. Dit gaat uiteraard ook op voor Windows systemen. Tenzij het om een zero-day gaat, dan zijn zowel Linux als Windows de sjaak.

euh https://www.security.nl/posting/755264/Nieuwe+aanval+via+Microsoft+Office-documenten+werkt+zonder+macro%27s

Deze posting is gelocked. Reageren is niet meer mogelijk.