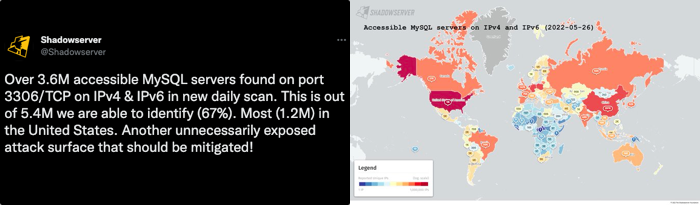

Onderzoekers vinden 3,6 miljoen MySQL-servers toegankelijk vanaf internet

Onderzoekers van de Shadowserver Foundation, een in Nederland en de Verenigde Staten geregistreerde non-profitstichting die zich met de bestrijding van botnets en cybercrime bezighoudt, hebben meer dan 3,6 miljoen MySQL-servers gevonden die vanaf het internet op tcp-poort 3306 toegankelijk zijn. Het gaat onder andere om bijna 342.000 servers die in Nederland staan.

De onderzoekers keken niet in hoeverre de gevonden databases toegankelijk zijn, maar stellen dat deze mate van blootstelling een potentieel aanvalsoppervlak is dat moet worden gesloten. Het grootste deel van de aangetroffen servers die via ipv4 toegankelijk zijn bevindt zich in de Verenigde Staten (740.000), gevolgd door China (296.000) en Polen (208.000). In Nederland werden 46.500 MySQL-servers met een uniek ipv4-nummer geteld.

Wordt er echter gekeken naar MySQL-servers met een uniek ipv6-nummer, dan staat Nederland met bijna 296.000 servers op tweede plek, met wederom de Verenigde Staten als eerste (461.000). Verder blijkt dat MySQL versie 5.7.33-36 het vaakst op servers met een ipv4-adres wordt aangetroffen, terwijl versie 5.5.5-10.5.12-mariadb-cll-lve op de meeste servers met een ipv6-nummer draait.

"Het is onwaarschijnlijk dat je MySQL-server externe verbindingen van het internet moet toestaan, en dus een mogelijk extern aanvalsoppervlak", aldus de Shadowserver Foundation. De organisatie heeft informatie over de gevonden servers beschikbaar gemaakt voor leden. Bedrijven en andere partijen die voor een toegankelijke MySQL-server worden gewaarschuwd krijgen het advies om verkeer naar de server te filteren en authenticatie op de server te implementeren.

Ik waarschuw zo nu en dan wat communities over hun database, maar er zijn een boel die het goed genoeg denken dicht getimmered te hebben, door de user account te locken op hostname of IP...

Die mensen behoren geen admin te zijn, die zijn een gevaar voor het internet in het algemeen...

Zijn ook vooral mensen die hun papiertje behaald hebben op school, en zich een volwaardige systeem en/of server beheerder wanen, maar totaal geen ervaring hebben omtrent beveiliging... Teveel dit soort lui tegen gekomen op het internet.

Ik waarschuw zo nu en dan wat communities over hun database, maar er zijn een boel die het goed genoeg denken dicht getimmered te hebben, door de user account te locken op hostname of IP...

Die mensen behoren geen admin te zijn, die zijn een gevaar voor het internet in het algemeen...

Zijn ook vooral mensen die hun papiertje behaald hebben op school, en zich een volwaardige systeem en/of server beheerder wanen, maar totaal geen ervaring hebben omtrent beveiliging... Teveel dit soort lui tegen gekomen op het internet.

Ja, de meeste specialisten zitten ook op dit forum. Sarcasme uit!

Dat heb je ook op Tweakers, Stackoverflow, etc..

Snap niet helemaal je reactie... Ik zeg toch echt iets feitelijk.

Ja, de meeste specialisten zitten ook op dit forum. Sarcasme uit!

Dat heb je ook op Tweakers, Stackoverflow, etc..

Snap niet helemaal je reactie... Ik zeg toch echt iets feitelijk.

Em, nee. Zonder netwerk servers wordt netwerken lastig. Het is prima om een sql server sockets te laten binden aan ports. Niks mis mee als je dat nodig hebt (bijv. replicatie etc). Het wordt een probleem als je dit doet zonder de consequenties er van te begrijpen.

Ja, de meeste specialisten zitten ook op dit forum. Sarcasme uit!

Dat heb je ook op Tweakers, Stackoverflow, etc..

Snap niet helemaal je reactie... Ik zeg toch echt iets feitelijk.

Em, nee. Zonder netwerk servers wordt netwerken lastig. Het is prima om een sql server sockets te laten binden aan ports. Niks mis mee als je dat nodig hebt (bijv. replicatie etc). Het wordt een probleem als je dit doet zonder de consequenties er van te begrijpen.

Als je gewoon poort 3306 naar buiten dicht gooit met een simpele firewall, is het sowieso al meteen stukken veiliger.

Zelfs als je de connection host instelt, kun je door een simpele DoS of DDoS de MySQL server gewoon lam leggen, is niet heel veel abracadabra.

MySQL server via sockets is sowieso onhandig als je bijvoorbeeld scaling toepast en load-balancing toepast.

Handig voor als je een simpel wordpresje lokaal draait, prima.

Ja, de meeste specialisten zitten ook op dit forum. Sarcasme uit!

Dat heb je ook op Tweakers, Stackoverflow, etc..

Snap niet helemaal je reactie... Ik zeg toch echt iets feitelijk.

Em, nee. Zonder netwerk servers wordt netwerken lastig. Het is prima om een sql server sockets te laten binden aan ports. Niks mis mee als je dat nodig hebt (bijv. replicatie etc). Het wordt een probleem als je dit doet zonder de consequenties er van te begrijpen.

Als je gewoon poort 3306 naar buiten dicht gooit met een simpele firewall, is het sowieso al meteen stukken veiliger.

Zelfs als je de connection host instelt, kun je door een simpele DoS of DDoS de MySQL server gewoon lam leggen, is niet heel veel abracadabra.

MySQL server via sockets is sowieso onhandig als je bijvoorbeeld scaling toepast en load-balancing toepast.

Handig voor als je een simpel wordpresje lokaal draait, prima.

Daar gaat het niet om. Soms moet je server gewoon bereikbaar zijn op het netwerk en dan moet dat gewoon kunnen. Beveiliging is faciliteren. Je kunt niet zeggen: dat is onveiliger dus dat mag niet.

Daar gaat het niet om. Soms moet je server gewoon bereikbaar zijn op het netwerk en dan moet dat gewoon kunnen. Beveiliging is faciliteren. Je kunt niet zeggen: dat is onveiliger dus dat mag niet.

... waar heb je het in godsnaam over ?

MySQL wil je NOOIT publiekelijk bereikbaar hebben voor het publiek, je gaat mijn punt helemaal voorbij.

Services als een Web server, die juist bedoelt is voor zowel LAN als WAN, kan ik wel begrijpen, maar een MySQL server ?

Nee, gewoon nee, als jij denkt dat dat prima te doen is, dan ben je gewoon dom bezig, en nee, ik zeg niet dat JIJ dan dom bent, je actie is gewoon dan dom. Je zet je server open met een bordje met LED verlichting dat zegt: "Hier, ik sta open, hack mijn database met gegevens!"...

Daar gaat het niet om. Soms moet je server gewoon bereikbaar zijn op het netwerk en dan moet dat gewoon kunnen. Beveiliging is faciliteren. Je kunt niet zeggen: dat is onveiliger dus dat mag niet.

... waar heb je het in godsnaam over ?

MySQL wil je NOOIT publiekelijk bereikbaar hebben voor het publiek, je gaat mijn punt helemaal voorbij.

Services als een Web server, die juist bedoelt is voor zowel LAN als WAN, kan ik wel begrijpen, maar een MySQL server ?

Nee, gewoon nee, als jij denkt dat dat prima te doen is, dan ben je gewoon dom bezig, en nee, ik zeg niet dat JIJ dan dom bent, je actie is gewoon dan dom. Je zet je server open met een bordje met LED verlichting dat zegt: "Hier, ik sta open, hack mijn database met gegevens!"...

Klopt. De gebruiker heeft via de website interactie met de server die waarschijnlijk php draait. Het php programma op de SERVER moet bij de SQL database kunnen om data op te halen en die vervolgens als website aan de gebruiker te presenteren.

De gebruiker hoeft niet bij de database te kunnen, dus die poort openzetten naar buiten is simpelweg een bord ophangen met de tekst "hack mij!"

nergens in het bedrijf iemand die VPN snapt. (of ze denken allemaal dat dit is om Amerikaanse Netflix series te kijken)

Op die manier kom je natuurlijk niet tot die aantallen, maar goed die poortscanner bedrijfjes trekken vaak ook wel iets

te snel conclusies. (en zijn in het algemeen irritante lui, maar dat mag hier geloof ik niet gezegd worden)

Dat is het wel.

Als jij MySQL prima vind om open te hebben voor het publiek, behoor je geen systeem beheerder of server beheerder te zijn.

Dat noem ik incompetent zijn.

Er is niet veel moeite nodig om een simpele firewall toe te passen, en kun je dat niet, dan weer, ben je niet geschikt als server beheerder. Heb je een dynamisch IP ? Gebruik dan iets als DynDNS of iets dergelijkers.

Spijt me, maar iedere server beheerder die ik ken, weet dondersgoed dat een open database gewoon een no-go is. Dat is vragen voor problemen met je site, en/of je data mogelijkerwijze gejat kan worden, zat exploits zijn er de laatste tijd voor MySQL geweest.

Heb bij veel hosting bedrijven en beveiligings bedrijven gewerkt, dus ik zou het wel moeten weten lijkt me.

Compromiseen ? Die zijn er niet, of je bent veilig of onveilig bezig, er is hier geen tussenweg...

nergens in het bedrijf iemand die VPN snapt. (of ze denken allemaal dat dit is om Amerikaanse Netflix series te kijken)

Op die manier kom je natuurlijk niet tot die aantallen, maar goed die poortscanner bedrijfjes trekken vaak ook wel iets

te snel conclusies. (en zijn in het algemeen irritante lui, maar dat mag hier geloof ik niet gezegd worden)

Liever dat ze scannen dan dat er links en rechts bedrijven zich "veilig" wanen....

nergens in het bedrijf iemand die VPN snapt. (of ze denken allemaal dat dit is om Amerikaanse Netflix series te kijken)

Op die manier kom je natuurlijk niet tot die aantallen, maar goed die poortscanner bedrijfjes trekken vaak ook wel iets

te snel conclusies. (en zijn in het algemeen irritante lui, maar dat mag hier geloof ik niet gezegd worden)

+1

Dat is het wel.

Als jij MySQL prima vind om open te hebben voor het publiek, behoor je geen systeem beheerder of server beheerder te zijn.

Dat noem ik incompetent zijn.

Er is niet veel moeite nodig om een simpele firewall toe te passen, en kun je dat niet, dan weer, ben je niet geschikt als server beheerder. Heb je een dynamisch IP ? Gebruik dan iets als DynDNS of iets dergelijkers.

Spijt me, maar iedere server beheerder die ik ken, weet dondersgoed dat een open database gewoon een no-go is. Dat is vragen voor problemen met je site, en/of je data mogelijkerwijze gejat kan worden, zat exploits zijn er de laatste tijd voor MySQL geweest.

Heb bij veel hosting bedrijven en beveiligings bedrijven gewerkt, dus ik zou het wel moeten weten lijkt me.

Compromiseen ? Die zijn er niet, of je bent veilig of onveilig bezig, er is hier geen tussenweg...

Misschien heb ik je verkeerd begrepen maar ik reageerde op dit aspect van je stelling:

maar er zijn een boel die het goed genoeg denken dicht getimmered te hebben, door de user account te locken op hostname of IP...

Op IP gebaseerd toegangsbeveiliging kan onderdeel zijn van redelijk adequate beveiliging als er een bepaalde behoefte is.

Hoe dan ook, ik ben geen server beheerder en dit is niet webhostingtalk.nl.

Zo werkt het niet in de beveiling. Les #1: Veiligheid is niet absoluut. Er moet altijd een belans gevonden worden.

Zo werkt het niet in de beveiling. Les #1: Veiligheid is niet absoluut. Er moet altijd een belans gevonden worden.

En weer zit je fout.

Les #1: Timmer zoveel mogelijk dicht, en open alleen datgene wat NOODZAKELIJK is.

Veiligheid is nooit absoluut, maar betekent niet dat je dan maar je database open moet zetten.

Je moet er ALLES aan doen om je beveiliging op orde te hebben... Anders wens ik je veel sterkte met een baan te vinden, want beveiliging is tegenwoordig een must have.

Zo werkt het niet in de beveiling. Les #1: Veiligheid is niet absoluut. Er moet altijd een belans gevonden worden.

En weer zit je fout.

Les #1: Timmer zoveel mogelijk dicht, en open alleen datgene wat NOODZAKELIJK is.

Veiligheid is nooit absoluut, maar betekent niet dat je dan maar je database open moet zetten.

Je moet er ALLES aan doen om je beveiliging op orde te hebben... Anders wens ik je veel sterkte met een baan te vinden, want beveiliging is tegenwoordig een must have.

Op IP gebaseerd toegangsbeveiliging kan onderdeel zijn van redelijk adequate beveiliging als er een bepaalde behoefte is.

Hoe dan ook, ik ben geen server beheerder en dit is niet webhostingtalk.nl.

Nee, dat is het niet.

Als jouw MySQL server of RDP server benaderbaar is door jan en alleman, ben je gewoon een target, simpel.

RDP heeft al tig veel exploits gezien waar mensen met een simpele aanvals vector in je systeem kan komen.

MySQL is nog extremer, zoals ik al als voorbeeld aangaf, dat als je een actieve MySQL connectie nodig hebt, en die verbreekt omdat een of andere connectie-overflow op je poort 3306 wordt gegooid, er geen enkele service op je server meer kan connecten, aangezien er een limit zit op connecties.

Gewoon alles dicht gooien, en alleen datgene open zetten wat noodzakelijk is voor de gebruiker, MySQL is niet noodzakelijk voor de gebruiker....

Dat je geen server beheerder bent, spreekt wel een beetje boekdelen dat beveiliging niet jou ding is, te begrijpen.

Ik ben een developer en systeem/server beheerder binnen mijn bedrijf, dus zodoende dat ik van 2 kanten dit bekijk.

Als voor MySQL, doe het dan meteen goed: firewalled, SSL + hostname locked basis (al is hostname locked basis op MySQL dan door de voorgaande 2 al beetje over-done).

Zo werkt het niet in de beveiling. Les #1: Veiligheid is niet absoluut. Er moet altijd een belans gevonden worden.

En weer zit je fout.

Les #1: Timmer zoveel mogelijk dicht, en open alleen datgene wat NOODZAKELIJK is.

Veiligheid is nooit absoluut, maar betekent niet dat je dan maar je database open moet zetten.

Je moet er ALLES aan doen om je beveiliging op orde te hebben... Anders wens ik je veel sterkte met een baan te vinden, want beveiliging is tegenwoordig een must have.

En ik wens jou veel success toe met het behouden van een baan in de beveiliging als je tegen je baas zegt: "Nee, gewoon nee", als hij je vraagt je werkt te doen.

Op IP gebaseerd toegangsbeveiliging kan onderdeel zijn van redelijk adequate beveiliging als er een bepaalde behoefte is.

Hoe dan ook, ik ben geen server beheerder en dit is niet webhostingtalk.nl.

Nee, dat is het niet.

Als jouw MySQL server of RDP server benaderbaar is door jan en alleman, ben je gewoon een target, simpel.

RDP heeft al tig veel exploits gezien waar mensen met een simpele aanvals vector in je systeem kan komen.

MySQL is nog extremer, zoals ik al als voorbeeld aangaf, dat als je een actieve MySQL connectie nodig hebt, en die verbreekt omdat een of andere connectie-overflow op je poort 3306 wordt gegooid, er geen enkele service op je server meer kan connecten, aangezien er een limit zit op connecties.

Gewoon alles dicht gooien, en alleen datgene open zetten wat noodzakelijk is voor de gebruiker, MySQL is niet noodzakelijk voor de gebruiker....

Dat je geen server beheerder bent, spreekt wel een beetje boekdelen dat beveiliging niet jou ding is, te begrijpen.

Ik ben een developer en systeem/server beheerder binnen mijn bedrijf, dus zodoende dat ik van 2 kanten dit bekijk.

Als voor MySQL, doe het dan meteen: firewalled, SSL + hostname locked basis (al is hostname locked basis op MySQL dan door de voorgaande 2 al beetje over-done).

Mee eens dat je dat waarschijnlijk beter in je firewall kunt regelen als dat relevant is. Het gaat mij er hier om dat je soms die luxe niet hebt, en je hebt soms ook niet de luxe om te zeggen: "dat is niet verstandig dus dat doe ik niet." En natuurlijk moet je altijd "least privilege" hanteren maar dat zit in de balans inbegrepen.

Ik begrijp je punt wel maar ik stel alleen dat het allemaal niet zo zwarrt-of-wrt is. Ik vind het ook wel vreemd dat je zo de nadruk op MySQL legt. Het is een server, net als OpenSSH etc. We gaan nu toch ook niet zeggen dat je SSH server niet toegankelijk mag zijn? Wat is het punt dan?

En ik wens jou veel success toe met het behouden van een baan in de beveiliging als je tegen je baas zegt: "Nee, gewoon nee", als hij je vraagt je werkt te doen.

Hoezo ? Gewoon een VPN server opzetten.

Kan ie connecten, zolang hij maar een VPN server gebruikt, dan kan het veilig.

Als je baas zegt OPEN ZETTEN DIE MYSQL, dan kan hij een fixe boete krijgen, dus vertel dat je baas dan ook even erbij dat hij dan een AVG boete aan zijn reet kan krijgen. Wedden dat hij dan bijdraait ? Gegarandeerd... AVG boete is niet niks.

Ik ben juist aangenomen vanwege mijn beveiliging en veiligheids kennis van *nix servers, dus het behouden van mijn baan zit juist goed. Waarschijnlijk is het je blijkbaar niet echt opgevallen, maar heb bij veel grote hosting bedrijven gewerkt, daar is juist de veiligheid van belang...

Dat er 3.6m MySQL servers connectable zijn van buitenaf, en hier een artikel over geschreven is, moet toch een hint zijn....

Op IP gebaseerd toegangsbeveiliging kan onderdeel zijn van redelijk adequate beveiliging als er een bepaalde behoefte is.

Hoe dan ook, ik ben geen server beheerder en dit is niet webhostingtalk.nl.

Nee, dat is het niet.

Als jouw MySQL server of RDP server benaderbaar is door jan en alleman, ben je gewoon een target, simpel.

RDP heeft al tig veel exploits gezien waar mensen met een simpele aanvals vector in je systeem kan komen.

MySQL is nog extremer, zoals ik al als voorbeeld aangaf, dat als je een actieve MySQL connectie nodig hebt, en die verbreekt omdat een of andere connectie-overflow op je poort 3306 wordt gegooid, er geen enkele service op je server meer kan connecten, aangezien er een limit zit op connecties.

Gewoon alles dicht gooien, en alleen datgene open zetten wat noodzakelijk is voor de gebruiker, MySQL is niet noodzakelijk voor de gebruiker....

Dat je geen server beheerder bent, spreekt wel een beetje boekdelen dat beveiliging niet jou ding is, te begrijpen.

Ik ben een developer en systeem/server beheerder binnen mijn bedrijf, dus zodoende dat ik van 2 kanten dit bekijk.

Als voor MySQL, doe het dan meteen: firewalled, SSL + hostname locked basis (al is hostname locked basis op MySQL dan door de voorgaande 2 al beetje over-done).

Mee eens dat je dat waarschijnlijk beter in je firewall kunt regelen als dat relevant is. Het gaat mij er hier om dat je soms die luxe niet hebt, en je hebt soms ook niet de luxe om te zeggen: "dat is niet verstandig dus dat doe ik niet." En natuurlijk moet je altijd "least privilege" hanteren maar dat zit in de balans inbegrepen.

Ik begrijp je punt wel maar ik stel alleen dat het allemaal niet zo zwarrt-of-wrt is. Ik vind het ook wel vreemd dat je zo de nadruk op MySQL legt. Het is een server, net als OpenSSH etc. We gaan nu toch ook niet zeggen dat je SSH server niet toegankelijk mag zijn? Wat is het punt dan?

Sommige dingen moet je eenmaal dicht houden.

SSH is goed beveiligd, vooral als je certificate-only login toelaat, en niet de user/password systeem wat makkelijk te brute-forcen is (kun je opzich tegen-gaan door SSH op een andere poort te gooien en/of fail2ban te draaien). Persoonlijk, zou ik SSH ook alleen toegankelijk direct binnen je eigen netwerk, of achter een VPN toegankelijk alleen maken.

Web servers zijn bedoelt voor gebruikers van buitenaf te laten benaderen.

MySQL of enig andere database server, is gewoon totaal geen reden voor om toegankelijk te maken voor gebruikers, tenzij het de bedoeling is, en geen privacy gevoelige data bevat, maar 99% van de tijd zal dit wel het geval zijn met user accounts.

Dat is mijn punt. Gewoon zoveel mogelijk alles dicht zetten (firewall kun je op elke OS gewoon draaien, dus is er totaal geen reden om dit niet te doen), dan doe je tenminste al iets om hackers tegen te gaan.

Deze posting is gelocked. Reageren is niet meer mogelijk.