"Microsoft detecteert usb-worm op netwerk van honderden organisaties"

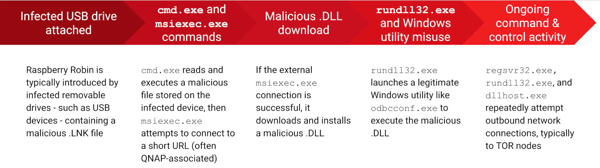

Microsoft heeft op het netwerk van honderden organisaties een computerworm ontdekt die zich via usb-sticks verspreidt en waarvan het doel onbekend is. De malware wordt Raspberry Robin genoemd en werd afgelopen mei genoemd in een rapport van securitybedrijf Red Canary. Onlangs verstuurde Microsoft een advisory naar klanten van de zakelijke beveiligingssoftware Defender for Endpoint waarin het waarschuwde dat de worm op de netwerken van honderden organisaties is aangetroffen, zo meldt Bleeping Computer.

Het gaat hier niet om een openbaar rapport, maar de infecties zouden in allerlei sectoren zijn aangetroffen. De malware maakt gebruik van lnk-bestanden op usb-sticks om zich te verspreiden. Deze lnk-bestanden doen zich voor als een legitieme map op de besmette usb-stick. In werkelijkheid wordt bij het openen van het lnk-bestand malware op het systeem geïnstalleerd.

Of Raspberry Robin schone usb-sticks besmet om zich verder te verspreiden, en hoe dit precies plaatsvindt, is onbekend. Ook zijn de doelen van de aanvallers onduidelijk, aldus Red Canary. Wel kunnen de aanvallers via de malware op besmette systemen aanvullende aanvallen uitvoeren en verdere malware installeren. Volgens Microsoft zou de worm al sinds 2019 actief zijn.

File shortcuts (also known as shell links) were introduced in Windows 95.

https://en.wikipedia.org/wiki/Shortcut_(computing)#Microsoft_Windows

Waarom zijn die dan toegestaan op niet-vertrouwde locaties?

Als je alleen executables toelaat op niet-wisselbare locaties waar de gebruiker niet kan schrijven (zoals C:\Windows en C:\Progra~1) dan is systeem het meteen veel veiliger.

Waarom zijn die dan toegestaan op niet-vertrouwde locaties?

Als je alleen executables toelaat op niet-wisselbare locaties waar de gebruiker niet kan schrijven (zoals C:\Windows en C:\Progra~1) dan is systeem het meteen veel veiliger.

Ja, maar dat kan niet (meer). Heel veel software zet alles op een "eigen" plek omdat dit al decennia lang wordt toegestaan onder Windows. Wellicht onder Windhoos 12.

Waarom zijn die dan toegestaan op niet-vertrouwde locaties?

Als je alleen executables toelaat op niet-wisselbare locaties waar de gebruiker niet kan schrijven (zoals C:\Windows en C:\Progra~1) dan is systeem het meteen veel veiliger.

Ja, maar dat kan niet (meer). Heel veel software zet alles op een "eigen" plek omdat dit al decennia lang wordt toegestaan onder Windows. Wellicht onder Windhoos 12.

Dat klopt niet hoor. Dit systeem werkt prima. Al Jaaaaren. Veel beheerders kennen het niet en denken "dat zal vast niet werken". Maar dat doet het dus wel.

Er zijn maar enkele bagger programma's (zoals Cisco Webex) die niet werken als je niet toestaat dat een eindgebruiker een .exe download in de TEMP en die dan uitvoert.

Met .LNK is de enige issue dat gebruikers wellicht snelkoppelingen naar software op hun desktop willen gaan zetten. En op de desktop wil je geen executables toelaten want die is schrijfbaar.

Compromis is om LNK files alleen op de globale desktop toe te laten en niet op de persoonlijke, en daar dan de links neer te zetten.

Deze posting is gelocked. Reageren is niet meer mogelijk.