VMware roept organisaties op om kritieke kwetsbaarheid direct te patchen

VMware roept bedrijven en organisaties op om een beveiligingsupdate die gisteren verscheen voor een kritieke kwetsbaarheid in verschillende producten direct te installeren. Het beveiligingslek, aangeduid als CVE-2022-31656, maakt het mogelijk voor een aanvaller om zonder in te loggen beheerderstoegang te krijgen.

Het gaat om een zogenaamde "authentication bypass" die aanwezig is in VMware Workspace ONE Access, Identity Manager en vRealize Automation. Workspace One is een platform waarmee organisaties apps op smartphones, tablets en laptops kunnen installeren en beheren. Kwetsbaarheden in de software zijn in het verleden vaker misbruikt voor aanvallen. Zo waarschuwde VMware afgelopen april nog voor een actief aangevallen lek in Workspace ONE.

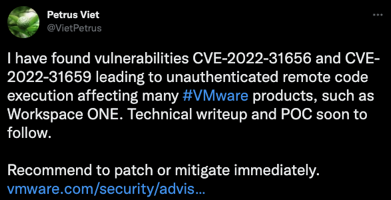

De impact van de kritieke kwetsbaarheid is op een schaal van 1 tot en met 10 beoordeeld met een 9.8. VMware stelt dan ook dat organisaties de nu beschikbaar gestelde patch direct moeten installeren om zich tegen mogelijke aanvallen te beschermen. Voor zover bekend wordt er nog geen misbruik van het beveiligingslek gemaakt, dat werd ontdekt en gerapporteerd door beveiligingsonderzoeker Petrus Viet.

Viet laat via Twitter weten dat hij binnenkort met een technische writeup van de kwetsbaarheid komt en een proof-of-concept exploit. Daarmee wordt het eenvoudiger voor aanvallers om nog kwetsbare installaties aan te vallen. Om misbruik van het lek te maken heeft een aanvaller alleen toegang nodig tot de gebruikersinterface van de kwetsbare producten. VMware heeft ook verschillende andere beveiligingslekken in de producten verholpen, maar daarvan is de impact kleiner.

A malicious actor with network access to the UI may be able to obtain administrative access without the need to authenticate.

Met andere woorden: zorg er voor dat je management interface niet vanaf je productienetwerk bereikbaar is.

Lek #2 A malicious actor with administrator and network access can trigger a remote code execution.

Lek #3 A malicious actor with local access can escalate privileges to 'root'.

Lek #4 A malicious actor with network access may be able to redirect an authenticated user to an arbitrary domain.

Lek #5 A malicious actor with network access may be able to access arbitrary files.

Lek #6 Due to improper user input sanitization, a malicious actor with some user interaction may be able to inject javascript code in the target user's window.

Dit zou toch niet meer moeten kunnen anno 2022 voor software met zulke impact als VMware Workspace ONE Access, VMware Workspace ONE Access Connector, VMware Identity Manager, VMware Identity Manager Connector, VMware vRealize Automation, VMware Cloud Foundation en vRealize Suite Lifecycle Manager...

A malicious actor with network access to the UI may be able to obtain administrative access without the need to authenticate.

Met andere woorden: zorg er voor dat je management interface niet vanaf je productienetwerk bereikbaar is.

Maar als (interne) eindgebruikers nou bijv ook vCenter gebruiken ? Dan maken ze indirect ook gebruik van de Identity Manager dacht ik. En dus is vanaf die kant de exploit ook bruikbaar via de UI.

Maarja, patchen is vaste prik ondertussen. Jammer voor die uptime SLA dan maar.

Deze posting is gelocked. Reageren is niet meer mogelijk.