Google voorziet Android en Chrome van passkeys voor wachtwoordloos inloggen

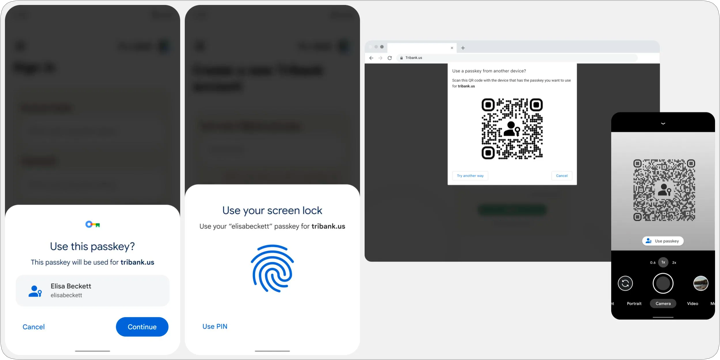

Google heeft support voor passkeys aan Android en Chrome toegevoegd waardoor gebruikers straks zonder gebruikersnaam en wachtwoord op hun accounts en apps kunnen inloggen. Ook een tweede factor zoals sms-code, one-time password of push-bevestiging is dan niet meer nodig. Alleen een biometrische controle, pincode of ontgrendelingspatroon van het apparaat waarmee wordt ingelogd is voldoende, zo heeft het techbedrijf aangekondigd.

Passkeys zijn een gezamenlijk initiatief van Apple, Google en Microsoft en moeten wachtwoorden overbodig maken. Ze zijn gebaseerd op de Web Authentication (WebAuthn) standaard en maken gebruik van public key cryptography. Gebruikers moeten eerst een passkey voor een account of website genereren. De bijbehorende private key blijft op het toestel van de gebruiker, terwijl de bijbehorende public key door de website of app wordt opgeslagen.

Het toestel van de gebruiker genereert een signature gebaseerd op de private key die bij het inloggen wordt verstuurd. Tijdens het inloggen gebruikt de website of app waarop wordt ingelogd de public key om de signature van de private key te verifiëren. Voor het inloggen met een passkey moet eerst een vinger of het gezicht van de gebruiker worden gescand, of een ontgrendelingspatroon of pincode worden opgegeven. Passkeys maken namelijk gebruik van het mechanisme waarmee het betreffende apparaat of systeem van de gebruiker wordt ontgrendeld.

Ze zijn echter niet gebonden aan het betreffende apparaat en dezelfde private key kan op meerdere toestellen bestaan. Wanneer een gebruiker zijn passkeys niet wil synchroniseren over meerdere apparaten is het nog steeds mogelijk om met passkeys in te loggen op een apparaat waar ze niet zijn opgeslagen. Zo is het bijvoorbeeld mogelijk om met een passkey die op een smartphone is gegenereerd op een website op een laptop in te loggen.

Zolang de telefoon in de buurt van de laptop is en de gebruiker de inlogpoging goedkeurt op zijn telefoon, kan er vanaf de laptop op de website worden ingelogd. Wel kan de betreffende website aanbieden om ook op de laptop een passkey te genereren, zodat de telefoon de volgende keer niet nodig is om in te loggen.

"Omdat passkeys gebonden zijn aan een website of app, zijn ze veilig voor phishingaanvallen. De browser en het besturingssysteem zorgen ervoor dat de passkey alleen is te gebruiken bij de website of app die ze heeft gegenereerd. Dit maakt de gebruiker niet langer verantwoordelijk voor het inloggen op de echte website of app", aldus Google.

Het techbedrijf stelt dat passkeys het niet mogelijk maken om gebruikers of apparaten tussen websites te volgen, aangezien er voor elke website een passkey wordt gegenereerd. Ook wordt de biometrische informatie niet gedeeld met de app of website waarop wordt ingelogd. Verder worden de passkeys versleuteld op het toestel opgeslagen. Passkeys zijn nu beschikbaar in de bètaversie van Google Play Services en een vroege testversie van Chrome. Later dit jaar komen passkeys beschikbaar in "stable" versies van Android en browser.

Zo werkt het niet.

Elke WebAuthN heeft zijn eigen private-key. Dat houdt in dat je bij je account je telefoon los moet registeren net als elk andere WebAuthN device/hardware token.

Nadeel waar ik ben achter gekomen, is dat je met een passkey eigenlijk kwetsbaarder bent.

Dit geld voor een Fido2 usb sleutel zoals Yubikey.

De eerdere implementaties was:

* Voer gebruikersnaam en wachtwoord in dan je hardware token aanraken.

* Nu bijvoorbeeld bij Microsoft in de browser. browser zelf vraagt om je hardware token wachtwoord en daarna moet je je token aanraken.

Dus met een keylogger of iemand die mee kijkt, steelt je hw token wachtwoord en kan daardoor overal bij.

Zeker omdat je elke keer het wachtwoord van je hw token moet invullen.

Ik zie liever dat je toch nog iets van een gebruikersnaam moet invullen op de site zodat je nog iets onbekend hebt per site/account.

Hardware tokens en natuurlijk ook je telefoon met een vingerafdrukscanner is dit probleem al minder.

Ook daar zou ik graag en een pin + vingerafdruk zien.

https://www.grc.com/sqrl/sqrl.htm

Maar lijkt ook op public key logon op SSH.

"passkeys gebonden zijn aan een website of app" - dus per website en app een andere key - dus als bij een inbraak gebruikersdata wordt gestolen, dan hebben ze een publickey die alleen werkt op de website, of app. En vanuit publickey kan je niet teug naar privatekey (totdat kwamtumcomputers gemeengoed zijn).

Zo werkt het niet.

Elke WebAuthN heeft zijn eigen private-key. Dat houdt in dat je bij je account je telefoon los moet registeren net als elk andere WebAuthN device/hardware token.

Nadeel waar ik ben achter gekomen, is dat je met een passkey eigenlijk kwetsbaarder bent.

Dit geld voor een Fido2 usb sleutel zoals Yubikey.

De eerdere implementaties was:

* Voer gebruikersnaam en wachtwoord in dan je hardware token aanraken.

* Nu bijvoorbeeld bij Microsoft in de browser. browser zelf vraagt om je hardware token wachtwoord en daarna moet je je token aanraken.

Dus met een keylogger of iemand die mee kijkt, steelt je hw token wachtwoord en kan daardoor overal bij.

Zeker omdat je elke keer het wachtwoord van je hw token moet invullen.

Ik zie liever dat je toch nog iets van een gebruikersnaam moet invullen op de site zodat je nog iets onbekend hebt per site/account.

Hardware tokens en natuurlijk ook je telefoon met een vingerafdrukscanner is dit probleem al minder.

Ook daar zou ik graag en een pin + vingerafdruk zien.

Met enkel hardware token code (pin dus) kunt je niet binnen, je moet dan ook eerst yubikey stelen dan is dat misschien wel mogelijk.

Volgende vraag hoe schakelen ze verdere cybercrime uit?

Cyber- en andere criminaliteit overal is nog wel een klein probleempje, dat je moet overnemen.

Uitschakelen zal waarschijnlijk niet lukken of maar beperkt.

Komen we met z'n allen straks niet in een soort van panopticum te leven.

Je ziet de controleurs niet, maar ze zijn er wel degelijk digitaal en controleren jouw every bit and byte.

We zijn al met een achterhoede gevecht bezig en heb je er kritiek op zul je de mond gesnoerd worden.

Het interesseert echt te weinig eindgebruikers.

Zo werkt het niet.

Elke WebAuthN heeft zijn eigen private-key. Dat houdt in dat je bij je account je telefoon los moet registeren net als elk andere WebAuthN device/hardware token.

Nadeel waar ik ben achter gekomen, is dat je met een passkey eigenlijk kwetsbaarder bent.

Dit geld voor een Fido2 usb sleutel zoals Yubikey.

De eerdere implementaties was:

* Voer gebruikersnaam en wachtwoord in dan je hardware token aanraken.

* Nu bijvoorbeeld bij Microsoft in de browser. browser zelf vraagt om je hardware token wachtwoord en daarna moet je je token aanraken.

Dus met een keylogger of iemand die mee kijkt, steelt je hw token wachtwoord en kan daardoor overal bij.

Zeker omdat je elke keer het wachtwoord van je hw token moet invullen.

Ik zie liever dat je toch nog iets van een gebruikersnaam moet invullen op de site zodat je nog iets onbekend hebt per site/account.

Hardware tokens en natuurlijk ook je telefoon met een vingerafdrukscanner is dit probleem al minder.

Ook daar zou ik graag en een pin + vingerafdruk zien.

Met enkel hardware token code (pin dus) kunt je niet binnen, je moet dan ook eerst yubikey stelen dan is dat misschien wel mogelijk.

Een biometrische vingerafdruk is de 2de factor en dus MFA.

Iets wat je weet = fysieke token met private key per site;

Iets wat je bent = de vingerafdruk.

Dit is niet (of heeeeel lastig) te phishen.

Deze posting is gelocked. Reageren is niet meer mogelijk.