Hof van Twente voor ransomware-aanval gewaarschuwd over wachtwoordbeleid

De gemeente Hof van Twente, waar criminelen eind 2020 dankzij het wachtwoord "Welkom2020" konden binnendringen en ransomware uitrollen, was al veel eerder gewaarschuwd over het wachtwoordbeleid. Signalen over problemen met de informatiebeveiliging kwamen echter niet voldoende binnen bij het management, college en de raad. De kennis over informatiebeveiliging was onvoldoende om de risico's op informatieveiligheid adequaat te duiden en erop door te vragen. Dat blijkt uit een rapport van de Rekenkamercommissie van de Hof van Twente.

Uit onderzoek naar de aanval bleek dat door een aanpassing van de gemeentelijk firewall sinds oktober 2019 de RDP-poort van een ftp-server naar het internet toe openstond. Zo kan er op afstand op de server worden ingelogd. Een gemeentemedewerker wijzigde op 15 oktober 2020 het wachtwoord van een beheerdersaccount naar het wachtwoord "Welkom2020". De tweefactorauthenticatie was voor dit account uitgeschakeld. Aanvallers wisten het wachtwoord via een bruteforce-aanval te achterhalen.

De bruteforce-aanval werd niet opgemerkt. Het beheerdersaccount draaide met "verregaande rechten" en netwerksegmentering ontbrak. Gedurende drie weken kon de aanvaller zijn gang gaan en de ransomware-aanval voorbereiden. Deze activiteiten werden ook niet gedetecteerd. Verder bleek dat er van de back-ups geen kopie was op een externe locatie. De back-ups zijn deels vernietigd en deels versleuteld. Ook de back-ups bij de leverancier die de hosting van een deel van de systemen uitvoerde.

Wachtwoordbeleid

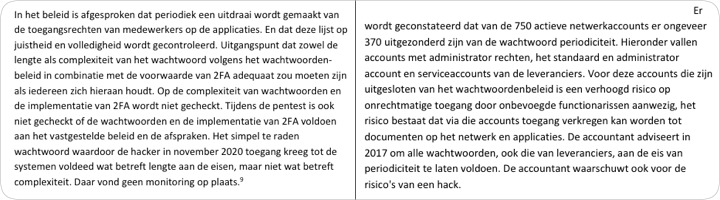

De accountant van de gemeente had voordat de aanval plaatsvond meerdere keren gewaarschuwd voor een mogelijke aanval en het gebruikte wachtwoordbeleid. In 2018 geeft de accountant een achttal aandachtspunten, waaronder het informatiebeveiligingsbeleid, toegangs- en autorisatiebeleid en pentesten. In 2019 constateert de accountant dat op een aantal punten vooruitgang is geboekt, maar dat er nog aandacht nodig is voor it-beheer en wachtwoordbeleid.

Volgens de Rekenkamercommissie was diepgaande kennis over ict niet voldoende aanwezig op sleutelposities in de ambtelijke en bestuurlijke organisatie om de naleving van beleid en protocollen af te dwingen of te controleren. De signalen van de account en resultaten van een uitgevoerde pentest kwamen niet voldoende binnen bij het management, college en de raad. "De kennis over informatiebeveiliging was beperkt om de risico's op informatieveiligheid adequaat te duiden en erop door te vragen", aldus de Rekenkamercommissie (pdf).

Zo bleek dat bepaalde onderdelen op papier waren gerealiseerd, zoals het 2FA-beleid, maar bleken die in de praktijk niet consequent te worden uitgevoerd. "Er bleek een groot verschil tussen de bestuurlijke werkelijkheid en de dagelijkse praktijk", zo stelt de Rekenkamercommissie, die tevens opmerkt dat de gemeente te weinig geld uitgaf aan informatiebeveiliging.

Reactie burgemeester

In een reactie stelt burgemeester Nauta dat de ransomware-aanval duidelijk heeft gemaakt dat ict, digitalisering en informatiebeveiliging op het hoogste niveau meer aandacht verdienen dan ooit daarvoor. "Binnen de raad, het college en de ambtelijke organisatie moeten we dit beter borgen in structuren en processen. Tevens moeten we nadenken op welke wijze we de benodigde deskundigheid en sturingsinformatie kunnen ontwikkelen", zo laat ze weten.

De gemeente is nu bezig om een chief security information officer (CISO) aan te trekken die een eigen budget krijgt. Afgelopen dinsdag werd het rapport van de Rekenkamercommissie binnen de gemeenteraad van de Hof van Twente besproken.

Welke idioot geeft een beheerders account Welkom2020 als wachtwoord ?

zo iets simpels.

Welke idioot geeft een beheerders account Welkom2020 als wachtwoord ?

Tja, wat kun je daar tegenin brengen...

Tja, wat kun je daar tegenin brengen...

Inderdaad, ken uit een grijs verleden bij een andere grote IT dienstverlener het standaard wachtwoord: Geheim!

Maar goed, met een wachtwoordbeleid van letters, cijfers, Hoofdletter en speciale tekens kun je nog steeds Wekom2022! gebruiken, dus...

Bewustwording is het enige wat helpt uiteindelijk, ben ik bang.

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

Het makkelijke wachtwoord wordt vaak bij een herstelactie gebruikt. Dat kan goed werken tijdens een interactief telefoongesprek. Juiste persoon vastgesteld, gebeld vanaf interne bekende telefoonlijst extra controle etc.

Vervolgens tijdens gesprek instellen en meteen veranderen.

De gangbare management insteek is kostenbesparing en dat zien te automatiseren. Dan krijg je zo'n standaard challenge met eenvoudige vraag.

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

:-))

Veel belangrijker is het gebruik van multi-factor authenticatie, zeker bij dit soort systemen dat met "verregaande rechten" draait.

Wat ik verder lees - en dat verbaast me anno 2022 wel - is dat er binnen de organisatie tot aan de hack weinig aandacht voor cybersecurity leek te zijn. De kwetsbaarheden zijn opgemerkt en er zijn signalen afgegeven, maar niemand die er serieus iets mee deed.

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

De persoon die het ontdekte is nu CISO bij een ministerie.

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

De persoon die het ontdekte is nu CISO bij een ministerie.

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

De persoon die het ontdekte is nu CISO bij een ministerie.

yep shit floats upwards...

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

De persoon die het ontdekte is nu CISO bij een ministerie.

hoe dwing je gebruik van ssh-keys met passphrases af server side?

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

De persoon die het ontdekte is nu CISO bij een ministerie.

Lemme introduce my 5$ pipe to you! 4096 bits ssh-key klinkt leuk... De stalen pijp wint nog steeds. Waarom heb je een Windows netwerk als er mee verbonden zijn verboden is (Wat een oxymoron is btw).

ik blijf onder de indruk van de stapel stommiteiten. maar het gebeurt overal.

Daar zit ook nog een extra letterteken en hoofdletter in, waardoor het raden van het wachtwoord astronomisch véél moeilijker was geweest...

De persoon die het ontdekte is nu CISO bij een ministerie.

Lemme introduce my 5$ pipe to you! 4096 bits ssh-key klinkt leuk... De stalen pijp wint nog steeds. Waarom heb je een Windows netwerk als er mee verbonden zijn verboden is (Wat een oxymoron is btw).

Eigenlijk een prima manier van netwerksegmentatie (naar OS)

Deze posting is gelocked. Reageren is niet meer mogelijk.