VS adviseert tegen gebruik van sms voor MFA, pleit voor fysieke tokens

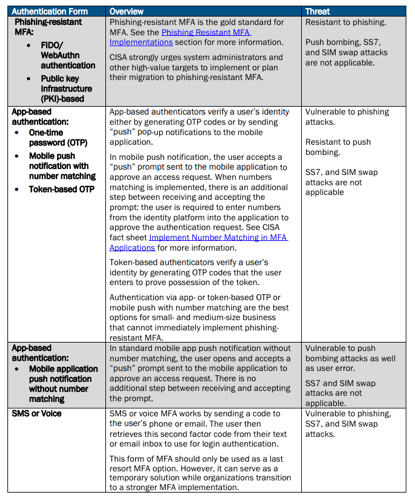

Voor alle gebruikersaccounts en diensten moet multifactorauthenticatie (MFA) worden gebruikt, maar alleen als het echter niet anders kan via sms. In plaats daarvan is het beter om met fysieke tokens zoals een security key te werken, zo adviseert het Cybersecurity and Infrastructure Security Agency (CISA), onderdeel van het Amerikaanse ministerie van Homeland Security (pdf).

Volgens het CISA is het gebruik van MFA "essenteel" om misbruik van gestolen inloggegevens tegen te gaan en ongeautoriseerde toegang tot netwerken te voorkomen. Niet alle varianten van MFA zijn echter even veilig. De afgelopen maanden zijn er meerdere grote incidenten geweest waarbij aanvallers erin slaagden om de tweede factor vereist voor het inloggen met gestolen inloggegevens te bemachtigen of omzeilen, bijvoorbeeld door aangevallen medewerkers inlogpogingen via hun telefoon goed te laten keuren.

Een dergelijke aanval wordt ook wel "MFA Fatigue" genoemd. Elke keer dat de aanvaller inlogt met de gestolen inloggegevens krijgt de eigenaar van deze inloggegevens een melding op zijn telefoon of hij de inlogpoging wil goedkeuren. De aanvaller blijft net zolang inloggen totdat de medewerker in kwestie één van de inlogpogingen goedkeurt, waarna de aanvaller toegang krijgt. Op deze manier werden onder andere Cisco en Uber gecompromitteerd. Ook komt het voor dat MFA-codes op phishingsites worden ingevoerd, waarmee de aanvaller vervolgens kan inloggen.

Het CISA roept dan ook op tot het implementeren van "phishingbestendige MFA". Daarbij wordt het gebruik van een fysiek token, zoals een usb-gebaseerde security key, of PKI-gebaseerde MFA als "gouden standaard" bestempeld. Deze MFA-methodes zijn namelijk niet kwetsbaar voor MFA Fatigue of het onderscheppen van inlogcodes, aangezien er alleen door middel van een fysiek object kan worden ingelogd. Zo is bijvoorbeeld sms-gebaseerde MFA kwetsbaar voor phishing, sim-swapping en SS7-aanvallen, aldus de Amerikaanse overheidsinstantie.

SS7 is een protocol dat de meeste telecombedrijven gebruiken om onderling met elkaar te communiceren. Het wordt onder andere gebruikt voor bellen vanuit en naar het buitenland, sms en roaming. Er zijn verschillende manieren voor kwaadwillenden om toegang tot SS7 te krijgen, onder andere via bedrijven die tegen betaling de mogelijkheden van SS7 misbruiken. Zodra er toegang is verkregen kan een aanvaller gesprekken en sms-berichten onderscheppen door "call forwarding" in te schakelen. Inkomende gesprekken worden zo naar zijn nummer doorgeschakeld.

Volgens het CISA is het belangrijk om voor "high-value targets" en belangrijke systemen phishingbestendige MFA in te schakelen. De overstap naar deze MFA-methode kan echter lastig zijn, aldus de overheidsinstantie. Zo zullen niet alle systemen phishingbestendige MFA ondersteunen, is het lastig om deze MFA-vorm tegelijkertijd onder alle medewerkers uit te rollen en kan het personeel weerstand tegen een dergelijke migratie hebben.

En het advies voor fysieke tokens wordt alleen maar toegejuigd door de Apple's en Co , want dan kunnen ze weer een hoop apparaten verkopen.

Aanvankelijk enkel de OTP, waarvan het fysieke nooit over netwerk getransporteerde deel gewoon brilliant is.

Keyloggers, password sniffers, replay attacks - allemaal geëlimineerd. Je zult de fysiek moeten comprimenteren.

De nieuwe modellen ondersteunen een heel scala aan andere protocollen, en er is inmiddels concurrentie met alternatieven.

Kun je klagen dat je sleutelbos te groot wordt. Het is maar net wat je voorkeur/prio is.

Maar ikzelf vind het heel prettig om niet afhankelijk van een functionerende telefoon te zijn / niet je telefoonnummer aan allerlei partijen te moeten opgeven.

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

van jou te krijgen die ze nodig hebben om je te hacken.

Hier komen weer allerlei aanbevelingen maar op onderstaande link geen, en dat lijkt me toch veel gevaarlijker.

https://www.security.nl/posting/772812/Malafide+apps+in+Google+Play+Store+hebben+Nederlandse+banken+als+doelwit

Maar de term 'www' wordt ook vaak (misbruikt) als synoniem voor het internet. En dat het internet heeft wel zijn oorsprong in Amerika, het ARPANET ligt immers ten grondslag aan het internet. https://nl.wikipedia.org/wiki/ARPANET

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

van jou te krijgen die ze nodig hebben om je te hacken.

Hier komen weer allerlei aanbevelingen maar op onderstaande link geen, en dat lijkt me toch veel gevaarlijker.

https://www.security.nl/posting/772812/Malafide+apps+in+Google+Play+Store+hebben+Nederlandse+banken+als+doelwit

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

van jou te krijgen die ze nodig hebben om je te hacken.

Hier komen weer allerlei aanbevelingen maar op onderstaande link geen, en dat lijkt me toch veel gevaarlijker.

https://www.security.nl/posting/772812/Malafide+apps+in+Google+Play+Store+hebben+Nederlandse+banken+als+doelwit

Een dergelijke aanval wordt ook wel "MFA Fatigue" genoemd. Elke keer dat de aanvaller inlogt met de gestolen inloggegevens krijgt de eigenaar van deze inloggegevens een melding op zijn telefoon of hij de inlogpoging wil goedkeuren. De aanvaller blijft net zolang inloggen totdat de medewerker in kwestie één van de inlogpogingen goedkeurt

een smartphone. O ja vergeten te vertellen dat je met beide ook kunt telefoneren.

Wat is er mis met de methode van de Rabo als ik vragen mag? Het zou mijns inziens ook gebruikt kunnen worden voor bijvoorbeeld DigiD (alleen dan niet met je bankpas maar met je ID-kaart). Nu is de enige optie die ik heb bij DigiD... SMS-verificatie omdat ik niet in het bezit ben van een "smart"phone.

Inloggen gaat bij de Rabo als volgt:

- Ga naar de website;

- Voer rekeningnummer + pasnummer in;

- Op je scherm verschijnt een soort van QR-code (is geen QR-code, maar ik weet niet hoe het wel heet);

- Doe je bankpas in de scanner;

- Voer je pincode in op de scanner;

- Scan de "QR-code";

- Op de scanner verschijnt een inlogcode;

- Voer de inlogcode in op de website.

Je hebt dus een MFA, namelijk iets wat je hebt (bankpas) en iets wat je weet (pincode). Tevens is de inlogcode slechts eenmalig te gebruiken. Voorts heb je hetzelfde proces nodig om je overschrijvingen te ondertekenen/accorderen.

De enige manier die ik zie om dit te omzeilen is het opzetten van een nepwebsite en als aanvaller de gegevens direct doorzetten naar de echte website. Maar... Dan moet je wel een onoplettende gebruiker treffen die of de url verkeert typt of op een phising link klikt.

nodig hebt. Als iemand je pasje met pincode heeft kan hij volgens mij hier misbruik mee maken Bij de

ing is dit niet het geval, je moet zelf de code in het apparaatje ingeven en dat staat los van je bankpas.

Ik heb de Rabobank maar ook de ing en deze gebruik ik om alles te betalen. Heeft in mijn ogen twee

voordelen, namelijk mijn Rabobank rekening kent zowat niemand en op mijn ing rekening staat nooit

veel geld op. Nadeel is natuurlijk dat ik twee rekeningen moet betalen maar dat is het voor mij waard.

Hierop ontvang ik mijn SMS'jes. En deze telefoon gaat alleen aan voordat ik inlog op een site die een SMS verstuurd voor 2FA.

Echter, als ik mij niet vergis stoppen telecom providers over een paar jaar met het ondersteunen van deze ouderwetse telefoons. Je bent dan verplicht om 4G/5G te gaan gebruiken.

Dan kan die klaptelefoon met het 'unieke persoonlijke' telefoonnummer (die ik nergens anders voor gebruik) de deur uit.

Dat scheelt weer een apparaat met een stekker.

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

Vandaar dat ik schreef 'gemiddeld gesproken' .

Het zijn echt maar weinig mensen die en de kennis en de discipline hebben om een generieke PC zodanig te beheren/in te richten dat ze werkelijk veiliger af zijn dan met een "gewoon gebruikte" smart phone .

Het zijn er al wat meer die _denken_ dat ze ontzettend goed zijn (net zoals automobilisten - 90% is "beter dan gemiddeld") .

nodig hebt. Als iemand je pasje met pincode heeft kan hij volgens mij hier misbruik mee maken

No shit - die iemand kan naar iedere geldautomaat lopen en maximaal pinnen.

Bij de ing is dit niet het geval, je moet zelf de code in het apparaatje ingeven en dat staat los van je bankpas.

Uh, ook met een ING pas kun je naar de pinautomaat ...

Maar inderdaad , bij de ING is je bankpas+pincode niet hetzelfde als je e-banking credential.

Ik heb de Rabobank maar ook de ing en deze gebruik ik om alles te betalen. Heeft in mijn ogen twee

voordelen, namelijk mijn Rabobank rekening kent zowat niemand en op mijn ing rekening staat nooit

veel geld op. Nadeel is natuurlijk dat ik twee rekeningen moet betalen maar dat is het voor mij waard.

Gescheiden systemen is zeker een goed idee. Ook trouwens qua availability - als de ene bank een storing heeft kun je de andere gebruiken.

Een dergelijke aanval wordt ook wel "MFA Fatigue" genoemd. Elke keer dat de aanvaller inlogt met de gestolen inloggegevens krijgt de eigenaar van deze inloggegevens een melding op zijn telefoon of hij de inlogpoging wil goedkeuren. De aanvaller blijft net zolang inloggen totdat de medewerker in kwestie één van de inlogpogingen goedkeurt

Ja maar dat is ook een waardeloos systeem voor MFA! Microsoft gebruikt dat ja, ze denken zeker dat gebruiksgemak

op nummer 1 komt. Zo'n MFA app op je telefoon die opent als je ergens inlogt en waar je dan OK moet geven.

Een goed MFA systeem vereist overdracht van een beetje informatie tussen het login systeem en de MFA oplossing.

Dus bijvoorbeeld je MFA APP geeft een code en die moet je dan intypen op het systeem waar je inlogt. Of het systeem

waar je inlogt toont een code die je moet invoeren of -scannen op de MFA app. Of je wordt bijvoorbeeld gebeld en dan

moet je niet alleen een # toetsen (al dan niet voorafgegaan door een vaste pincode) maar je moet een code intoetsen

die op je inlogscherm staat.

Alleen als je zo iets hebt weet de MFA oplossing of je deze activeert voor een handeling die je zelf aan het doen bent,

of dat je alleen maar OK geeft omdat dit al de 20e vraag om bevestiging vandaag is en je het nu wel gezien hebt.

En dan nog moet je uitkijken dat je niet aan het inloggen bent op een fake site die met jouw gegevens inlogt op de

echte site. Dat is weer een ander probleem wat niks met MFA fatigue te maken heeft.

Hierop ontvang ik mijn SMS'jes. En deze telefoon gaat alleen aan voordat ik inlog op een site die een SMS verstuurd voor 2FA.

Echter, als ik mij niet vergis stoppen telecom providers over een paar jaar met het ondersteunen van deze ouderwetse telefoons. Je bent dan verplicht om 4G/5G te gaan gebruiken.

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

Dat is misschien wat meer IT ervaring dan de gemiddelde gebruiker, maar je was geen security architect/OS expert of desnoods systeembeheerder van een OS op je desktop .

een smartphone. O ja vergeten te vertellen dat je met beide ook kunt telefoneren.

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

Dat is misschien wat meer IT ervaring dan de gemiddelde gebruiker, maar je was geen security architect/OS expert of desnoods systeembeheerder van een OS op je desktop .

nodig hebt. Als iemand je pasje met pincode heeft kan hij volgens mij hier misbruik mee maken Bij de

ing is dit niet het geval, je moet zelf de code in het apparaatje ingeven en dat staat los van je bankpas.

Dus als iemand het ING-pasje en pincode heeft kan diegene daar geen misbruik van maken?

/s

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

Dat is misschien wat meer IT ervaring dan de gemiddelde gebruiker, maar je was geen security architect/OS expert of desnoods systeembeheerder van een OS op je desktop .

Ja. Mag je geloven of niet .

nodig hebt. Als iemand je pasje met pincode heeft kan hij volgens mij hier misbruik mee maken Bij de

ing is dit niet het geval, je moet zelf de code in het apparaatje ingeven en dat staat los van je bankpas.

Dus als iemand het ING-pasje en pincode heeft kan diegene daar geen misbruik van maken?

/s

In ieder geval niet om geld over te boeken, limieten te wijzigen, en dat soort dingen nee.

Pasje kun je bij ING alleen gebruiken om geld op te nemen en te betalen (met limiet), niet om in te loggen.

nodig hebt. Als iemand je pasje met pincode heeft kan hij volgens mij hier misbruik mee maken Bij de

ing is dit niet het geval, je moet zelf de code in het apparaatje ingeven en dat staat los van je bankpas.

Dus als iemand het ING-pasje en pincode heeft kan diegene daar geen misbruik van maken?

/s

nodig hebt. Als iemand je pasje met pincode heeft kan hij volgens mij hier misbruik mee maken Bij de

ing is dit niet het geval, je moet zelf de code in het apparaatje ingeven en dat staat los van je bankpas.

Dus als iemand het ING-pasje en pincode heeft kan diegene daar geen misbruik van maken?

/s

Het gaat niet per se om het internetbankieren. Het gaat om het vetgemaakte stukje, waar geclaimed wordt dat je geen misbruik kan maken bij de ING als je beschikt over pas + code. Dat is dus niet waar.

Daarnaast is het natuurlijk lood om oud ijzer of je een eigen verzonnen code moet ingeven die los staat van je bankpas of de pincode. Beide keren moet je een code ingeven.

nodig hebt. Als iemand je pasje met pincode heeft kan hij volgens mij hier misbruik mee maken Bij de

ing is dit niet het geval, je moet zelf de code in het apparaatje ingeven en dat staat los van je bankpas.

Dus als iemand het ING-pasje en pincode heeft kan diegene daar geen misbruik van maken?

/s

Het gaat niet per se om het internetbankieren. Het gaat om het vetgemaakte stukje, waar geclaimed wordt dat je geen misbruik kan maken bij de ING als je beschikt over pas + code. Dat is dus niet waar.

Daarnaast is het natuurlijk lood om oud ijzer of je een eigen verzonnen code moet ingeven die los staat van je bankpas of de pincode. Beide keren moet je een code ingeven.

Als je niet weet hoe het bij de ING reader werkt, geef dan geen commentaar!

Nou lekker vriendelijk weer. Komt op mij over als “ik heb geen argumenten meer, dus hou je mond.”.

Je kan ook reageren met:”Blijkbaar weet je niet hoe de ING reader werkt. Laat het me je uitleggen:….”.

Net zoals ik de Rabo-reader heb toegelicht.

(En inderdaad, ik weet niet hoe de ING reader werk, dus leg een uit?)

Het gaat niet per se om het internetbankieren. Het gaat om het vetgemaakte stukje, waar geclaimed wordt dat je geen misbruik kan maken bij de ING als je beschikt over pas + code. Dat is dus niet waar.

Het enige wat je kunt doen is geld opnemen en bij winkels betalen, tot het ingestelde maximum.

Dat is heel wat minder ernstig dan wanneer je RABO pas+pincode gerold wordt want dan ben je al je geld kwijt.

Ook als je telefoon maar 5 minuten gebruikt kan het genoeg zijn om gehackt te worden. Ik moet wel zeggen dat bij jou de kans kleiner is als bij anderen die hem 24x7 hebben aan staan en voor alles gebruiken

Maar de moraal van het verhaal is gebruik geen SMS of andere authenticatie op je telefoon.

Ik vind ook het zelfde van alle bank apps op je telefoon, dit is een groot risico, helaas moet ik mee.....

Wat geeft je het idee dat jij instaat bent een "PC" goed te beheren en veilig te houden ?

Gemiddeld gesproken is een "PC" gewoon het minst veilige host platform om te gebruiken voor je bankier zaken.

Dat is misschien wat meer IT ervaring dan de gemiddelde gebruiker, maar je was geen security architect/OS expert of desnoods systeembeheerder van een OS op je desktop .

Ja. Mag je geloven of niet .

Als je niet weet hoe het bij de ING reader werkt, geef dan geen commentaar!

Nou lekker vriendelijk weer. Komt op mij over als “ik heb geen argumenten meer, dus hou je mond.”.

Je kan ook reageren met:”Blijkbaar weet je niet hoe de ING reader werkt. Laat het me je uitleggen:….”.

Net zoals ik de Rabo-reader heb toegelicht.

(En inderdaad, ik weet niet hoe de ING reader werk, dus leg een uit?)

Wil je b.v. inloggen of iets betalen, lgeef je eerst gebruikersnaam en wachtwoord, dan verschijnt er een QR code op het scherm. De reader leest dan die code , je geeft jouw zelf gekozen pincode van de reader in de reader, dan verschijnt in de reader de omschrijving,klopt die, dan pas krijg je de code voor het scherm van ING.

Wil je een andere reader gebruiken voor jouw rekening, krijg je bij het lezen van de QRb code meteen een foutmelding dat die reader NIET bij het rekening hoort.

Het gaat niet per se om het internetbankieren. Het gaat om het vetgemaakte stukje, waar geclaimed wordt dat je geen misbruik kan maken bij de ING als je beschikt over pas + code. Dat is dus niet waar.

Het enige wat je kunt doen is geld opnemen en bij winkels betalen, tot het ingestelde maximum.

Dat is heel wat minder ernstig dan wanneer je RABO pas+pincode gerold wordt want dan ben je al je geld kwijt.

En hoe ga je die pincode “rollen”?

Als je niet weet hoe het bij de ING reader werkt, geef dan geen commentaar!

Nou lekker vriendelijk weer. Komt op mij over als “ik heb geen argumenten meer, dus hou je mond.”.

Je kan ook reageren met:”Blijkbaar weet je niet hoe de ING reader werkt. Laat het me je uitleggen:….”.

Net zoals ik de Rabo-reader heb toegelicht.

(En inderdaad, ik weet niet hoe de ING reader werk, dus leg een uit?)

Wil je b.v. inloggen of iets betalen, lgeef je eerst gebruikersnaam en wachtwoord, dan verschijnt er een QR code op het scherm. De reader leest dan die code , je geeft jouw zelf gekozen pincode van de reader in de reader, dan verschijnt in de reader de omschrijving,klopt die, dan pas krijg je de code voor het scherm van ING.

Wil je een andere reader gebruiken voor jouw rekening, krijg je bij het lezen van de QRb code meteen een foutmelding dat die reader NIET bij het rekening hoort.

Helder verhaal, zo kan het ook.

Lijkt inderdaad nog iets veiliger dan de Rabo methode, maar ook een beetje omslachtiger. Zo kun je bij de Rabo elke reader gebruiken (dus ook die van de buurman bijvoorbeeld).

Echter, de Rabo methode lijkt mij nog steeds veilig genoeg]/b], immers jij bent de enige doe de pincode weet.

Ze nemen met minder als al je data geen genoegen meer.

Besef dit nu eindelijk eens, dan ben je al een eind verder.

een betere oplossing heeft.

Heb hier een gesprek met een medewerker van de Rabo overgehad en die vroeg mij om een oplossing, mijn antwoord

was gewoon een tweede pincode om in te loggen als tweede factor. Maar dat was niet wat de klant wil.

Wat ik mij wel afvraag waarom die QR code via een smartphone veiliger is, ik ga hier wel van uit dat je controleert dat je

op de juiste website zit want zoals iemand hier heeft opgemerkt scan je met de reader ook een soort QR code.

En hoe ga je die pincode “rollen”?

maken door zakkenrollen of een wisseltruuk.

En het advies voor fysieke tokens wordt alleen maar toegejuigd door de Apple's en Co , want dan kunnen ze weer een hoop apparaten verkopen.

Verreweg de meeste SIM kaarten zijn Java Card systemen en daar kunnen meerdere partijen veilig toepassingen op installeren en laten werken. Een 2FA Java Card applet waar een sleutel in zit is triviaal te coderen.

Het zijn de telefoon fabrikanten en de netwerk bedrijven die not toelaten dat die beschikbare beveiligingsfunctie van een mobiele telefoon benut kan worden.

Deze posting is gelocked. Reageren is niet meer mogelijk.