FBI achterhaalde ip-adres van bezoeker Tor-website

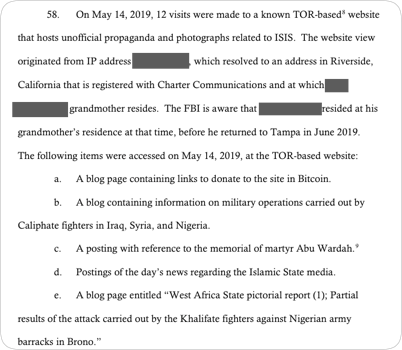

Het is de FBI gelukt om het ip-adres te achterhalen van iemand die een Tor-website bezocht en de Amerikaanse opsporingsdienst wil niet dat openbaar wordt hoe het dit deed. Dat meldt Vice Magazine. De verdachte in deze zaak werd in mei 2020 aangeklaagd op verdenking van het verlenen van support aan terreurorganisatie IS.

De man zou een IS-gerelateerde website op het Tor-netwerk hebben bezocht. Het Tor-netwerk bestaat uit verschillende servers van vrijwilligers waarover het verkeer loopt. De laatste server in deze keten is de exitnode of exitrelay. Via deze server wordt het verzoek van de Tor-gebruiker naar het internet gestuurd. In het verleden zijn er verschillende incidenten met malafide exitnodes geweest die aanvallen op gebruikers uitvoerden. Tor biedt daarnaast de mogelijkheid voor het hosten van websites, de zogeheten onion-sites, die alleen vanaf het Tor-netwerk toegankelijk zijn.

Er is een verschil tussen het gebruik van Tor Browser om een website op het 'normale' internet te bezoeken en het apart hosten van een onion-site op het Tor-netwerk die via Tor Browser wordt bezocht. In het eerste geval waarbij de 'normale' website via Tor Browser wordt bezocht is er nog altijd het risico van de exitnode. Door een website op het Tor-netwerk zelf te starten wordt dit risico weggenomen, omdat het verkeer op het Tor-netwerk blijft. Het Tor-netwerk is zo opgezet dat het echte ip-adres van gebruikers niet zomaar te achterhalen is.

Toch lukte dit de FBI. De verdachte zou de Tor-website vanaf een ip-adres gekoppeld aan het adres van zijn oma hebben bezocht. De FBI wist ook precies wat de man op de website deed. Advocaten van het ministerie van Justitie willen niet zeggen hoe de opsporingsdienst het adres van de verdachte kon achterhalen en willen ook niet dat dit openbaar wordt. "De overheid weigert informatie over de Tor-operatie te geven", zo laat de advocaat van de verdachte tegenover Vice Magazine weten.

De advocaat meldt verder dat de openbaar aanklager erin is geslaagd om zijn verzoek tot meer informatie als een "zeer gevoelig document" te laten bestempelen. In het verleden heeft de FBI websites nagemaakt en zerodaylekken gebruikt om ip-adressen van verdachten te achterhalen. "Er zijn veel verschillende manieren om Tor-gebruikers te de-anonimiseren", laat beveiligingsexpert Bruce Schneier in een reactie op het nieuws weten. Zo sluit Schneier niet uit dat de NSA verantwoordelijk voor de surveillance was en de informatie doorspeelde aan de FBI.

Als ze zelf hebben kunnen zien wat de gebruiker deed kan het maar 1 ding zijn; het website zelf was kwetsbaar of het was hun website.

De website was mogelijk kwetsbaar voor DNS Cache Poisoning waardoor ze wellicht hun eigen javascript code hebben weten toe te voegen. (Een oude TOR browser of misconfiguratie in TOR browser zou dan tot de-anonimiseren kunnen leiden)

En anders was het hun eigen website die heel erg leek kwa URL op de originele website en de rest erom heen is gewoon bluf.

Dan laat ik de gecompromitteerde tor nodes (20~25%) nog buiten beschouwing. Zelfs het hacken van betreffende dark website is in deze (veel voorkomende) configuratie onnodig.

De NSA/FBI maken het weer eens voor de bühne een stuk spannender, met hun 'highly sensitive document' mbt de actie tegen dit kind.

luntrus

So do not do the crime, of you can't do the time.

Maak gebruik van tor, maar slechts voor zuiver legitiem gebruik, terwijl u uw privacy en anonimiteit tot op zekere hoogte waarborgt naar vermogen.

Onthou en blijf bewust van het volgend feit.

Het internet vergeet niet(s).

Deel dus niet, wat u al niet met de gehele globe wenst te delen.

#obserwator

Dat kan het geval zijn, want de terreurverdachte werd op 27 mei 2020 in de VS aangeklaagd. Versie 2 van het onion protocol was al meer dan een decennium oud, en werd pas op 8 november 2021, met de introductie van Tor 0.4.6.8 en Tor Browser 11, definitief uitgefaseerd. Sindsdien werkt alleen nog de verbeterde v3 onion adressering.

https://www.security.nl/posting/729285/Tor+Project+lanceert+Tor+Browser+11

Maar dan moet je ook zorgen dat je contant betaald voor die openbare internet netwerk toegang, en dat daar nergens in de buurt camera's hangen etc. etc. Anders gaan ze je nog steeds pakken.

Ik denk niet dat een dergelijk grote (en waarschijnlijk dure) backdoor (als die al bestaat) ingezet zal worden om één persoon te pakken die mogelijk iets met IS te maken heeft. Daar krijgen ze nooit toestemming voor.

Ik denk niet dat een dergelijk grote (en waarschijnlijk dure) backdoor (als die al bestaat) ingezet zal worden om één persoon te pakken die mogelijk iets met IS te maken heeft. Daar krijgen ze nooit toestemming voor.

Of is dat wat ze willen dat je denkt.

Tor gebruiker verbinding laten maken met een interne file via een speciaal geprepareerde link, verraadt het IP buiten dat van de Tor-verbinding. Deze flaw stamt reeds uit 2017,

luntrus

Hoeveel netwerken zijn er nog openbaar? Dat kon 15 jaar geleden, maar tegenwoordig eigenlijk niet meer.

Hoeveel netwerken zijn er nog openbaar? Dat kon 15 jaar geleden, maar tegenwoordig eigenlijk niet meer.

Deze posting is gelocked. Reageren is niet meer mogelijk.