Onderzoekers: back-up codes Google Authenticator niet end-to-end versleuteld

Gebruikers van Google Authenticator die hun one-time codes als back-up in hun Google-account opslaan moeten er rekening mee houden dat hierbij geen end-to-end encryptie wordt gebruikt, wat inhoudt dat Google toegang tot deze informatie heeft, zo stellen beveiligingsonderzoekers van softwarebedrijf Mysk op basis van uitgewisseld netwerkverkeer. De onderzoekers adviseren dan ook om de nieuwe synchronisatiefeature niet te gebruiken.

Deze week kondigde Google een nieuwe feature voor de Google Authenticator aan. Een applicatie voor het genereren van 2FA-codes waarmee gebruikers op een account kunnen inloggen. De codes in Authenticator waren echter alleen op de telefoon van de gebruiker opgeslagen. Bij verlies van de telefoon kon de gebruiker dan niet meer inloggen op accounts waar hij via Authenticator tweefactorauthenticatie (2FA) voor had ingesteld, aldus Google.

Voorheen moesten gebruikers bij de overstap naar een nieuwe telefoon de codes handmatig van het ene toestel naar het andere toestel overzetten of eerst 2FA uitschakelen om vervolgens weer op de nieuwe telefoon in te schakelen. De nieuwe synchronisatiefeature zorgt ervoor dat gegenereerde codes ook in het Google-account van de gebruiker kunnen worden opgeslagen. Deze codes zijn vervolgens toegankelijk vanaf elke toestel waarop de gebruiker Google Authenticator installeert.

Op basis van het netwerkverkeer stellen de onderzoekers dat het verkeer niet end-to-end versleuteld is, wat inhoudt dat Google opgeslagen codes kan bekijken. "Er is geen optie om een passphrase toe te voegen om de codes te beschermen, zodat ze alleen toegankelijk voor de gebruiker zijn", aldus de onderzoekers.

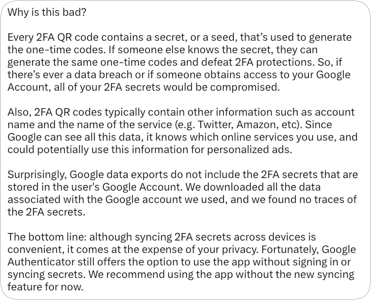

Die merken op dat elke 2FA qr-code een seed bevat die wordt gebruikt voor het genereren van de one-time codes. Wanneer iemand het secret weet, kunnen ze dezelfde one-time codes genereren en de 2FA-beveiliging van accounts omzeilen. Mocht een aanvaller toegang tot het Google-account van de gebruiker krijgen, zijn al zijn 2FA-secrets gecompromitteerd.

Daarnaast bevatten 2FA qr-codes vaak andere informatie, zoals gebruikersnaam en de naam van de betreffende dienst, zoals Twitter of Amazon. Aangezien Google al deze data kan zien, weet het bij welke online diensten de gebruiker actie is en kan in theorie deze informatie voor gepersonaliseerde advertenties gebruiken, zo stellen de onderzoekers, die gebruikers adviseren de synchronisatiefeature vooralsnog niet te gebruiken.

Aegis pakt dat een stuk beter aan en heeft handige features (zoals niet tonen van alle codes totdat je op een item klikt - om afkijken -bijv. in OV of horeca- te helpen voorkomen).

In mijn post op tweakers schreef ik ook waarom je Authy geen veilig alternatief is en je vindt er een aantal tips in m.b.t. wachtwoordmanagers.

Kon je ze maar handmatig overzetten, maar dat kan juist niet. Als er een koppeling toegevoegd is, is er geen enkele mogelijkheid meer om het wachtwoord van de koppeling op te vragen. En dat wachtwoord is juist nodig om de koppeling handmatig op een ander toestel in te voeren.

Het enige wat nu werkt is de koppelingen via een QR code over te zetten. En dat gaat geheel automatisch. Maar daarvoor heb je het oude toestel nog nodig. Als het handmatig kon, kon je zelf de wachtwoorden tijdelijk zelf beheren en dan later toevoegen aan een nieuw toestel.

---

Maar deze nieuwe feature is eigenlijk het onderuit halen van heel de 2Fa beveiliging. Als men nu bij je google account weet te komen, liggen de toegangen tot al je andere accounts ook op straat.

Deze posting is gelocked. Reageren is niet meer mogelijk.