Onderzoekers achterhalen encryptiesleutel aan de hand van power led

Onderzoekers hebben een nieuwe aanval gedemonstreerd waarbij ze aan de hand van de power led van apparaten encryptiesleutels kunnen achterhalen. Het onderzoek werd gedaan door onderzoekers van de Ben-Gurion University. In het verleden hebben onderzoekers van deze universiteit geregeld laten zien hoe er van air-gapped computers, die niet met internet zijn verbonden, toch data kan worden gestolen.

Bij deze onderzoeken is de air-gapped computer besmet met malware. In het geval van "videogebaseerde cryptoanalyse", zoals het nieuwste onderzoek wordt genoemd, is er alleen een opname van de power led nodig. Het systeem in kwestie hoeft niet besmet met malware te zijn. Daarnaast zijn er ook geen speciale camera's nodig. De onderzoekers stellen dat de aanval met eenvoudig verkrijgbare camera's is uit te voeren, waarbij ze als voorbeeld de camera van een iPhone 13 gebruikten.

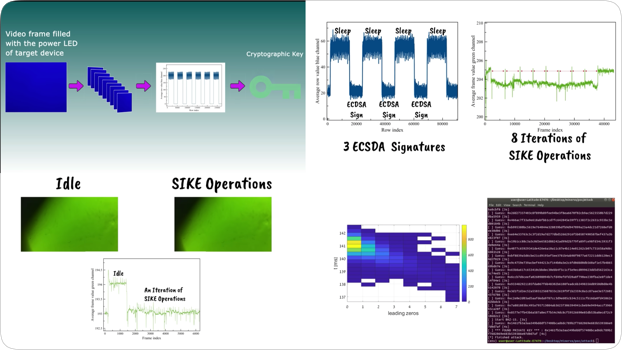

Bij de aanval wordt er volledig ingezoomd op de power led van het betreffende apparaat, zodat die het volledige frame vult. De frames van de opname worden vervolgens geanalyseerd. De kleur/intensiteit van de power led is te gebruiken om het begin en het einde van de cryptografische operatie te detecteren. Dit hangt namelijk samen met het stroomverbruik. Doordat de RGB-waardes van de frames verschillen is de encryptiesleutel te bepalen.

Op deze manier lukte het de aanvallers een 256-bit ECDSA key van een smartcard te achterhalen door videobeelden van de smartcardreader te analyseren. Deze beelden waren gemaakt via een gecompromitteerde beveiligingscamera op een afstand van zestien meter. Ook lukte het een 378-bit SIKE key van een Samsung Galaxy S8 te achterhalen door een opname te analyseren van de power leds van Logitech Z120 usb-speakers die op dezelfde usb-hub als de Samsung waren aangesloten. Als oplossing adviseren de onderzoekers om de meest recente cryptografische libraries te gebruiken.

De camera's waren een aantal meters verwijderd van de lees-setup .

Het 'rolling shutter' effect gebruiken voor een effectief hogere sample rate is ook slim.

(Rolling shutter is iets om te weten, vooral als je vergaande conclusies denkt te trekken uit enkele beelden. Sommige mensen die iets dachten te vinden van [de bron van] explosies of andere snelle events die binnen een enkel frame beginnen zaten daarmee fout]

Er is wel een forse observatie periode nodig, en deels met chosen ciphertexts .

Met een snelle skim meen ik op te maken dat een 256 bit ECSDA 10.500 signatures - 65 minuten video kostte.

Ik zag niet meteen hoeveel tijd de SIKE 378 bit key kostte, maar in elk geval een chosen ciphertext aanval.

Anyway - het 'van afstand kijken' is ietwat misleidend als je een dik uur specifieke testen moet doen .

Maar wel een fraaie aanval.

Maar in de praktijk is het natuurlijk nooit alleen 'air-gapped' maar ook 'concrete-wall-gapped'.

Typisch men 'tast' alles af - 'ramen, deuren en glazen'.

Het gaat steeds verder tot men heel drastische maatregelen moet gaan nemen om dit te kunnen stoppen.

Wel op een chip die niet erg veilig is, en ook al geruime tijd niet geleverd wordt.

De huidige smartcard chips die in bankkaarten, als SIM in mobieltje of als SE in een NFC interface gebruikt worden, hebben al heel lang een stuk moeilijker te exploiteren side channel aanvallen.

De crypto implementatie in de gekraakte chip maakt gebruik van de bekend onveilige variant van de encryptie bibliotheek, die een side channel aanval mogelijk maakt. Met die die zwakte is het vooral bruikbaar om de gebruikt ervaring te demonstreren, niet voor het implementeren van veilige smartcard toepassing.

Deze posting is gelocked. Reageren is niet meer mogelijk.