Zimbra verhelpt actief aangevallen XSS-zerodaylek in webmailclient

De makers van de Zimbra collaborative software suite hebben beveiligingsupdates uitgebracht voor een actief aangevallen XSS-zerodaylek in de webmail-client, alsmede een kwetsbaarheid die een aanvaller toegang tot interne JSP- en XML-bestanden kan geven. Volgens een beveiligingsonderzoeker kan deze laatste kwetsbaarheid tot remote code execution leiden.

Zimbra is een collaborative software suite die onder andere mailserversoftware en een webmailclient bevat. De software zou door meer dan 200.000 organisaties wereldwijd worden gebruikt. De afgelopen jaren is Zimbra geregeld het doelwit geweest van aanvallen. Twee weken geleden waarschuwde Google nog voor een actief aangevallen zerodaylek in Zimbra waarvoor inmiddels ook een beveiligingsupdate was verschenen.

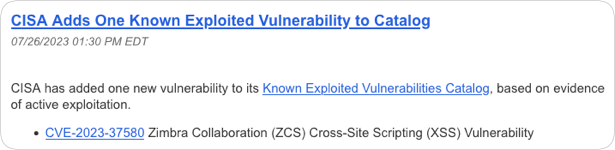

Details over de kwetsbaarheid werden echter niet gegeven. Ook ontbrak een CVE-nummer waarmee beveiligingslekken worden aangeduid. Het probleem zou alleen aanwezig zijn in Zimbra 8.8.15. Gisteren kwam Zimbra voor verschillende versies van de software met beveiligingsupdates, waaronder voor drie kwetsbaarheden in versie 8.8.15. Het gaat onder andere om CVE-2023-37580, een kwetsbaarheid die cross-site scripting mogelijk maakt. Daardoor is het bijvoorbeeld mogelijk om cookies te stelen en toegang tot e-mails te krijgen.

Het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security verstuurde gisterenavond een e-mail dat er actief misbruik is gemaakt van CVE-2023-37580. De link in de e-mail wijst op het moment van schrijven naar een pagina die de melding "Acces denied" geeft.

Daarnaast is in Zimbra 10.0.2, 9.0.0 en 8.8.15 een beveiligingslek verholpen aangeduid als CVE-2023-38750. Een "bug die interne JSP- en XML-bestanden kan openbaren", aldus de beschrijving. Volgens beveiligingsonderzoeker Ivan Kwiatkowski gaat het om een kwetsbaarheid die een aanvaller willekeurige bestanden laat lezen en in het geval van Zimbra zich vertaalt naar remote code execution, waardoor een aanvaller kwetsbare servers kan overnemen. De impact van de kwetsbaarheid is nog niet berekend.

Deze posting is gelocked. Reageren is niet meer mogelijk.