TunnelCrack-aanval kan verkeer van vpn-gebruikers laten lekken

De Belgische beveiligingsonderzoeker Mathy Vanhoef, bekend van zijn KRACK-aanval tegen WPA en WPA2, heeft een nieuwe aanval ontwikkeld waarmee het mogelijk is om het verkeer van vpn-gebruikers buiten de vpn-tunnel te laten lekken. De aanval, TunnelCrack, maakt misbruik van twee kwetsbaarheden in vpn-oplossingen. Met name vpn's op iOS en macOS zijn kwetsbaar, gevolgd door Windows. Vpn-apps voor Android zijn het veiligst, waarbij ongeveer een kwart kwetsbaar voor TunnelCrack is.

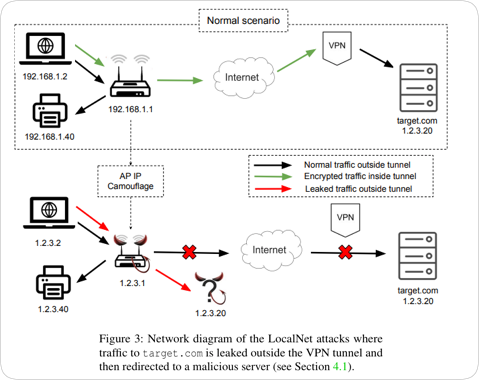

De twee onderliggende aanvallen die TunnelCrack mogelijk maken noemt Vanhoef LocalNet- en ServerIP-aanvallen. Beide zijn te misbruiken wanneer een vpn-gebruiker verbinding met een onbetrouwbaar wifi-netwerk maakt. De ServerIP-aanval is ook door malafide internetproviders te misbruiken. De aanvallen manipuleren de routeringstabel van het doelwit, waardoor het slachtoffer verkeer buiten de beveiligde vpn-tunnel stuurt en een aanvaller dit verkeer kan lezen en onderscheppen.

Wanneer een doelwit met het malafide wifi-netwerk verbinding maakt kan de aanvaller hem een publiek ip-adres en subnet toekennen. De aanvaller wil bijvoorbeeld verkeer naar target.com onderscheppen, dat het ip-adres 1.2.3.4 heeft. De aanvaller vertelt het slachtoffer dat het lokale netwerk gebruikmaakt van subnet 1.2.3.0/24. Zo wordt het slachtoffer verteld dat ip-adressen in de reeks 1.2.3.1-254 direct benaderbaar zijn in het lokale netwerk.

Wanneer het slachtoffer nu target.com bezoekt, zal een webrequest naar ip-adres 1.2.3.4 worden gestuurd. Omdat de meeste vpn's directe toegang tot het lokale netwerk toestaan, zal het webrequest buiten de vpn-tunnel om worden verstuurd. Vanhoef noemt dit de LocalNet-aanval. Voor het onderzoek werden meer dan 66 vpn's op vijf platforms onderzocht. Alle vpn-apps op iOS zijn kwetsbaar. Op één na zijn ook alle vpn's voor macOS kwetsbaar.

Bij de ServerIP-aanval wordt er misbruik gemaakt van het feit dat vpn's verkeer naar het ip-adres van de vpn-server niet versleutelen. Dit wordt gedaan om re-encryption van pakketten te voorkomen. Een aanvaller kan hier misbruik van maken door een dns-reply voor de vpn-server te spoofen. Vervolgens kan hij zo het slachtoffer een routeringsregel met een gespooft ip-adres laten toevoegen, waardoor. verkeer naar dit adres buiten de tunnel om wordt gestuurd.

Vpn-gebruikers die zich willen beschermen tegen de LocalNet-aanval moeten lokaal verkeer uitschakelen, maar niet alle vpn-clients bieden deze optie. Een nadeel is dat het legitiem gebruik van het lokale netwerk, bijvoorbeeld voor het gebruik van een printer of het streamen van video's naar een tv, niet langer werken als de vpn wordt gebruikt. De ServerIP-aanval is te voorkomen door middel van policy-based routing, waarbij de routering niet alleen is gebaseerd op het doel ip-adres, maar ook andere factoren.

Om gebruikers te beschermen zijn vpn-providers van tevoren ingelicht en hebben de tijd gekregen om updates te ontwikkelen. Onder andere Mozilla VPN, Surfshark, Malwarebytes, Windscribe en Cloudflare's WARP hebben patches ontvangen. Voor gebruikers van vpn-apps waarvoor geen patch beschikbaar is wordt aangeraden om lokale netwerktoegang uit te schakelen en van websites gebruik te maken die via HTTPS worden aangeboden. Cisco heeft een advisory uitgebracht omdat verschillende van de vpn-producten kwetsbaar zijn.

Voor een aanvaller dus alleen interessant om te zien waar iemand naartoe connect (interessant voor oa overheden), en als de verbinding niet encrypted is de content van de data te kunnen lezen/schrijven. Mis ik nog iets?

Voor een aanvaller dus alleen interessant om te zien waar iemand naartoe connect (interessant voor oa overheden), en als de verbinding niet encrypted is de content van de data te kunnen lezen/schrijven. Mis ik nog iets?

Die overheden runnen meestal de VPN providers

Voor een aanvaller dus alleen interessant om te zien waar iemand naartoe connect (interessant voor oa overheden), en als de verbinding niet encrypted is de content van de data te kunnen lezen/schrijven. Mis ik nog iets?

There's more to the Internet than web-traffic. ;-)

Voor een aanvaller dus alleen interessant om te zien waar iemand naartoe connect (interessant voor oa overheden), en als de verbinding niet encrypted is de content van de data te kunnen lezen/schrijven. Mis ik nog iets?

There's more to the Internet than web-traffic. ;-)

Ik noem ook verbindingen die niet encrypted zijn. Wat mis ik nog meer?

Lijkt me een lek dat in de praktijk amper tot niet relevant is in zo goed als alle gevallen.

Voor een aanvaller dus alleen interessant om te zien waar iemand naartoe connect (interessant voor oa overheden), en als de verbinding niet encrypted is de content van de data te kunnen lezen/schrijven. Mis ik nog iets?

Dus ook controle over SSL/TLS trust. PitM aanvallen op SSL zijn dan redelijk triviaal.

Lijkt me een lek dat in de praktijk amper tot niet relevant is in zo goed als alle gevallen.

Gewoon via een USB compute module.

Deze posting is gelocked. Reageren is niet meer mogelijk.