WordPress-beheerders doelwit van phishingaanval met malafide extensie

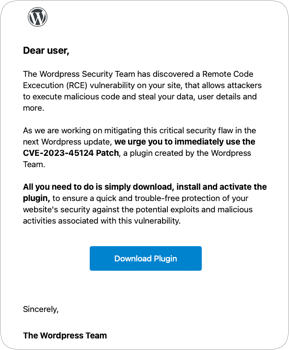

Beheerders van WordPress-sites zijn het doelwit van een phishingaanval waarbij wordt geprobeerd om een malafide extensie geïnstalleerd te krijgen die als backdoor fungeert. Volgens de phishingmail die de aanvallers versturen en van het WordPress Security Team afkomstig lijkt, bevat de website van de beheerder een kritieke kwetsbaarheid. Daarbij wordt ook gebruik gemaakt van een verzonnen CVE-nummer.

Om het probleem te verhelpen wordt aangeraden om de in de e-mail gelinkte plug-in te installeren en activeren. Het .org-domein waarop de plug-in wordt aangeboden heeft de naam WordPress in zich en is verder een bijna identieke kopie van de echte WordPress.org website. De aangeboden "Security Update Plugin" is in werkelijkheid een malafide extensie die een malafide beheerder genaamd 'wpsecuritypatch' toevoegt.

De extensie bevat ook functionaliteit om deze gebruiker te verbergen. Verder installeert de extensie een PHP-backdoor met een hardcoded wachtwoord. Daarmee hebben aanvallers op verschillende manieren volledige controle over de website, zo meldt securitybedrijf Wordfence.

Echter, met goede security awareness training is dit prima te spotten want heeft alle kenmerken van een phishing aanval: urgentie, nep afzenders, URL's die erg lijken op de originele website, website zelf die nagenoeg hetzelfde eruit ziet.

Wat ik alleen niet begrijp is waarom WordFence niet de domeinen, IP's vrijgeeft waar van af de mails zijn gestuurd. Want het is leuk dat er een waarschuwing wordt gestuurd over een phising bericht maar als we geen ASN of range informatie hebben om te rapporteren kunnen we lastig proactief mensen beschermen die zelf beheer doen. Er staat namelijk niks in het voorbeeld op de download link na dat mogelijk in een bayes score database verwerkt kan worden zonder dat het false positives veroorzaakt.

Deze posting is gelocked. Reageren is niet meer mogelijk.