Laadpalen bevatten talloze kwetsbaarheden: security geen factor bij ontwerp

Laadpalen voor het opladen van elektrische auto's bevatten talloze kwetsbaarheden waardoor aanvallers de apparaten kunnen compromitteren en schade kunnen veroorzaken, zo hebben verschillende onderzoekers de afgelopen dagen tijdens de Pwn2Own-wedstrijd gedemonstreerd. "De relatieve eenvoud waarmee we toegang konden krijgen tot de laadpalen laat zien dat security geen factor is geweest bij het ontwerp van de palen”, stelt Daan Keuper, hoofd beveiligingsonderzoek bij Computest Security, en deelnemer aan de wedstrijd.

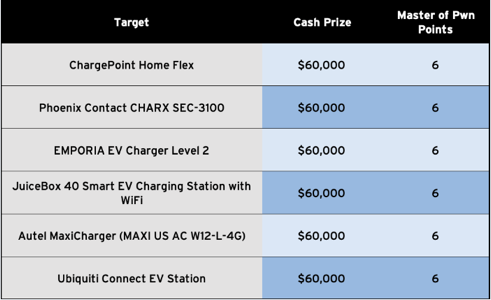

Tijdens Pwn2Own worden onderzoekers beloond voor het demonstreren van onbekende kwetsbaarheden. Dit jaar was er voor het eerst een 'automotive' editie, geheel in het teken van elektrische auto's, laadpalen, infotaintmentsystemen en besturingssystemen voor voertuigen. In de categorie laadpalen konden onderzoekers gedurende drie dagen de veiligheid testen van zes modellen: ChargePoint Home Flex, Phoenix Contact, Emporia EV Charger, JuiceBox 40, Autel MaxiCharger en Ubiquiti Connect.

Alle zes de laadpalen werden één of meerdere keren tijdens de wedstrijd gecompromitteerd. Daarvoor werden meer dan twintig onbekende kwetsbaarheden gebruikt. Pwn2Own beloont onderzoekers zoals gezegd voor het demonstreren van onbekende beveiligingslekken. Wanneer onderzoekers een aanval laten zien waarbij een al eerder gedemonstreerde kwetsbaarheid is gebruikt, is er sprake van een 'bug collision'. Dit levert onderzoekers minder geld en punten op.

Bij de aanvallen op de laadpalen werden meerdere van dergelijke bug collisions gedetecteerd, wat inhoudt dat het betreffende beveiligingslek door meerdere onderzoekers onafhankelijk van elkaar was gevonden. Op basis van een loting wordt de volgorde bepaald waarin onderzoekers hun aanvallen mogen demonstreren. "Het zijn voor de hand liggende kwetsbaarheden die een fabrikant ook had kunnen ontdekken met het uitvoeren van een security-test. Het feit dat dit is verzuimd laat zien dat apparaten die online verbonden zijn zoals laadpalen, achterlopen op het gebied van security en hier nog veel winst te behalen valt", aldus Keuper.

Voor het aanvallen van de laadpalen kon gebruik worden gemaakt van benaderbare services of protocollen/interfaces die voor een standaard gebruiker toegankelijk zijn. De laadpalen die door de onderzoekers van Computest werden gecompromitteerd waren elk via dezelfde soort kwetsbaarheid toegankelijk, waardoor aanvallers de controle over het systeem kunnen overnemen en het bijvoorbeeld kunnen in- of uitschakelen. Hiervoor werd gebruikgemaakt van bluetooth. Gegevens van gebruikers waren niet vereist. De gevonden kwetsbaarheden zijn aan de fabrikanten gemeld, zodat die updates kunnen ontwikkelen.

Deze posting is gelocked. Reageren is niet meer mogelijk.