VS: spionagegroep kraakt hashes offline, had 5 jaar toegang tot slachtoffers

De spionagegroep Volt Typhoon waar de Amerikaanse overheid laatst voor waarschuwde kraakt gestolen wachtwoordhashes om organisaties volledig te compromitteren en had bij sommige slachtoffers zeker vijf jaar lang toegang tot netwerken en systemen. Dat melden de FBI, NSA en cyberagentschappen van Australië, Canada, Nieuw-Zeeland, Verenigd Koninkrijk en Verenigde Staten in een gemeenschappelijke cybersecurity advisory (pdf).

Volt Typhoon is volgens de autoriteiten een vanuit China opererende spionagegroep. Onlangs werd bekend dat de FBI van honderden Cisco- en Netgear-routers malware had verwijderd die aan de groep wordt toegeschreven. In de nieuwe advisory wordt gesteld dat Volt Typhoon zich in een positie probeert te plaatsen om in het geval van een grote crisis of conflict met de VS vernietigende cyberaanvallen tegen de Amerikaanse vitale infrastructuur uit te voeren.

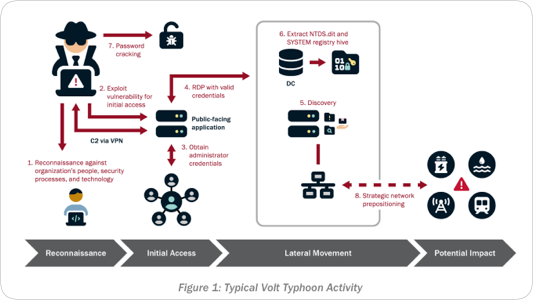

De groep maakt onder andere gebruik van geldige accounts en past sterke operationele security toe, die gecombineerd ervoor zorgen dat er lange tijd onopgemerkt toegang tot slachtoffers wordt behouden. Bij sommige slachtoffers bleken de aanvallers zeker al vijf jaar toegang tot de it-omgeving te hebben gehad, zo stellen de autoriteiten. Die laten aanvullend weten dat de groep uitgebreide verkenningen uitvoert om informatie over de organisaties en diens omgeving te verkrijgen en hierop tactieken, technieken en procedures aanpast.

Om initiële toegang tot de netwerken van slachtoffers te krijgen maakt de groep gebruik van bekende kwetsbaarheden en zerodaylekken in edge apparaten, zoals routers, vpn's en firewalls. Het gaat dan vooral om producten van Ivanti, Fortinet, Citrix, Netgear en Cisco. Vervolgens wordt geprobeerd om inloggegevens van de beheerder te stelen, rechten te verhogen en zicht lateraal door het netwerk te bewegen. Hiervoor probeert de groep het bestand NTDS.dit te benaderen, dat belangrijke Active Directory-data bevat, waaronder wachtwoordhashes. De groep zal deze wachtwoordhashes dan offline kraken en zo het netwerk verder infiltreren.

Wachtwoord van minimaal 15 karakters

Om aanvallen door de groep te voorkomen of lastiger te maken adviseren de autoriteiten om wachtwoorden van minimaal vijftien karakters te gebruiken. Ook moeten organisaties inloggegevens niet in plaintext opslaan en mogen er geen inloggegevens op edge apparaten worden opgeslagen. Verder moeten standaard wachtwoorden worden gewijzigd en de opslag van plaintext wachtwoorden in het LSASS-geheugen worden uitgeschakeld.Er zijn echter drie zaken die alle organisaties vandaag nog zouden moeten doorvoeren om aanvallen tegen te gaan, zo stelt de advisory. Dat is het patchen van kritieke kwetsbaarheden in systemen die vanaf het internet benaderbaar zijn. Tevens moet er gebruik worden gemaakt van phishingbestendige multifactorauthenticatie en moet logging voor toegang en applicaties zijn ingeschakeld en in een centraal systeem worden opgeslagen.

Deze posting is gelocked. Reageren is niet meer mogelijk.