VS: securitymissers Microsoft maakten diefstal overheidsmails mogelijk

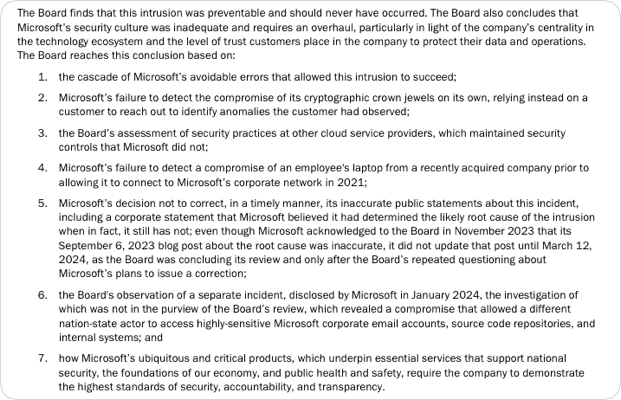

Een reeks securitymissers aan de kant van Microsoft zorgde ervoor dat aanvallers vorig jaar konden inbreken op Exchange Online en Outlook.com om vervolgens vele tienduizenden overheidsmails te stelen. Dat stelt het Cyber Safety Review Board (CSRB) van de Amerikaanse overheid dat een onderzoek naar de aanval deed en tot de conclusie komt dat het incident voorkomen had kunnen worden en nooit had mogen plaatsvinden (pdf).

Vorig jaar juli liet Microsoft weten dat aanvallers toegang hadden gekregen tot de e-mailaccounts van zo'n 25 organisaties, waaronder overheden in West-Europa en de Verenigde Staten, en een niet nader genoemd aantal eindgebruikers. Slachtoffers hadden hun e-mail bij Outlook.com en Outlook Web Access (OWA) in Exchange Online ondergebracht. Om toegang tot de accounts van klanten te krijgen maakten de aanvallers gebruik van vervalste tokens die door middel van een Microsoft account (MSA) consumer signing key waren gemaakt.

In een analyse verklaarde Microsoft dat in april 2021 er een crash in een geïsoleerd productienetwerk zich had voorgedaan waarbij de crash dump de signing key bevatte. De crash dump ging vervolgens van het geïsoleerde netwerk naar de debugging omgeving op het met internet verbonden bedrijfsnetwerk van Microsoft. Nadat de crash dump was verplaatst wisten de aanvallers het bedrijfsaccount van een Microsoft-engineer te compromitteren. Deze engineer had toegang tot de debugging omgeving waar de crash dump met de key stond. Microsoft stelde dat het geen logs heeft waaruit blijkt dat de crash dump door de betreffende aanvaller is gestolen, maar denkt dat dit de meest voor de hand liggende verklaring is hoe de aanvaller de key in handen heeft gekregen.

Na bekendmaking van de aanval kondigde de Amerikaans overheid een onderzoek naar het incident aan. Er werd zowel met Microsoft als andere cloudproviders gesproken en het CSRB komt tot een vernietigende conclusie. De inbraak had voorkomen kunnen worden en had nooit mogen plaatsvinden. Tevens noemt de CSRB de securitycultuur bij Microsoft inadequaat en stelt dat die op de schop moet. Zo ontdekte Microsoft niet dat de key was gestolen of de laptop van de engineer besmet was geraakt.

Daarnaast heeft de CSRB grote problemen met Microsofts uitleg van de aanval. Na de analyse en het bericht over de crashdump stelde Microsoft vast dat het geen bewijs had de dump de key bevatte. Toch werd het oorspronkelijke, verkeerde verhaal maandenlang niet aangepast. "Het verlies van een signing key is een ernstig probleem, maar het verlies van een signing key op onbekende wijze is veel ernstiger, omdat het betekent dat het getroffen bedrijf niet weet hoe de systemen zijn geïnfiltreerd en of de betreffende kwetsbaarheden zijn verholpen", aldus het rapport van de CSRB. Doordat klanten niet over essentiële feiten beschikten, konden die niet hun eigen risicoassessments maken of het nog veilig was om Microsofts cloud te gebruiken, zo gaat de CSRB verder.

De CSRB stelt tevens dat Microsoft operationele en strategische beslissingen maakte die wijzen naar een bedrijfscultuur binnen het bedrijf waarin investeringen in enterprise security en grondig risicomanagement geen prioriteit krijgen. Volgens de CSRB moet Microsoft security dan ook weer prioriteit maken. In totaal bevat het rapport 25 aanbevelingen, waarvan een deel ook voor andere cloudproviders geldt.

https://www.security.nl/posting/804379/Gestolen+Microsoft+key+bood+aanvallers+toegang+tot+veel+meer+clouddiensten

https://www.security.nl/posting/806633/VS+doet+onderzoek+naar+diefstal+overheidsmails+bij+Microsoft+Exchange+Online

https://www.security.nl/posting/809309/Microsoft%3A+signing+key+gebruikt+voor+grote+e-maildiefstal+gestolen+uit+crash+dump

@redactie: "maakte" in de titel moet meervoud zijn

https://www.security.nl/posting/804379/Gestolen+Microsoft+key+bood+aanvallers+toegang+tot+veel+meer+clouddiensten

https://www.security.nl/posting/806633/VS+doet+onderzoek+naar+diefstal+overheidsmails+bij+Microsoft+Exchange+Online

https://www.security.nl/posting/809309/Microsoft%3A+signing+key+gebruikt+voor+grote+e-maildiefstal+gestolen+uit+crash+dump

@redactie: "maakte" in de titel moet meervoud zijn

De basis vraag is, wat doet een signing key (private sleutel van een asymmetrisch sleutelpaar) uberhaupt in een crash dump?

Dit soort zaken horen in een HSM thuis en niet in een stukje software.

Daar gaat het in de basis al fout, de rest is het gevolg hiervan.

Bedrijfscultuur?, het lijkt Boeing wel, alleen komt dit niet letterlijk uit de lucht vallen.

De basis vraag is, wat doet een signing key (private sleutel van een asymmetrisch sleutelpaar) uberhaupt in een crash dump?

Dit soort zaken horen in een HSM thuis en niet in een stukje software.

Daar gaat het in de basis al fout, de rest is het gevolg hiervan.

Als jij een CISO was en je zou je bemoeien met de keuze voor een specifiek product, dan zou je je druk aan het maken zijn over de verkeerde zaken.

Bedrijfscultuur?, het lijkt Boeing wel, alleen komt dit niet letterlijk uit de lucht vallen.

Inderdaad. Boeing heeft de deur ook openstaan.

Als jij een CISO was en je zou je bemoeien met de keuze voor een specifiek product, dan zou je je druk aan het maken zijn over de verkeerde zaken.

Deze posting is gelocked. Reageren is niet meer mogelijk.