GitHub-mail gebruikt voor aanval met malafide PowerShell-commando

Aanvallers maken gebruik van GitHub-notificatiemails om ontwikkelaars op het platform via een malafide PowerShell-commando met malware te infecteren. Het uiteindelijke doel is om via de malware wachtwoorden en andere inloggegevens te stelen die voor verdere aanvallen zijn te gebruiken. Als eerste stap in de aanval maakt de aanvaller een GitHub-account aan en rapporteert dan een probleem met een publieke repository van de ontwikkelaar.

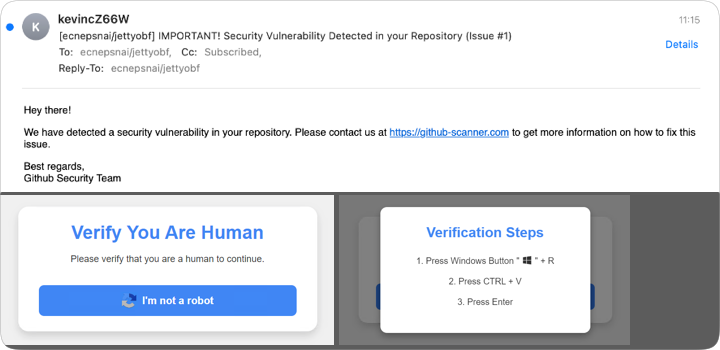

Vervolgens verwijdert de aanvaller het probleem. De eigenaar van de publieke repository ontvangt nu een notificatiemail. Daarin staat de omschrijving van het probleem dat door de aanvaller was aangemaakt. De aanvaller laat in de omschrijving weten dat er een beveiligingsprobleem met de repository is aangetroffen en wijst vervolgens naar een website genaamd 'github-scanner' waarin meer informatie over het oplossen van het probleem te vinden zou zijn.

De website heeft een zogenaamde captcha waarbij gebruikers worden opgeroepen PowerShell te starten, ctrl+v te doen en dan enter. Hierdoor wordt de net gekopieerde code geplakt en uitgevoerd. Deze code downloadt de malware op het systeem. Het gaat om de Lumma-infostealer. Deze malware is ontwikkeld om allerlei inloggegevens van het systeem te stelen, zo meldt Ian Spence, die een dergelijke GitHub-notificatiemail ontving. Het gebruik van malafide PowerShell-commando's is al bij verschillende phishingaanvallen toegepast.

Deze posting is gelocked. Reageren is niet meer mogelijk.