NIST wil eind aan wachtwoordregels voor karakters en periodiek wijzigen

Het Amerikaanse National Institute of Standards and Technology (NIST), de organisatie die onder andere verantwoordelijk is voor het opstellen van cybersecurityrichtlijnen voor de Amerikaanse overheid, wil een einde aan bepaalde wachtwoordregels, zoals het verplicht gebruik van verschillende soorten karakters, het verplicht periodiek wijzigen van wachtwoorden en gebruik van securityvragen.

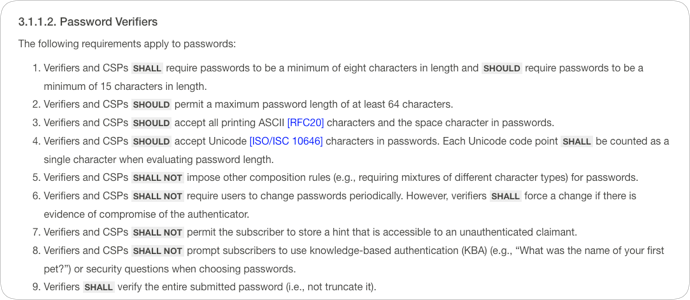

Dat laat het NIST in de nieuwste conceptversie van de Digital Identity Guidelines weten. Daarin staan regels voor het authenticeren van gebruikers die gebruikmaken van overheidssystemen. Het document bevat ook een paragraaf over wachtwoorden. Zo wordt gesteld dat wachtwoorden minimaal acht karakters moeten zijn, maar er eigenlijk een wachtwoord van minimaal vijftien karakters zou moeten worden gevraagd.

Verder moeten gebruikers niet worden verplicht om voor het wachtwoord bepaalde soorten karakters te combineren, zoals veel wachtwoordregels vandaag de dag verplichten. Het gaat dan bijvoorbeeld om het gebruik van hoofdletters, cijfers en speciale tekens. Daarnaast moeten gebruikers niet worden verplicht om hun wachtwoord periodiek te wijzigen, tenzij er bewijs van een inbraak is. Ook deze wachtwoordregels wordt nog altijd binnen veel organisaties toegepast. Het NIST wil ook een eind aan wachtwoordhints en securityvragen.

Beveiligingsonderzoeker Lukasz Olejnik spreekt van baanbrekende veranderingen voor toekomstig wachtwoordbeleid. "Een verschuiving van het advies dat jarenlang de cybersecuritypraktijk heeft gedomineerd. Systemen zullen gebruikers niet langer verplichten om strenge compositieregels te volgen, zoals het combineren van hoofdletters, cijfers en speciale tekens in hun wachtwoorden. Dit houdt in dat langere maar eenvoudiger te onthouden wachtwoorden eindelijk 'toegestaan' zullen worden."

Olejnik merkt op dat dit haaks staat op de traditionele benadering, waarbij gebruikers zich aan allerlei regels moesten houden. De onderzoeker is dan ook hoopvol over de toekomst. "Wat houdt dit in? Het zorgt ervoor dat systemen die m4ngl33d-P@ssw0rds! vereisen, bestaande uit verschillende soorten karakters en onmogelijk te onthouden, in de geschiedenis zullen vervagen. In plaats daarvan zullen diceware-wachtwoorden, bestaande uit een combinatie van willekeurig gekozen woorden, worden toegestaan." NIST heeft het publiek gevraagd om tot 7 oktober op de conceptversie te reageren.

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Als je het ww per applicatie/inlog apart is het risico niet zo hoog. Maar niets menselijks is ons vreemd en zullen paswoorden vaak ook bij andere inlogs gebruikt worden. Soms is het simpelweg iemand die op je vingers kijkt. Of een usb-stickje met een keyboardlogger terwijl je dit niet weet.

Dus is het algemene advies deze regelmatig te vervangen.

Is dit zinnig genoeg ?

Ik merk juiist dat de kans dat ik een teken verdubbel of twee tekens omdraai, grotre geworden is.

En aangezien je de meeste wachtwoorden niet kunt/mag lezen terwijl je ze intypt, kun je de typfout moeilijk vooraf herstellen.

Maar goed, oefening baart kunst.

Hoe vaker je een wachtwoord moet intypen, hoe meer het een onderdeel va je spiergeheugen wordt.

Niet nadenken, maar doen.

Zonder al te veel hulpmiddelen zoals browsers die wachtwoorden voor je onthouden.

Wat ook meteen een goede geheuegentraining is.

We worden allemaal een dagje ouder. :-)

Ook de "puistenkoppen" onder ons.

Een korter wachtwoord waarvan bekend is dat er geen speciale tekens gebruikt worden is sneller te kraken lijkt mij maar zullen ze bij de NIST langer over nagedacht hebben dan ik :-)

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Als je het ww per applicatie/inlog apart is het risico niet zo hoog. Maar niets menselijks is ons vreemd en zullen paswoorden vaak ook bij andere inlogs gebruikt worden. Soms is het simpelweg iemand die op je vingers kijkt. Of een usb-stickje met een keyboardlogger terwijl je dit niet weet.

Dus is het algemene advies deze regelmatig te vervangen.

Is dit zinnig genoeg ?

Op het eerste gezicht wel, alleen betekent dat dat mensen vaker een wachtwoord moeten verzinnen en zullen dus vaker een hergebruiken uit andere inlogs en moeite hebben om de niet vaak gebruikte te onthouden -> briefjes.

Ik vind het onzinnig om periodiek mijn wachtwoorden te wijzigen omdat ik gruw van hergebruik; het meest stompzinnige dat je kan doen met wachtwoorden; iets dat ik ook nooit heb gedaan en nooit zal doen.

Het doet in dit onderwerp feitelijk niet ter zake maar het schuurt er wel tegenaan: Waar ik de kriebels van krijg is dat je (ik) automatisch na enkele minuten inactiviteit wordt uitgelogd. Soms zit ik gewoon te staren en na te denken over financiële mutaties op het scherm en te bladeren in mijn kasboekje. Als ik dan even te laat ben bij de stomvervelende melding "Ben je er nog?" is het patsboem: uitgelogd. Volgens mij ziet de ING verdomd goed dat ik op een desktop aan het bankieren ben en niet smoorzat met een smartphone (die heb ik niet) ingelogd bij ING, en deze onbeheerd op een terrastafeltje zou kunnen neerleggen om te gaan pissen.

Passwords zijn, wat de term al aangeeft, woorden. Bedoeld om onthouden te kunnen worden door mensen. En als dat steeds verandert, hebben mensen er niet zoveel aan. Om te voorkomen dat ze wachtwoorden vergeten, gaan ze het in een .TXT-bestand opslaan op hun onversleutelde home-partitie of op een netwerkschijf. Of ze schrijven het op een post-it en plakken het aan hun monitor.

Passkeys zijn, wat de term al aangeeft, sleutels. Zoals met een huissleutel hoef ik niet te onthouden hoe die er uit ziet. Ik hoef alleen maar te onthouden dat ik hem heb opgeslagen in een wachtwoordmanager als KeePass, die de sleutel cryptografisch heeft gegenereerd.

Willen we voor deze twee verschillende concepten echt hetzelfde beleid?

Ik vind het onzinnig om periodiek mijn wachtwoorden te wijzigen omdat ik gruw van hergebruik; het meest stompzinnige dat je kan doen met wachtwoorden; iets dat ik ook nooit heb gedaan en nooit zal doen.

Het doet in dit onderwerp feitelijk niet ter zake maar het schuurt er wel tegenaan: Waar ik de kriebels van krijg is dat je (ik) automatisch na enkele minuten inactiviteit wordt uitgelogd. Soms zit ik gewoon te staren en na te denken over financiële mutaties op het scherm en te bladeren in mijn kasboekje. Als ik dan even te laat ben bij de stomvervelende melding "Ben je er nog?" is het patsboem: uitgelogd. Volgens mij ziet de ING verdomd goed dat ik op een desktop aan het bankieren ben en niet smoorzat met een smartphone (die heb ik niet) ingelogd bij ING, en deze onbeheerd op een terrastafeltje zou kunnen neerleggen om te gaan pissen.

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Als je het ww per applicatie/inlog apart is het risico niet zo hoog. Maar niets menselijks is ons vreemd en zullen paswoorden vaak ook bij andere inlogs gebruikt worden. Soms is het simpelweg iemand die op je vingers kijkt. Of een usb-stickje met een keyboardlogger terwijl je dit niet weet.

Dus is het algemene advies deze regelmatig te vervangen.

Is dit zinnig genoeg ?

Belangrijkste van de NIST conclusies is overigens voorla ook de wachtwoord lengte, 15 ipv. 8, als daarbij wachtwoord zinnen en dus ook spaties worden toegestaan dan is al heel lang bekend dat die zinnen veiliger kunnen zijn dan wachtwoorden.

Mits natuurlijk niet makkelijk te raden zoals namen etc.

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Als je het ww per applicatie/inlog apart is het risico niet zo hoog. Maar niets menselijks is ons vreemd en zullen paswoorden vaak ook bij andere inlogs gebruikt worden. Soms is het simpelweg iemand die op je vingers kijkt. Of een usb-stickje met een keyboardlogger terwijl je dit niet weet.

Dus is het algemene advies deze regelmatig te vervangen.

Is dit zinnig genoeg ?

Belangrijkste van de NIST conclusies is overigens voorla ook de wachtwoord lengte, 15 ipv. 8, als daarbij wachtwoord zinnen en dus ook spaties worden toegestaan dan is al heel lang bekend dat die zinnen veiliger kunnen zijn dan wachtwoorden.

Mits natuurlijk niet makkelijk te raden zoals namen etc.

Ja mensen zijn soms heel vreemd, maar nog meer erg voorspelbaar. In sommige organisaties is het zelfs een sport om onder de paswoordveranderingen uit te komen. Ik zou een boek kunnen schrijven met redenen die aangevoerd worden.

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Het nadeel is dat security specialisten zich moeten richten op beleid voor een hele organisatie. Wij hadden ook zo iemand in de organisatie die zei dat wachtwoorden niet gewijzigd hoefde te worden want "hij gebruikte een sterk wachtwoord".

Ik vind persoonlijk trouwens dat 8 tekens te weinig is.

Ik merk juiist dat de kans dat ik een teken verdubbel of twee tekens omdraai, grotre geworden is.

En aangezien je de meeste wachtwoorden niet kunt/mag lezen terwijl je ze intypt, kun je de typfout moeilijk vooraf herstellen.

Daarvoor heb je dan ook een wachtwoordkluis. Want je wilt natuurlijk ook voor ieder account een ander wachtwoord gebruiken. Dan ben je niet gelijk ieder account kwijt als een club het wachtwoord lekt.

En ja, er blijken nog steeds organisaties te zijn die het wachtwoord plain text of middels een simpele hash opslaan. Of niet eens hashen, maar versleutelen.zodat het teruggehaald kan worden. En dat zijn niet de kleinste clubs, maar organisaties als Oracle en Cisco.

Peter

Met de opkomst van cryptografische authenticator, zoals passkeys ook meer toepasbaar, wachtwoord raakt op de achtergrond.

Ik heb onze policy ook op basis van het laatste advies van NIST aangepast, hoewel ik voorstander ben om van al die wachtwoord shizzle af te gaan door alleen nog maar passkeys (hard of soft) in te gaan zetten.

Ik verbaas me dat bedrijven, die zeggen security hoog in het vaandel te hebben, nog steeds gebruik maken van achterhaalde wachtwoord policies. Lezen ze geen nieuws of zo of zijn die IT' ers zo vastgeroest in het oude denken dat ze eigenlijk ongeschikt zijn om mee te gaan in het huidige veiligheids klimaat?

Maar let op, ook 2fa is niet de heilige graal die het wachtwoord probleem volledig voor je oplost.

Als je het ww per applicatie/inlog apart is het risico niet zo hoog. Maar niets menselijks is ons vreemd en zullen paswoorden vaak ook bij andere inlogs gebruikt worden. Soms is het simpelweg iemand die op je vingers kijkt. Of een usb-stickje met een keyboardlogger terwijl je dit niet weet.

Dus is het algemene advies deze regelmatig te vervangen.

Is dit zinnig genoeg ?

Duidelijk een "het zou mogelijk kunnen zijn dat" redenering welke in praktijk meer schade berokkend heeft dan het iets heeft opgelost, welkom01. Denk eens aan het moeten veranderen van een passwoord tijdens een betaling.

Het maandelijks moeten veranderen van een password voor een systeem dat eens per kwartaal of jaar benaderd wordt.

Met de opkomst van cryptografische authenticator, zoals passkeys ook meer toepasbaar, wachtwoord raakt op de achtergrond.

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Het nadeel is dat security specialisten zich moeten richten op beleid voor een hele organisatie. Wij hadden ook zo iemand in de organisatie die zei dat wachtwoorden niet gewijzigd hoefde te worden want "hij gebruikte een sterk wachtwoord".

Ik vind persoonlijk trouwens dat 8 tekens te weinig is.

Ik merk juiist dat de kans dat ik een teken verdubbel of twee tekens omdraai, grotre geworden is.

En aangezien je de meeste wachtwoorden niet kunt/mag lezen terwijl je ze intypt, kun je de typfout moeilijk vooraf herstellen.

Daarvoor heb je dan ook een wachtwoordkluis. Want je wilt natuurlijk ook voor ieder account een ander wachtwoord gebruiken. Dan ben je niet gelijk ieder account kwijt als een club het wachtwoord lekt.

En ja, er blijken nog steeds organisaties te zijn die het wachtwoord plain text of middels een simpele hash opslaan. Of niet eens hashen, maar versleutelen.zodat het teruggehaald kan worden. En dat zijn niet de kleinste clubs, maar organisaties als Oracle en Cisco.

Peter

Met dat laatste toon je een vooruitziende blik!

Security.nl, 14:22 uur, 17 minuten na jouw post:

https://www.security.nl/posting/859784/Meta+krijgt+91+miljoen+euro+boete+voor+plaintext+opslag+van+wachtwoorden

Dus geen wachtwoord manager nodig voor die sites. Alles waar ik maximaal 6 keer per jaar moet inloggen valt onder die policy voor mij.

Enige wat nodig is. E-Mail en Authenticator app :)

Wat ik meer fucked up bind is dat er sites zijn die bij meer dan 20 karakters voor wachtwoord protesteren. Dan zijn wachtwoorden als “VandaagWeerEven10minutenIn!” Opeens een issue.

Hoe zit dit met "passwordless authentication", zoals Windows Hello for Business of een Security Key (FIDO2)?

Ik heb nu discussies met security teams en gebruikersorganisaties (User Experience) over Device PIN (Windows Hello).

Een "Device PIN" (PIN = Personal Identification Number, oftewel nummer, alleen cijfers?) of dat inderdaad veiliger is dan een wachtwoord.

Er wordt aangegeven dat je een "Device PIN" instelt voor alleen dat apparaat, de PIN wordt opgeslagen op de TPM chip, niet centraal opgeslagen in Entra/Active Directory, maar hiermee kan je wel inloggen en werkt SSO naar bv. on-premises resources.

Als iemand je PIN code weet, kan alleen mee inloggen op dat apparaat.

Het wordt gezien als MFA, want het is iets dat je "weet" en iets dat je "hebt".

Device PIN wordt ingesteld minimaal met 6 cijfers.

Sommige security teams zijn van melding dat Device PIN aan wachtwoord beleid moet houden, dus cijfers, karakters en speciale karakters, eigenlijk wordt het dus gewoon weer een wachtwoord, user experience is dat gebruikers hetzelfde wachtwoord gebruiken als PIN...

Maar ik zie hetzelfde met FIDO2 (Security Key), bv. een Yubikey, deze configureer je ook met een "Security PIN", alleen wordt de PIN opgeslagen op de Security Key, dus als je de Security Key hebt kan je ook op een ander apparaat ermee inloggen. Maar ook hier wordt bij het instellen beschreven een PIN in te stellen, oftewel alleen cijfers.

Ik zie echter vaak in CIS Benchmarks/NIST alleen gesproken worden over wachtwoord beleid, maar niets over deze configuraties...

Andere ervaring hier mee?

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Het aantal mogelijke wachtwoorden is begrensd. Je systeem is begrensd op 10 wachtwoorden en alleen maar de cijfers 0 t/m 9.

Je weet nooit of een aanvaller je systeem probeert aan te vallen. Om te beginnen kies je het wachtwoord '9'.

Je ben veilig want de aanvaller moet max 10 pogingen ondernemen om je met succes te hacken

De aanvaller probeert je eerst te hacken met het wachtwoord '0'. Dat mislukt.

Bij de volgende aanval hoeft hij de ´0' niet te proberen. Er zijn nu negen mogelijkheden. Je verdediging van je systeem tegen deze aanvaller is verzwakt. Na iedere poging van deze aanvaller wordt je systeem zwakker en bij de tiende aanval bezwijkt je systeem.

Als je nu na iedere aanval je wachtwoord wijzigt, dan kan het zijn dat je na de eerste aanval je wachtwoord wijzigt naar '0' en dan ben je weer veilig. Voor de aanvaller zijn er weer 10 mogelijke wachtwoorden, want de '0' kan er weer tussen zitten. Je beveiliging wordt niet verzwakt.

Je kan natuurlijk pech hebben met dit systeem en dat is als je je wachtwoord wijzigt naar het wachtwoord die bij de aanvaller net aan de beurt is. In dit voorbeeld: als je na de eerste aanvalspoging je wachtwoord wijzigt van '9' naar '0´.

Hoe zit dit met "passwordless authentication", zoals Windows Hello for Business of een Security Key (FIDO2)?

Ik heb nu discussies met security teams en gebruikersorganisaties (User Experience) over Device PIN (Windows Hello).

Een "Device PIN" (PIN = Personal Identification Number, oftewel nummer, alleen cijfers?) of dat inderdaad veiliger is dan een wachtwoord.

Er wordt aangegeven dat je een "Device PIN" instelt voor alleen dat apparaat, de PIN wordt opgeslagen op de TPM chip, niet centraal opgeslagen in Entra/Active Directory, maar hiermee kan je wel inloggen en werkt SSO naar bv. on-premises resources.

Als iemand je PIN code weet, kan alleen mee inloggen op dat apparaat.

Het wordt gezien als MFA, want het is iets dat je "weet" en iets dat je "hebt".

Device PIN wordt ingesteld minimaal met 6 cijfers.

Sommige security teams zijn van melding dat Device PIN aan wachtwoord beleid moet houden, dus cijfers, karakters en speciale karakters, eigenlijk wordt het dus gewoon weer een wachtwoord, user experience is dat gebruikers hetzelfde wachtwoord gebruiken als PIN...

Maar ik zie hetzelfde met FIDO2 (Security Key), bv. een Yubikey, deze configureer je ook met een "Security PIN", alleen wordt de PIN opgeslagen op de Security Key, dus als je de Security Key hebt kan je ook op een ander apparaat ermee inloggen. Maar ook hier wordt bij het instellen beschreven een PIN in te stellen, oftewel alleen cijfers.

Ik zie echter vaak in CIS Benchmarks/NIST alleen gesproken worden over wachtwoord beleid, maar niets over deze configuraties...

Andere ervaring hier mee?

Alleen deze sleutels zijn vele malen duurder dan de sleutels die je alleen maar hoeft aan te raken. Ik heb een redelijk goedkope Feitian BioPass maar deze doet het wel prima. Ik heb deze weleens aan collega's gegeven om te testen of ze door de beveiliging heen konden komen, maar dat is ze niet gelukt. Wil niet zeggen dat de sleutel geen kwetsbaarheden zou hebben maar zolang ik deze in mijn zak heb zitten zal het lastig worden om deze te misbruiken.

Hoe zit dit met "passwordless authentication", zoals Windows Hello for Business of een Security Key (FIDO2)?

Ik heb nu discussies met security teams en gebruikersorganisaties (User Experience) over Device PIN (Windows Hello).

Een "Device PIN" (PIN = Personal Identification Number, oftewel nummer, alleen cijfers?) of dat inderdaad veiliger is dan een wachtwoord.

Er wordt aangegeven dat je een "Device PIN" instelt voor alleen dat apparaat, de PIN wordt opgeslagen op de TPM chip, niet centraal opgeslagen in Entra/Active Directory, maar hiermee kan je wel inloggen en werkt SSO naar bv. on-premises resources.

Als iemand je PIN code weet, kan alleen mee inloggen op dat apparaat.

Het wordt gezien als MFA, want het is iets dat je "weet" en iets dat je "hebt".

Device PIN wordt ingesteld minimaal met 6 cijfers.

Sommige security teams zijn van melding dat Device PIN aan wachtwoord beleid moet houden, dus cijfers, karakters en speciale karakters, eigenlijk wordt het dus gewoon weer een wachtwoord, user experience is dat gebruikers hetzelfde wachtwoord gebruiken als PIN...

Maar ik zie hetzelfde met FIDO2 (Security Key), bv. een Yubikey, deze configureer je ook met een "Security PIN", alleen wordt de PIN opgeslagen op de Security Key, dus als je de Security Key hebt kan je ook op een ander apparaat ermee inloggen. Maar ook hier wordt bij het instellen beschreven een PIN in te stellen, oftewel alleen cijfers.

Ik zie echter vaak in CIS Benchmarks/NIST alleen gesproken worden over wachtwoord beleid, maar niets over deze configuraties...

Andere ervaring hier mee?

Alleen deze sleutels zijn vele malen duurder dan de sleutels die je alleen maar hoeft aan te raken. Ik heb een redelijk goedkope Feitian BioPass maar deze doet het wel prima. Ik heb deze weleens aan collega's gegeven om te testen of ze door de beveiliging heen konden komen, maar dat is ze niet gelukt. Wil niet zeggen dat de sleutel geen kwetsbaarheden zou hebben maar zolang ik deze in mijn zak heb zitten zal het lastig worden om deze te misbruiken.

Ook daar heb ik onderzoek naar gedaan binnen onze organisatie, inloggen met biometrische gegevens.

Ik heb met een "Privacy Officer" gesproken, deze heeft aangegeven dat het wel is toegestaan om inloggen met biometrische gegevens mogelijk te maken, maar mag de gegevens niet centraal opslaan, dus Windows Hello for Business met Fingerprint/Face recognition mag wel, aangezien opgeslagen wordt in TPM chip (dus niet centraal).

Echter mag ik van de "Privacy Officer" deze inlogmethode niet verplichten aan onze eindgebruikers, iets met de AVG.

Dus Security Key's met biometrische gegevens mogen eindgebruikers wel gebruiken, maar ik mag ze niet verplichten.

Dus als ik Security Keys verplicht, zou ook de PIN code variant toegestaan moeten zijn, zelfde als met Windows Hello for Business.

Hoe is dit bij andere organisaties, heeft iemand hier ervaring mee?

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Het aantal mogelijke wachtwoorden is begrensd. Je systeem is begrensd op 10 wachtwoorden en alleen maar de cijfers 0 t/m 9.

Je weet nooit of een aanvaller je systeem probeert aan te vallen. Om te beginnen kies je het wachtwoord '9'.

Je ben veilig want de aanvaller moet max 10 pogingen ondernemen om je met succes te hacken

De aanvaller probeert je eerst te hacken met het wachtwoord '0'. Dat mislukt.

Bij de volgende aanval hoeft hij de ´0' niet te proberen. Er zijn nu negen mogelijkheden. Je verdediging van je systeem tegen deze aanvaller is verzwakt. Na iedere poging van deze aanvaller wordt je systeem zwakker en bij de tiende aanval bezwijkt je systeem.

Als je nu na iedere aanval je wachtwoord wijzigt, dan kan het zijn dat je na de eerste aanval je wachtwoord wijzigt naar '0' en dan ben je weer veilig. Voor de aanvaller zijn er weer 10 mogelijke wachtwoorden, want de '0' kan er weer tussen zitten. Je beveiliging wordt niet verzwakt.

Je kan natuurlijk pech hebben met dit systeem en dat is als je je wachtwoord wijzigt naar het wachtwoord die bij de aanvaller net aan de beurt is. In dit voorbeeld: als je na de eerste aanvalspoging je wachtwoord wijzigt van '9' naar '0´.

Al die tijd óf crickets als reactie, of onbeargumenteerde neerbuigendheid.

Leuk dat de "specialisten" dit na een kwart eeuw ook zijn gaan begrijpen.

Jammer though dat die hergebruikte password nu langzaam worden uitgefaseerd, maar zet zo snel worden vervangen door overal hergebruikte PINs, en de opgeschreven wachtwoorden steeds meer worden vervangen door "recovery codes" die steeds meer worden gepushed als self-service-recovery methode bij gebruik MFA en passkeys.

Vooral naar luisteren.

Ik heb liever een super betrouwbaar wachtwoord.

Nooit een zinnig antwoord gekregen.

Goed dat NIST een einde aan die onzin maakt.

Het enige dat ik kan verzinnen: een sterk wachtwoord dat je zo goed kent, is makkelijk ook voor andere (privé)platforms te gebruiken.

Deze posting is gelocked. Reageren is niet meer mogelijk.