'Aanvallers laten slachtoffer PowerShell-commando's als admin uitvoeren'

Een groep aanvallers probeert slachtoffers PowerShell-commando's als admin uit te laten voeren, waarna hun systeem met malware wordt geïnfecteerd, zo laat Microsoft op X weten. De aanvallen zijn volgens Microsoft het werk van een 'Noord-Koreaanse statelijke actor'. Bij de aanvallen doet de groep zich voor als Zuid-Koreaanse overheidsfunctionaris en probeert eerst een band met het slachtoffer op te bouwen.

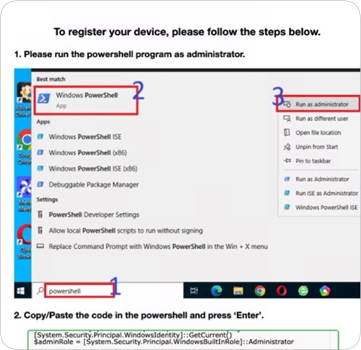

Vervolgens wordt er een e-mail met pdf-bestand verstuurd. Om het pdf-bestand te kunnen lezen moet het slachtoffer zogenaamd zijn apparaat registreren. De link met instructies hiervoor wijst naar een pagina die het slachtoffer vraagt om PowerShell als administrator te openen en daarna bepaalde code te kopiëren en plakken. Zodra het slachtoffer dit doet wordt een browser-gebaseerde remote desktop tool gedownload waarmee de aanvallers toegang tot het systeem van het slachtoffer krijgen.

Volgens Microsoft is deze tactiek sinds januari op beperkte schaal in gezet. De groep zou zich vooral met cyberspionage bezighouden en het op overheidsinstanties, NGO's en mediabedrijven in Noord-Amerika, Zuid-Amerika, Europa en Oost-Azië hebben voorzien. Microsoft adviseert organisaties om personeel te trainen over phishing en de risico's van het klikken op links in ongevraagde berichten. Ook wordt aangeraden om technische maatregelen te nemen om zo het uitvoeren van bijvoorbeeld malafide scripts tegen te gaan.

Er zit best een verschil tussen klikken op een link, en een Powershell commando uitvoeren via copy/paste (die prompts onderdrukt).

Eigenlijk duivels wat ze hier doen. maar zo beperkt bruikbaar, dan moet je echt een paar specifieke doelwitten op het oog hebben.

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Het zijn alleen junior admins die denken dat dat een enorme drempel is.

Heb je het trouwens zelf aan staan ?

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Het zijn alleen junior admins die denken dat dat een enorme drempel is.

Heb je het trouwens zelf aan staan ?

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Het zijn alleen junior admins die denken dat dat een enorme drempel is.

Heb je het trouwens zelf aan staan ?

Jawel hoor: Software Restriction Policies, werkt prima.

(https://learn.microsoft.com/en-us/windows-server/identity/software-restriction-policies/software-restriction-policies)

Ja, alleen een beetje jammer dat je NUL privacy hebt...

Ja, alleen een beetje jammer dat je NUL privacy hebt...

Wat een gelul.

NUL privacy is 'gedeeld met iedereen op de hele wereld' .

Verder mag er wel een beetje maat op het concept "privacy" .

schoolwerkjes op schoollaptop - doe maar alsof het een werklaptop waarop je alleen werkt .

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Goede monitoring heb je veel meer aan.

Ja, alleen een beetje jammer dat je NUL privacy hebt...

Wat een gelul.

NUL privacy is 'gedeeld met iedereen op de hele wereld' .

Verder mag er wel een beetje maat op het concept "privacy" .

schoolwerkjes op schoollaptop - doe maar alsof het een werklaptop waarop je alleen werkt .

Tsja, kop in het zaqnd is ook een strategie natuurlijk.

De discussie loopt altijd stuk omdat veel mensen zo verslaafd zijn aan hun favo techbedrijf dat ze volkomen blind zijn voor de nadelen van het idool. Het heeft tegenwoordig steeds meer de trekjes can een cult, een sekte, ja bijna een geloof.

Ja, alleen een beetje jammer dat je NUL privacy hebt...

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Goede monitoring heb je veel meer aan.

Powershell wordt onderwater heel veel gebruikt.

Perk rechten in op Powershell, en zet er wat monitoring op qua gedrag.

Het zijn alleen junior admins die denken dat dat een enorme drempel is.

Heb je het trouwens zelf aan staan ?

Jawel hoor: Software Restriction Policies, werkt prima.

(https://learn.microsoft.com/en-us/windows-server/identity/software-restriction-policies/software-restriction-policies)

Deze posting is gelocked. Reageren is niet meer mogelijk.