Microsoft: kritiek SharePoint-lek gebruikt bij ransomware-aanvallen

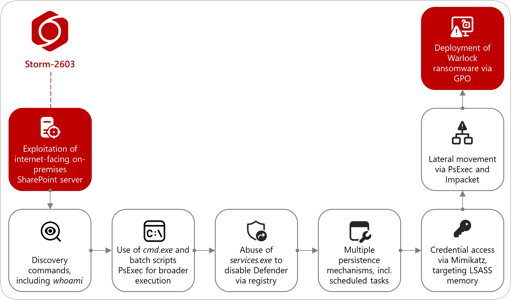

Een kritieke kwetsbaarheid in SharePoint Server wordt gebruikt bij ransomware-aanvallen, zo laat Microsoft weten. Eerder deze week kwam het techbedrijf met een analyse van verschillende groepen die misbruik van SharePoint-lekken maken. Twee daarvan zijn volgens Microsoft statelijke actoren die zich bezighouden met spionage. Van een derde groep, met de naam Storm-2603, waren de motieven in eerste instantie nog onduidelijk.

In een update van de analyse laat Microsoft nu weten dat Storm-2603 de SharePoint-lekken gebruikt om vervolgens via Group Policy Objects (GPO) de Warlock-ransomware in gecompromitteerde omgevingen te verspreiden. Net als de statelijke actoren is Storm-2603 volgens Microsoft een vanuit China opererende groep. Naast het uitrollen van de ransomware plaatst de groep ook webshells op gecompromitteerde servers en maakt het geplande taken aan en manipuleert Internet Information Services (IIS) onderdelen om toegang tot systemen te behouden.

"Klanten moeten de beveiligingsupdates voor on-premises SharePoint Server meteen installeren en het gedetailleerde mitigatie-advies in het blog volgen", aldus Microsoft op X. Het techbedrijf merkt op dat onderzoeken naar andere aanvallers die misbruik van de kwetsbaarheden maken nog lopen. "Met de snelle verspreiding van deze exploits beoordeelt Microsoft met grote zekerheid dat aanvallers ze in hun aanvallen tegen ongepatchte on-premises SharePoint-systemen zullen blijven gebruiken."

Het is bijna een handleiding: exploit SharePoint-lek, drop webshell, creëer geplande taken, knoei met IIS, en je hebt persistente toegang plus een distributiekanaal voor ransomware. Dit is niet amateuristisch, dit is enterprise-level crime-as-a-service.

Dat Microsoft zegt: “Installeer meteen de updates” klinkt logisch, maar de realiteit is dat on-prem SharePoint vaak mission-critical is, waardoor patchen niet “nu” gebeurt maar “als change management het goedkeurt”. Ondertussen staat Storm-2603 klaar om je hele Active Directory in gijzeling te nemen.

De les hier: als je on-prem SharePoint draait en nog niet gepatcht hebt, beschouw je omgeving dan als mogelijk al gecompromitteerd. Het tempo waarin deze exploits worden geïntegreerd in ransomwarekits is simpelweg sneller dan de meeste patchprocessen.

Vraag is: hoeveel organisaties wachten nog tot hun SIEM iets verdachts meldt, terwijl de ransomware al via GPO wordt uitgerold?

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.