'Vpn-apps met 700 miljoen downloads gebruiken hardcoded wachtwoord'

Onderzoekers hebben in de Google Play Store verschillende vpn-apps ontdekt die bij elkaar meer dan 700 miljoen downloads hebben en gebruikmaken van hardcoded Shadowsocks-wachtwoorden. Dit soort wachtwoorden maken het mogelijk voor een aanvaller om het verkeer van de vpn-apps te ontsleutelen, aldus onderzoekers van het Canadese Citizen Lab en Arizona State University. Daarnaast blijkt het bij de onderzochte vpn-apps voor een aanvaller mogelijk om te achterhalen met wie een vpn-gebruiker communiceert (pdf).

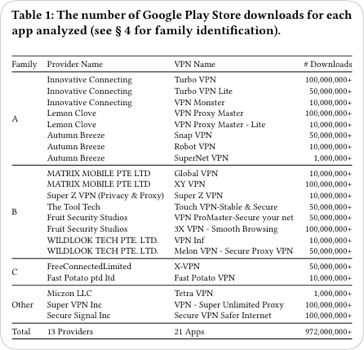

De onderzoekers deden onderzoek naar de honderd meest gedownloade vpn-apps in de Google Play Store. Daarbij wilden ze kijken welke vpn-apps door dezelfde partij worden aangeboden en in hoeverre deze apps code en kwetsbaarheden met elkaar delen. In het verleden is aangetoond dat verschillende vpn-providers niet transparant over hun werkelijke locatie en aangeboden apps waren. Het ging daarbij om verschillende vpn-apps die claimden in Singapore te zijn gebaseerd, maar in werkelijkheid eigendom van één Chinese partij waren.

Het onderzoek leverde achttien verschillende vpn-apps op die van drie partijen bleken te zijn en bij elkaar meer dan 700 miljoen downloads hebben. Deze apps delen per familie ook allemaal dezelfde kwetsbaarheden waardoor een aanvaller onder andere kan achterhalen met wie een vpn-gebruiker communiceert of in het ergste geval het vpn-verkeer kan ontsleutelen.

Shadowsocks

De problemen doen zich voor bij vpn-apps die gebruikmaken van Shadowsocks. Vpn-apps die gebruikmaken van Shadowsocks creëren geen netwerklaagverbinding tussen vpn-app en vpn-server, zoals "echte vpn's" doen, aldus de onderzoekers. In plaats daarvan stuurt de vpn-app netwerkpakketten naar een tussenpartij, de vpn/proxyserver, die ze doorstuurt naar de bedoelde bestemming. Het grote verschil met "network layer vpn's" is dat deze vpn's niet op netwerklaag 3 en 4 opereren.Volgens de onderzoekers maken veel van de onderzochte vpn-apps gebruik van Shadowsocks. "Shadowsocks opereert net zoals SOCKS5 proxies en voegen symmetrische encryptie toe om het Fully Encrypted Protocol (FEP) te implementeren", leggen de onderzoekers uit. Ze stellen dat providers die claimen dat Shadowsocks-gebaseerde vpn's vertrouwelijkheid of integriteit bieden in werkelijkheid hun gebruikers misleiden. "Hoewel Shadowsocks gebruikmaakt van (symmetrische) encryptie, is het niet specifiek ontworpen om aan deze of andere veiligheidseigenschappen te voldoen."

Bij symmetrische encryptie wordt dezelfde key gebruikt voor het versleutelen en ontsleutelen. In het geval er een hardcoded key wordt gebruikt kan een aanvaller met deze key al het verkeer van gebruikers van de betreffende vpn-app afluisteren. De onderzoekers ontdekten dat twee familie van vpn-apps (Family A en B in het onderstaande overzicht) in de apps van hardcoded wachtwoorden gebruikmaken, waarvan de gebruikte encryption key is afgeleid. Daarnaast bleken de vpn-apps kwetsbaar voor "Blind In/on-path attacks" waarmee te achterhalen valt met wie de vpn-gebruiker communiceert.

De onderzoekers concluderen dat de gevonden kwetsbaarheden alle door vpn-providers gedane privacy- en veiligheidsgaranties ongedaan maken. "Deze problemen zijn nog zorgwekkender als er rekening wordt gehouden met het feit dat de providers eigendom lijken te zijn van één Chinees bedrijf en ze grote moeite hebben gedaan om dit voor hun meer dan 700 miljoen gebruikers te verbergen." Verder stellen de onderzoekers dat vpn-providers Shadowsocks niet aan gebruikers zouden moeten aanbieden of duidelijk de risico's moeten uitleggen.

Alleen gebruiken die een openvpn/wireguard/ipsec voor de eerste tunnel ipv een socks proxy.

Nee dat wordt gewoon een VPN genoemd.

Waarom doe je alsof je jargon snapt maar gebruik je het verkeerd ?

De eventuele backdoor (/bug) bestaat er alleen uit dat iemand onderweg ook kan meekijken met het verkeer. Dat is gewoonlijk geen bedoelde functie van een VPN.

Dat de VPN operator alles kan zien is normaal. Om de een of anderevreden hebben de VPN gebruikers liever dat die het ziet dan hun ISP.

Nee dat wordt gewoon een VPN genoemd.

Waarom doe je alsof je jargon snapt maar gebruik je het verkeerd ?

De eventuele backdoor (/bug) bestaat er alleen uit dat iemand onderweg ook kan meekijken met het verkeer. Dat is gewoonlijk geen bedoelde functie van een VPN.

Dat de VPN operator alles kan zien is normaal. Om de een of anderevreden hebben de VPN gebruikers liever dat die het ziet dan hun ISP.

Blind?

10 miljoen mensen die via een snelle aardappel anoniem willen internetten. Het moet niet gekker worden haha.

Nee dat wordt gewoon een VPN genoemd.

Waarom doe je alsof je jargon snapt maar gebruik je het verkeerd ?

De eventuele backdoor (/bug) bestaat er alleen uit dat iemand onderweg ook kan meekijken met het verkeer. Dat is gewoonlijk geen bedoelde functie van een VPN.

Dat de VPN operator alles kan zien is normaal. Om de een of anderevreden hebben de VPN gebruikers liever dat die het ziet dan hun ISP.

geen idee waarom die mensen denken dat een VPN exit niet juist extra special getarget wordt door het gastland.

(of de VPN operator zelf).

Als ik in de spy business zou zitten, zou ik zelf VPN bedrijven runnen. Altijd een hoop 'persons of interest' die zichzelf selecteren . Altijd fijn als veel spelden zich in een kleine hooiberg verzamelen , scheelt een hoop filterwerk.

Dat een app gedownload is wil overigens nog niet zeggen dat het dan ook gebruikt wordt.

Het is trouwens een misvatting dat een VPN provider alles zou kunnen zien. Ga maar eens internet bankieren via een VPN en kijk of dat lukt. Banken, en gelukkig steeds meer bedrijven, passen certificate pinning toe. Als TLS connectie wordt verbroken, door bijvoorbeeld TLS inspectie of een reverse proxy oplossing, dan vind er geen transactie plaats en krijg je geen verbinding met je bank of andere bedrijven. Je kunt het ook eenvoudig checken door de certificaten te vergelijken van zonder vpn en met. Als daar wel een verschil inzit weet je 2 dingen, het bedrijf of organisatie waarmee je verbinding wil maken, gebruikt geen certificate pinning en de VPN provider speelt MITM en kan dus idd zien wat er aan data wordt uitgewisseld.

Je moet nooit never iedereen maar op de blauwe ogen geloven en gelukkig kunnen we de meeste zaken nog zelf controleren.

maar misschien gebben andere het wel op orde. Dat dit mogelijk was doet denk ik Opsporingsdiensten wel goed.

Mochten ze criminelen willen afluisteren bijvoorbeeld met drugstransport besprekingen. Dan is dat voor ze een uitgelezen kans. Zo hoeven ze niet meer te lobbyen over decrypie dat ze er in relevente situaties bij kunnen.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.