'Smartphones stilletjes via advertenties geïnfecteerd met Predator-spyware'

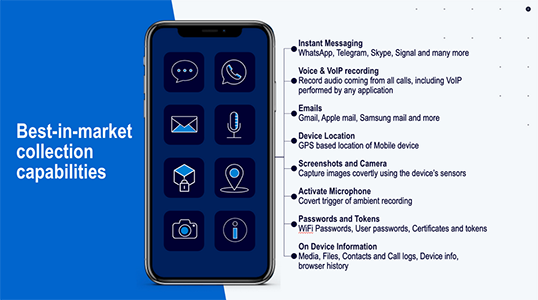

Smartphones wereldwijd zijn stilletjes via advertenties geïnfecteerd met de Predator-spyware, waarbij alleen het te zien krijgen van een besmette advertentie genoeg was. Vervolgens hadden aanvallers toegang tot de camera, microfoon, gesprekken in chatapps, e-mails, gps-gegevens, foto's en andere bestanden en bezochte websites, om slachtoffers zo uitgebreid te kunnen bespioneren. Dat meldt Amnesty International op basis van onderzoek.

Voor het stilletjes infecteren van Androidtelefoons en iPhones was geen enkele interactie van slachtoffers vereist. De advertenties maakten misbruik van kwetsbaarheden in onder andere Android, iOS en Google Chrome, aldus Google. De Predator Spyware wordt ontwikkeld door het bedrijf Intellexa dat het aan allerlei overheden aanbiedt. Voor het infecteren van slachtoffers werd in eerste instantie gebruikgemaakt van links die bijvoorbeeld via chatapps werden verstuurd. Slachtoffers moesten dan zelf nog op de link klikken om met de spyware besmet te raken.

Uit gelekte informatie blijkt dat Intellexa ook over andere mogelijkheden beschikt. Zo kunnen overheidsdiensten in samenwerking met de internetprovider van het slachtoffer de malafide code in onversleuteld http-verkeer injecteren, die vervolgens op het toestel wordt uitgevoerd. Een andere mogelijkheid is het injecteren van de code in verkeer naar binnenlandse https-websites waarvoor de Intellexa-klant een geldig tls-certificaat heeft. Volgens Amnesty zijn deze aanvallen echter steeds lastiger uit te voeren omdat meer websites via https worden aangeboden.

Pagina uit gelekte brochure van Intellexa

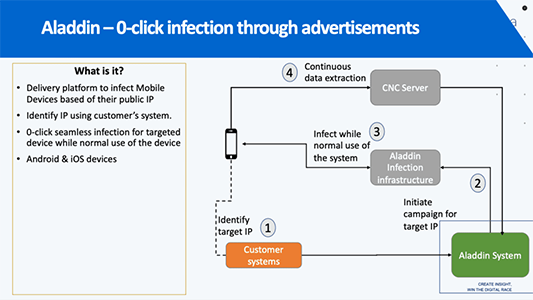

De gevaarlijkste verspreidingsmethode is het gebruik van advertenties, waarvoor Intellexa een systeem genaamd "Aladdin" heeft ontwikkeld. De advertenties maken misbruik van kwetsbaarheden waar op het moment van de aanval geen update voor beschikbaar is. Het gaat hier om zogenoemde zero-click exploit, waarbij alleen het getoond krijgen van een advertentie voldoende is om besmet te raken. Daarbij kan de aanval zeer gericht worden uitgevoerd. Via een bekend advertentie-ID, e-mailadres, geografische locatie of ip-adres van het slachtoffer kunnen de besmette advertenties worden getoond.

Advertentienetwerken bieden klanten allerlei mogelijkheden om zeer gericht te adverteren. Volgens Google en Amnesty International heeft Intellexa allerlei bedrijven opgericht om het advertentie-ecosysteem te infiltreren, zo stellen ze. Onderzoekers, onder andere van securitybedrijf Recorded Future, stellen dat de spyware mede in Europese landen is ingezet. Zo zouden journalisten, politici, zakenmensen en publieke figureren slachtoffer zijn geworden. Amnesty stelt op basis van een gelekte trainingsvideo van Intellexa dat het bedrijf ook toegang lijkt te hebben tot de informatie die klanten via de Predator-spyware verkrijgen.

Screenshot van gelekt document over het Aladdin-systeem

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Ze zijn te gevaarlijk geworden.

Smartphone OS leveranciers moeten gebruikers in ieder geval de vrijheid gaan geven om alle reclame te kunnen blokkeren zonder dat toestellen daarvoor geroot moeten worden.

Privé spyware bedrijfje van een Israeli, net zoiets als Pegasus en NSO Group. VS heeft de eigenaar vorig jaar op de sanctielijst gezet.

https://en.wikipedia.org/wiki/Cytrox

https://www.security.nl/posting/734629/Onderzoekers+vinden+nieuwe+spyware+die+iPhones+via+WhatsApp-link+besmet

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Dan gebruik je dat k..ding zo weinig mogelijk

Neem hem niet mee maar gebruik een dumbphone voor onderweg

Stop hem in een farady hoes

Ik zie die apparaatjes waar je zo veel voor moet betalen steeds meer als een virus, een ziekte.

Ik weet , dit is maar een mening maar ik geef mijn gevoelens weer die in de loop der jaren zijn ontstaan met op de achtergrond alle politieke ontwikkelingen (chatcontrol als kroonjuweel)

Ik noem ze hier even:

1 FinFisher (Groot-Brittannië/Duitsland)

FinFisher is een Duitse softwareontwikkelaar die zich richt op inlichtingendiensten en wetshandhavingsinstanties. Het bedrijf biedt tools voor digitale afluistersoftware en remote surveillance. De FinSpy-software, die door dit bedrijf wordt verkocht, wordt vaak gebruikt om doelwitten te hacken, te monitoren en gegevens te verzamelen, vaak zonder dat het doelwit het weet.

2. Hacking Team (Italië)

Hacking Team was een Italiaans bedrijf dat software ontwikkelde voor digitale surveillance en cyberaanvallen. Hun flagship-product, Remote Control System (RCS), was ontworpen om digitale apparaten op afstand over te nemen en informatie te verzamelen. Dit bedrijf werd in 2015 wereldwijd bekend toen hackers interne documenten van Hacking Team lekten, die de geheime samenwerking met overheden, waaronder autoritaire regimes, blootlegden.

3. Vovox (Rusland)

Vovox is een relatief minder bekend Russisch bedrijf dat zich richt op surveillance en hackertools, hoewel het minder bekend is dan sommige andere spelers. Ze bieden oplossingen die gericht zijn op het afluisteren van elektronische communicatie en het inbreken op digitale systemen.

4. Gamma Group (Verenigd Koninkrijk)

Gamma Group is een Britse technologiebedrijf dat ook actief is in de wereld van digitale surveillance. Hun FinFisher (FinSpy) software is een van hun bekendste producten, en het bedrijf is betrokken geweest bij het leveren van tools voor afluisteren en inlichtingensoftware aan overheden wereldwijd.

5. L3 Technologies (VS)

L3 Technologies, een groot Amerikaans bedrijf dat zich bezighoudt met defensie- en inlichtingenoplossingen, biedt een scala aan surveillance- en cyberbeveiligingsdiensten aan. Hoewel het geen specifieke spyware-software ontwikkelt zoals sommige van de hierboven genoemde bedrijven, zijn ze wel actief in de verkoop van digitale surveillanceapparatuur en -software aan overheden en inlichtingeninstanties.

6. Palantir Technologies (VS)

Palantir is een Amerikaanse onderneming die software ontwikkelt voor data-analyse en -verwerking, die door overheden en bedrijven kan worden gebruikt voor inlichtingen en surveillance. Het bedrijf staat bekend om zijn werk met overheden en wetshandhavingsinstanties, vooral in de VS, voor het analyseren van grote hoeveelheden gegevens om criminele activiteiten en terrorisme te bestrijden. Hoewel Palantir geen traditionele spyware levert, wordt de software vaak gebruikt voor massa-surveillance en data-analyse.

7. Bae Systems (Verenigd Koninkrijk)

BAE Systems is een groot Brits defensiebedrijf dat zich ook bezighoudt met de ontwikkeling van technologieën voor surveillance en cyberbeveiliging. Ze bieden verschillende producten en diensten die overheden kunnen helpen bij het afluisteren van communicatie en het uitvoeren van digitale surveillanceoperaties.

8. Zhenhua Data (China)

Zhenhua Data, een Chinees bedrijf, is betrokken bij de verkoop van digitale surveillanceproducten. Het bedrijf wordt soms in verband gebracht met de Chinese overheid en de Social Credit System-initiatieven van China, die gericht zijn op het monitoren van burgers via digitale en fysieke middelen.

9. Chinese bedrijven zoals Huawei (China)

Bedrijven zoals Huawei zijn vaak in het nieuws geweest vanwege beschuldigingen dat ze betrokken zouden zijn bij surveillancepraktijken, vooral door het leveren van telecominfrastructuur aan landen over de hele wereld. Hoewel Huawei niet specifiek spyware ontwikkelt, zijn er zorgen over de mogelijkheid dat hun technologie kan worden misbruikt voor surveillance.

10. DarkMatter (Verenigde Arabische Emiraten)

DarkMatter is een bedrijf uit de Verenigde Arabische Emiraten dat zich richt op cyberbeveiliging en digitale inlichtingendiensten. Het bedrijf biedt een scala aan producten die gericht zijn op digitale afluisteroperaties en wordt geassocieerd met samenwerkingen met autoritaire regimes.

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Dan gebruik je dat k..ding zo weinig mogelijk

Neem hem niet mee maar gebruik een dumbphone voor onderweg

Stop hem in een farady hoes

Ik zie die apparaatjes waar je zo veel voor moet betalen steeds meer als een virus, een ziekte.

Ik weet , dit is maar een mening maar ik geef mijn gevoelens weer die in de loop der jaren zijn ontstaan met op de achtergrond alle politieke ontwikkelingen (chatcontrol als kroonjuweel)

Dit is wat in de psychiatrie paranoia wordt genoemd. Natuurlijk moet je voorzichtig zijn, maar denk je nu echt dat de inlichtingendiensten het interessant vinden om jou af te luisteren? Als je zo veel moeite steekt in het niet laten werken van je smartphone, waarom heb je er dan überhaupt eentje?

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Dan gebruik je dat k..ding zo weinig mogelijk

Neem hem niet mee maar gebruik een dumbphone voor onderweg

Stop hem in een farady hoes

Ik zie die apparaatjes waar je zo veel voor moet betalen steeds meer als een virus, een ziekte.

Ik weet , dit is maar een mening maar ik geef mijn gevoelens weer die in de loop der jaren zijn ontstaan met op de achtergrond alle politieke ontwikkelingen (chatcontrol als kroonjuweel)

Bespaar je de moeite, of hou een ander voor de gek:

The majority of attacks are aimed at smartphones.These attacks take advantage of vulnerabilities discovered in smartphones that can result from different modes of communication, including Short Message Service (SMS, text messaging), Multimedia Messaging Service (MMS), wireless connections, Bluetooth, and GSM, the de facto international standard for mobile communications. Smartphone operating systems or browsers are another weakness.

https://en.wikipedia.org/wiki/Phone_hacking

Mobieltjes hacken, voor de komst van de smartphone rond 2008, heeft rijke historie, en zal altijd gebruikt blijven worden. Kan je mic ook aanzetten.

https://en.wikipedia.org/wiki/Mobile_malware

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

2 = op basis van een blacklist, je loopt daarmee dus achter de feiten aan.

Maw, voorkomt het niet, voorkomt wel verdere verspreiding na ontdekking.

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

Nog 1 tip Lezen :

Voor het stilletjes infecteren van Androidtelefoons en iPhones was geen enkele interactie van slachtoffers vereist.

Met bedrijven en holdings gevestigd in Europa...Ierland, Griekenland, Hongarije

Even naar beneden scrollen, naar Key Enablers of the Interllexa Consortium, daar staat het lijstje wat in the US in maart vorig jaar al op de sanctielijst is gezet.

https://home.treasury.gov/news/press-releases/jy2155

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Dan gebruik je dat k..ding zo weinig mogelijk

Neem hem niet mee maar gebruik een dumbphone voor onderweg

Stop hem in een farady hoes

Ik zie die apparaatjes waar je zo veel voor moet betalen steeds meer als een virus, een ziekte.

Ik weet , dit is maar een mening maar ik geef mijn gevoelens weer die in de loop der jaren zijn ontstaan met op de achtergrond alle politieke ontwikkelingen (chatcontrol als kroonjuweel)

Dit is wat in de psychiatrie paranoia wordt genoemd. Natuurlijk moet je voorzichtig zijn, maar denk je nu echt dat de inlichtingendiensten het interessant vinden om jou af te luisteren? Als je zo veel moeite steekt in het niet laten werken van je smartphone, waarom heb je er dan überhaupt eentje?

Dit heeft niets met paranoia of maken, maar met niet kunnen accepteren van feiten. Daarnaast zijn criminelen geinteresseerd in iedereen. Inderdaad verschillen criminele werkwijzen niet veel van werkwijzen geheime overheidsdiensten (kan ook politie zijn, of iets van de Gemeente) Off- en online.

Ze zijn te gevaarlijk geworden.

Dat zou best prettig zijn, maar als "preventie" middel voorstellen is gewoon te dom voor woorden.

Als het werkt met een advertentie, werkt het met iedere content .

geel lintje banner .

regenboog banner .

palliewappie complot site staat er (hopelijk) al vol mee.

Een advertentie-netwerk is een handige "third party distributor" , maar onder de term 'watering hole attack' kun je dit type interactie-vrije zero days overal introduceren. Het is nou niet dat het moeilijk is om een vorm van content/plaatjes op een gemiddelde forum site te krijgen - het hoeft echt geen advertentie te zijn.

Op de site zelf, of als clickbait in een posting met verwijzing naar een externe plek.

Ze zijn te gevaarlijk geworden.

Smartphone OS leveranciers moeten gebruikers in ieder geval de vrijheid gaan geven om alle reclame te kunnen blokkeren zonder dat toestellen daarvoor geroot moeten worden.

Bovendien zou Nederland al helemaal niet zijn vingertje mogen opsteken hier.

We zijn namelijk geen haar beter met onze zogenaamde 'sleepnet' en misschien straks met 'chat control'.

Bovendien zou Nederland al helemaal niet zijn vingertje mogen opsteken hier.

We zijn namelijk geen haar beter met onze zogenaamde 'sleepnet' en misschien straks met 'chat control'.

Nederland steekt hier geen vermanend vingertje op, maar Amnesty International.

Amnesty had zich al eerder zich kritisch uitgelaten over de EU Dual use Regulation van 2021 (goederen, software en technologie die zowel civiel als militair ingezet kan worden)

https://securitylab.amnesty.org/latest/2023/10/global-predator-files-investigation-reveals-catastrophic-failure-to-regulate-surveillance-trade/

Maakt voor hem niet zoveel uit, heeft er toch geen actieve herinnering aan.

Ze zijn te gevaarlijk geworden.

Smartphone OS leveranciers moeten gebruikers in ieder geval de vrijheid gaan geven om alle reclame te kunnen blokkeren zonder dat toestellen daarvoor geroot moeten worden.

Evolve or die out.

Dan moet die OS leverancier maar een ander verdienmodel vinden of failliet gaan.

De huidige status quo is ook k*t. En ondergraaft vertrouwen in zijn OS ook.

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

2 = op basis van een blacklist, je loopt daarmee dus achter de feiten aan.

Maw, voorkomt het niet, voorkomt wel verdere verspreiding na ontdekking.

Het kan werken op een andere manier als je zou verwachten.

Als een bedrijf (Intellexa) veel spyware verspreid via advertenties. En de advertentieboer (Google) komt op blacklists terecht hierdoor. Dan is het snel afgelopen met die spyware bij die advertentieboer. Want door het blokkeren van malware (wat de spyware van Intellexa is, hoe je er ook naar kijkt) blokkeer je dan ook die advertentieboer. Die dan geen inkomsten meer heeft.

Anoniem 10:14

Ik noem ze hier even:

1 FinFisher (Groot-Brittannië/Duitsland)

FinFisher is een Duitse softwareontwikkelaar die zich richt op inlichtingendiensten en wetshandhavingsinstanties. Het bedrijf biedt tools voor digitale afluistersoftware en remote surveillance. De FinSpy-software, die door dit bedrijf wordt verkocht, wordt vaak gebruikt om doelwitten te hacken, te monitoren en gegevens te verzamelen, vaak zonder dat het doelwit het weet.

2. Hacking Team (Italië)

Hacking Team was een Italiaans bedrijf dat software ontwikkelde voor digitale surveillance en cyberaanvallen. Hun flagship-product, Remote Control System (RCS), was ontworpen om digitale apparaten op afstand over te nemen en informatie te verzamelen. Dit bedrijf werd in 2015 wereldwijd bekend toen hackers interne documenten van Hacking Team lekten, die de geheime samenwerking met overheden, waaronder autoritaire regimes, blootlegden.

3. Vovox (Rusland)

Vovox is een relatief minder bekend Russisch bedrijf dat zich richt op surveillance en hackertools, hoewel het minder bekend is dan sommige andere spelers. Ze bieden oplossingen die gericht zijn op het afluisteren van elektronische communicatie en het inbreken op digitale systemen.

4. Gamma Group (Verenigd Koninkrijk)

Gamma Group is een Britse technologiebedrijf dat ook actief is in de wereld van digitale surveillance. Hun FinFisher (FinSpy) software is een van hun bekendste producten, en het bedrijf is betrokken geweest bij het leveren van tools voor afluisteren en inlichtingensoftware aan overheden wereldwijd.

5. L3 Technologies (VS)

L3 Technologies, een groot Amerikaans bedrijf dat zich bezighoudt met defensie- en inlichtingenoplossingen, biedt een scala aan surveillance- en cyberbeveiligingsdiensten aan. Hoewel het geen specifieke spyware-software ontwikkelt zoals sommige van de hierboven genoemde bedrijven, zijn ze wel actief in de verkoop van digitale surveillanceapparatuur en -software aan overheden en inlichtingeninstanties.

6. Palantir Technologies (VS)

Palantir is een Amerikaanse onderneming die software ontwikkelt voor data-analyse en -verwerking, die door overheden en bedrijven kan worden gebruikt voor inlichtingen en surveillance. Het bedrijf staat bekend om zijn werk met overheden en wetshandhavingsinstanties, vooral in de VS, voor het analyseren van grote hoeveelheden gegevens om criminele activiteiten en terrorisme te bestrijden. Hoewel Palantir geen traditionele spyware levert, wordt de software vaak gebruikt voor massa-surveillance en data-analyse.

7. Bae Systems (Verenigd Koninkrijk)

BAE Systems is een groot Brits defensiebedrijf dat zich ook bezighoudt met de ontwikkeling van technologieën voor surveillance en cyberbeveiliging. Ze bieden verschillende producten en diensten die overheden kunnen helpen bij het afluisteren van communicatie en het uitvoeren van digitale surveillanceoperaties.

8. Zhenhua Data (China)

Zhenhua Data, een Chinees bedrijf, is betrokken bij de verkoop van digitale surveillanceproducten. Het bedrijf wordt soms in verband gebracht met de Chinese overheid en de Social Credit System-initiatieven van China, die gericht zijn op het monitoren van burgers via digitale en fysieke middelen.

9. Chinese bedrijven zoals Huawei (China)

Bedrijven zoals Huawei zijn vaak in het nieuws geweest vanwege beschuldigingen dat ze betrokken zouden zijn bij surveillancepraktijken, vooral door het leveren van telecominfrastructuur aan landen over de hele wereld. Hoewel Huawei niet specifiek spyware ontwikkelt, zijn er zorgen over de mogelijkheid dat hun technologie kan worden misbruikt voor surveillance.

10. DarkMatter (Verenigde Arabische Emiraten)

DarkMatter is een bedrijf uit de Verenigde Arabische Emiraten dat zich richt op cyberbeveiliging en digitale inlichtingendiensten. Het bedrijf biedt een scala aan producten die gericht zijn op digitale afluisteroperaties en wordt geassocieerd met samenwerkingen met autoritaire regimes.

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Dan gebruik je dat k..ding zo weinig mogelijk

Neem hem niet mee maar gebruik een dumbphone voor onderweg

Stop hem in een farady hoes

Ik zie die apparaatjes waar je zo veel voor moet betalen steeds meer als een virus, een ziekte.

Ik weet , dit is maar een mening maar ik geef mijn gevoelens weer die in de loop der jaren zijn ontstaan met op de achtergrond alle politieke ontwikkelingen (chatcontrol als kroonjuweel)

Dit is wat in de psychiatrie paranoia wordt genoemd. Natuurlijk moet je voorzichtig zijn, maar denk je nu echt dat de inlichtingendiensten het interessant vinden om jou af te luisteren? Als je zo veel moeite steekt in het niet laten werken van je smartphone, waarom heb je er dan überhaupt eentje?

Dit uiteraard enkel omdat dat goedkoper is (en meer winst voor ze oplevert) en van de klant meer gegevens verzameld kan worden, wat ook weer extra geld oplevert.

Qua veiligheid maakt het niet uit, dat is tenslotte toch in zijn geheel de verantwoording van de klant.

Dat is eigenlijk alleen nog maar een bijzaak.

Ze zijn te gevaarlijk geworden.

Smartphone OS leveranciers moeten gebruikers in ieder geval de vrijheid gaan geven om alle reclame te kunnen blokkeren zonder dat toestellen daarvoor geroot moeten worden.

Hmmm bedrijf verdiend aan advertenties, verdeeld malware via die advertenties => bedrijf is aansprakelijk.

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

als je het al leest, lees het dan ook Goed. het gaat hier om [Smartphones=gsm wereldwijd] en niet pc/laptop/computers

ofwel een adblokker in de brouser zetten

Zou inderdaad fijn zijn als er meer aandacht is voor het vermelden van bruikbare adviezen.

ofwel een adblokker in de brouser zetten

Voor mij is een smartphone een laptop of een desktop computer in een andere formfactor.

En het malwarefilter van KPN werkt ook op je smartphone als je thuis op je WiFi zit. Het is geweldig! Je moet wel DNS over HTTPS uitzetten want daar kan het malwarefilter niet bij komen.

Anoniem 10:14

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

en dingen zoals ublock in je browser helpen waarschijnlijk ook, geen urls toelaten die geen fluit met de site te maken hebben

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

als je het al leest, lees het dan ook Goed. het gaat hier om [Smartphones=gsm wereldwijd] en niet pc/laptop/computers

ofwel een adblokker in de brouser zetten

1) Weiger gepersonaliseerde advertenties

2) Gebruik het gratis malwarefilter van KPN voor DNS

3) Zorg dat belangrijke data off-line staat en dat je internet computer zo leeg mogelijk is

als je het al leest, lees het dan ook Goed. het gaat hier om [Smartphones=gsm wereldwijd] en niet pc/laptop/computers

ofwel een adblokker in de brouser zetten

Altijd zo griezelig, je foto's van je smartphone downloaden op je laptop om ze te kunnen bewerken. Je kunt ze ook in de cloud laten staan.

ofwel een adblokker in de brouser zetten

Voor mij is een smartphone een laptop of een desktop computer in een andere formfactor.

En het malwarefilter van KPN werkt ook op je smartphone als je thuis op je WiFi zit. Het is geweldig! Je moet wel DNS over HTTPS uitzetten want daar kan het malwarefilter niet bij komen.

Anoniem 10:14

Google gaat ChromeOS (laptop) samenvoegen met Android (smartphone). Ook had je vroeger KaiOS. Dat was voor simpele smartphones (haast gsm's) en gebaseerd op linux (desktop, servers).

Anoniem 10:14

Google gaat ChromeOS (laptop) samenvoegen met Android (smartphone). Ook had je vroeger KaiOS. Dat was voor simpele smartphones (haast gsm's) en gebaseerd op linux (desktop, servers).

Anoniem 10:14

KaiOs, banana hackers... de The Matrix banana Nokia phone? Zat overal in Nederland, die clubhuizen van ze. Heetten soms wel eens anders, maar werkwijze en principe waren overal hetzelfde.

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Tuurlijk kan dat wel, vroeger kon het ook al via geinfecteerde websites die ook voorheen gewoon "veilig" waren. Zero day exploitsis weinig aan te doen.

Dommer dan een T-65 wordt het niet.

En toch :

https://www.nrc.nl/nieuws/1992/07/17/ptt-ook-met-hoorn-op-de-haak-is-afluisteren-mogelijk-7149985-a1369706

https://www.hacktic.nl/magazine/1824.htm

Over het algemeen kan je niet gehackt worden zonder domme dingen te doen, maar er zijn uitzonderingen.

Dit is dus één van die uitzonderingen, en de kans dat je ermee te maken krijgt is gelukkig zeer klein.

Tenzij je een beroep hebt dat spionage doelwit is of je je kritisch uitlaat over de overheid, dan is de kans een stuk groter.

Slachtoffers moesten dan zelf nog op de link klikken om met de spyware besmet te raken.

Storm in glas water dus.

Dommer dan een T-65 wordt het niet.

En toch :

https://www.nrc.nl/nieuws/1992/07/17/ptt-ook-met-hoorn-op-de-haak-is-afluisteren-mogelijk-7149985-a1369706

https://www.hacktic.nl/magazine/1824.htm

Amusant artikel, over die rechtzaak over een drugsdealer en een hacker als getuige deskundige, uit 1992. Waren telefoons om mee te knustelen, die T-65; volgens mij hebben heel wat pubers die electrotechniek op de LTS deden, met die dingen gespeeld. Inzichtelijk onderwijs, heette dat dat. Praktijkgericht.

Ik noem ze hier even:

1 FinFisher (Groot-Brittannië/Duitsland)

FinFisher is een Duitse softwareontwikkelaar die zich richt op inlichtingendiensten en wetshandhavingsinstanties. Het bedrijf biedt tools voor digitale afluistersoftware en remote surveillance. De FinSpy-software, die door dit bedrijf wordt verkocht, wordt vaak gebruikt om doelwitten te hacken, te monitoren en gegevens te verzamelen, vaak zonder dat het doelwit het weet.

2. Hacking Team (Italië)

Hacking Team was een Italiaans bedrijf dat software ontwikkelde voor digitale surveillance en cyberaanvallen. Hun flagship-product, Remote Control System (RCS), was ontworpen om digitale apparaten op afstand over te nemen en informatie te verzamelen. Dit bedrijf werd in 2015 wereldwijd bekend toen hackers interne documenten van Hacking Team lekten, die de geheime samenwerking met overheden, waaronder autoritaire regimes, blootlegden.

3. Vovox (Rusland)

Vovox is een relatief minder bekend Russisch bedrijf dat zich richt op surveillance en hackertools, hoewel het minder bekend is dan sommige andere spelers. Ze bieden oplossingen die gericht zijn op het afluisteren van elektronische communicatie en het inbreken op digitale systemen.

4. Gamma Group (Verenigd Koninkrijk)

Gamma Group is een Britse technologiebedrijf dat ook actief is in de wereld van digitale surveillance. Hun FinFisher (FinSpy) software is een van hun bekendste producten, en het bedrijf is betrokken geweest bij het leveren van tools voor afluisteren en inlichtingensoftware aan overheden wereldwijd.

5. L3 Technologies (VS)

L3 Technologies, een groot Amerikaans bedrijf dat zich bezighoudt met defensie- en inlichtingenoplossingen, biedt een scala aan surveillance- en cyberbeveiligingsdiensten aan. Hoewel het geen specifieke spyware-software ontwikkelt zoals sommige van de hierboven genoemde bedrijven, zijn ze wel actief in de verkoop van digitale surveillanceapparatuur en -software aan overheden en inlichtingeninstanties.

6. Palantir Technologies (VS)

Palantir is een Amerikaanse onderneming die software ontwikkelt voor data-analyse en -verwerking, die door overheden en bedrijven kan worden gebruikt voor inlichtingen en surveillance. Het bedrijf staat bekend om zijn werk met overheden en wetshandhavingsinstanties, vooral in de VS, voor het analyseren van grote hoeveelheden gegevens om criminele activiteiten en terrorisme te bestrijden. Hoewel Palantir geen traditionele spyware levert, wordt de software vaak gebruikt voor massa-surveillance en data-analyse.

7. Bae Systems (Verenigd Koninkrijk)

BAE Systems is een groot Brits defensiebedrijf dat zich ook bezighoudt met de ontwikkeling van technologieën voor surveillance en cyberbeveiliging. Ze bieden verschillende producten en diensten die overheden kunnen helpen bij het afluisteren van communicatie en het uitvoeren van digitale surveillanceoperaties.

8. Zhenhua Data (China)

Zhenhua Data, een Chinees bedrijf, is betrokken bij de verkoop van digitale surveillanceproducten. Het bedrijf wordt soms in verband gebracht met de Chinese overheid en de Social Credit System-initiatieven van China, die gericht zijn op het monitoren van burgers via digitale en fysieke middelen.

9. Chinese bedrijven zoals Huawei (China)

Bedrijven zoals Huawei zijn vaak in het nieuws geweest vanwege beschuldigingen dat ze betrokken zouden zijn bij surveillancepraktijken, vooral door het leveren van telecominfrastructuur aan landen over de hele wereld. Hoewel Huawei niet specifiek spyware ontwikkelt, zijn er zorgen over de mogelijkheid dat hun technologie kan worden misbruikt voor surveillance.

10. DarkMatter (Verenigde Arabische Emiraten)

DarkMatter is een bedrijf uit de Verenigde Arabische Emiraten dat zich richt op cyberbeveiliging en digitale inlichtingendiensten. Het bedrijf biedt een scala aan producten die gericht zijn op digitale afluisteroperaties en wordt geassocieerd met samenwerkingen met autoritaire regimes.

Dat is een ontluisterde waslijst.

Dommer dan een T-65 wordt het niet.

En toch :

https://www.nrc.nl/nieuws/1992/07/17/ptt-ook-met-hoorn-op-de-haak-is-afluisteren-mogelijk-7149985-a1369706

https://www.hacktic.nl/magazine/1824.htm

Amusant artikel, over die rechtzaak over een drugsdealer en een hacker als getuige deskundige, uit 1992. Waren telefoons om mee te knustelen, die T-65; volgens mij hebben heel wat pubers die electrotechniek op de LTS deden, met die dingen gespeeld. Inzichtelijk onderwijs, heette dat dat. Praktijkgericht.

Hacktic gaf en geeft cursussen in buurthuizen...Telefoons inleveren, krijg je pas terug na het "hoorcollege". De kluisjes voor bewindslieden van Schoof. Vast geen kooitjes van faraday.

Predator spyware is alleen maar een geavanceerde extra optie voor spionage waarbij ook nieuwe mobiele telefoons kwetsbaar zijn.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.