Cross-site scripting uitgeroepen tot gevaarlijkste kwetsbaarheid van 2025

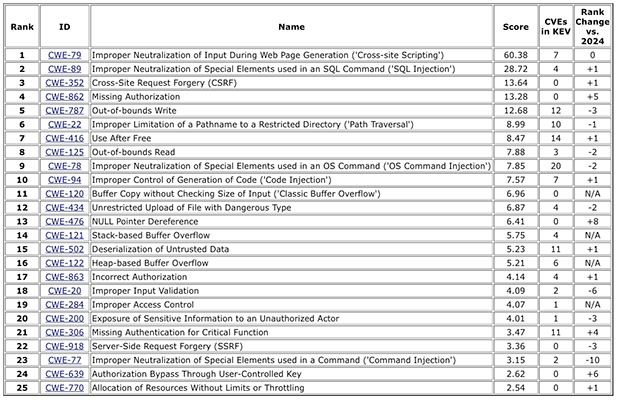

Cross-site scripting (XSS) is door de MITRE Corporation uitgeroepen tot de gevaarlijkste kwetsbaarheid van 2025, gevolgd door SQL Injection op de tweede plek. De organisatie stelt jaarlijks een Top 25 vast van gevaarlijke kwetsbaarheden die veel in software voorkomen, eenvoudig zijn te vinden en misbruiken, en aanvallers de mogelijkheid geven om systemen volledig over te nemen, data te stelen of een denial of service uit te voeren.

Volgens MITRE biedt de Top 25 professionals een praktische en handige bron om risico's te mitigeren. Het gaat dan om programmeurs, testers, gebruikers, projectmanagers en beveiligingsonderzoekers. De Top 25 is gebaseerd op bijna 39.000 kwetsbaarheden die tussen 1 juni 2024 en 1 juni 2025 werden geregistreerd. Vervolgens werd er een scoreformule gebruikt om de ranking van elke kwetsbaarheid te bepalen. Deze formule kijkt hoe vaak de betreffende kwetsbaarheid voorkomt en de beoogde impact wanneer die wordt misbruikt.

Net als in 2024 wordt de lijst aangevoerd door cross-site scripting. Via XSS kan een aanvaller malafide scripts op websites of in webapplicaties injecteren die dan in de browser van het slachtoffer worden uitgevoerd. Zo is het bijvoorbeeld mogelijk om cookies, session tokens en andere vertrouwelijke informatie te stelen. Op de tweede plek staat SQL Injection, dat ten opzichte van 2024 een plek naar boven opschoof. Bij SQL Injection kan een aanvaller SQL-opdrachten op een systeem uitvoeren, wat vaak mogelijk is omdat gebruikersinvoer niet goed wordt gevalideerd. SQL-Injection is een probleem dat al sinds 1998 bekend is, maar nog altijd voorkomt omdat webontwikkelaars onveilig programmeren.

De derde plek werd door MITRE toegekend aan Cross-Site Request Forgery (CSRF). Hierbij kan een aanvaller de browser of applicatie van een slachtoffer opdrachten laten uitvoeren, zonder dat het slachtoffer dit door heeft. In het verleden is CSRF onder andere gebruikt om geld van bankrekeningen te stelen en dns-instellingen van routers aan te passen.

C / C++ is iets van vroeger, er moet een uitsterfbeleid op. Het enige minpunt van Rust is dat het op dit moment nog geen standaard is, daar wordt nog aan gewerkt: https://blog.m-ou.se/rust-standard/

En er zijn ook andere memory safe talen dan Rust, maar niet iets dat zich kan meten met C / C++.

Overigens vind ik andere vermeldingen op de lijst ook wel zorgwekkend: kennelijk lukt het programmeurs maar niet goed om onderscheid te maken tussen data en code.

Het omzetten zal ook niet ineens gaan, maar veiliger werken komt eraan.

Persoonlijk vermoed ik dat dit niet alleen een kwestie van goede hulpmiddelen en technieken is, maar dat een belangrijke factor hierin is dat de wereldmarkt voor van alles en nog wat zo ongelofelijk competitief is dat alles zo snel mogelijk tegen zo laag mogelijke kosten moet, en dus ook de ontwikkeling van software. Er is veel te weinig rust en ruimte voor zorgvuldigheid en degelijkheid. Ik denk dat we als mensheid beter af zouden zijn met ontwikkelingen die niet altijd maximaal stormachtig zouden plaatsvinden maar die een stuk degelijker zouden worden uitgevoerd. Wat soberder, wat minder bling-bling, maar wel een stuk robuuster zou mijn voorkeur hebben.

Persoonlijk vermoed ik dat dit niet alleen een kwestie van goede hulpmiddelen en technieken is, maar dat een belangrijke factor hierin is dat de wereldmarkt voor van alles en nog wat zo ongelofelijk competitief is dat alles zo snel mogelijk tegen zo laag mogelijke kosten moet, en dus ook de ontwikkeling van software. Er is veel te weinig rust en ruimte voor zorgvuldigheid en degelijkheid. Ik denk dat we als mensheid beter af zouden zijn met ontwikkelingen die niet altijd maximaal stormachtig zouden plaatsvinden maar die een stuk degelijker zouden worden uitgevoerd. Wat soberder, wat minder bling-bling, maar wel een stuk robuuster zou mijn voorkeur hebben.

Dit hoeven niet perse duidelijke fouten te zijn, soms als een waarde 3 functies diep zit is het soms lastig om te detecteren. Ook voor automated tools die scannen. Aan het einde van de rit moet je accepteren dat er bugs naar voren zullen komen. De vraag is welke andere lagen aan beveiliging je implementeerd om de "blast radius" te beperken.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.