Onderzoekers tonen praktische chosen-prefix collision-aanval op sha-1

Onderzoekers van het Franse onderzoeksinstituut INRIA en de Singaporese Nanyang Technological University hebben een praktische chosen-prefix collision-aanval op het sha-1-algoritme aangetoond, waarmee het mogelijk zou zijn om pgp-keys te vervalsen. De aanval en het bijbehorende onderzoek hebben de naam "SHA-1 is a Shambles" gekregen (pdf).

In het verleden zijn vaker collision-aanvallen tegen sha-1 aangetoond. Die waren kostbaar of niet praktisch. Daarnaast claimen de onderzoekers dat dit de eerste praktische chosen-prefix collision-aanval op sha-1 is. Het secure hash algorithm (sha) is een hashfunctie die van data een unieke hashcode maakt. Een hashingalgoritme wordt als veilig beschouwd als het voor elke willekeurige invoer een unieke uitvoer heeft en dat die uitvoer niet is terug te draaien zodat de invoer achterhaald kan worden.

Doordat de uitvoer niet is te manipuleren worden hashes gebruikt om bijvoorbeeld de geldigheid van certificaten en bestanden aan te tonen en het gehasht opslaan van wachtwoorden. Sinds 2005 zijn er echter collision-aanvallen op het sha-1-algoritme bekend waar verschillende invoer dezelfde uitvoer geeft. Al sinds 2011 wordt daarom aangeraden sha-1 uit te faseren, maar het algoritme is nog altijd in gebruik.

Door een collision-aanval is het mogelijk om digitale handtekeningen te vervalsen. Zo kan een sha-1-handtekening voor het ene bestand ook voor een andere bestand worden gebruikt. Bij een normale collision-aanval moet een aanvaller twee berichten of stukken data vinden die dezelfde hash-waarde hebben. Een aanvaller heeft hierdoor minder controle. Bij een chosen-prefix collision-aanval kan een aanvaller de prefix van de twee botsende berichten kiezen. Dit maakt de aanval lastiger en duurder om uit te voeren.

De onderzoekers hebben nu met twee verschillende prefixes twee PGP public keys gemaakt die botsende sha-1 certificaathandtekeningen hebben. Daarnaast is de aanval veel goedkoper dan andere aanvallen uit te voeren. De aanval zou nu 45.000 dollar kosten, terwijl eerdere aanvallen boven de 100.000 dollar lagen. In 2025 is de aanval onder de 10.000 dollar uit te voeren, aldus de onderzoekers.

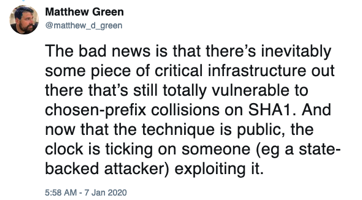

Partijen zijn al geruime tijd bezig om sha-1 uit te faseren. Toch zijn er nog plekken waar het algoritme in gebruik is, aldus cryptograaf en hoogleraar Matthew Green. Organisaties die nog met sha-1 werken krijgen het advies om zo snel als mogelijk op sha-256 of sha-3 over te stappen.

Deze posting is gelocked. Reageren is niet meer mogelijk.