CISA publiceert tool die scant of Citrix-servers kwetsbaar zijn

Het Cybersecurity and Infrastructure Security Agency (CISA) van de Amerikaanse overheid, dat eerder nog bekend stond als US-CERT, heeft een tool uitgebracht waarmee organisaties kunnen testen of er binnen hun netwerk kwetsbare Citrix-servers worden gebruikt.

Een kwetsbaarheid in de Citrix Application Delivery Controller (ADC) en Citrix Gateway, die respectievelijk bekend stonden als de NetScaler ADC en NetScaler Gateway, maakt het mogelijk voor aanvallers om het systeem volledig over te nemen en mogelijk het achterliggende netwerk aan te vallen. De kwetsbaarheid werd vorige maand door Citrix bekendgemaakt, maar een update is nog altijd niet beschikbaar. Wel heeft het bedrijf mitigatiemaatregelen gepubliceerd.

Desondanks vonden onderzoekers wereldwijd meer dan 25.000 kwetsbare Citrix-servers die vanaf het internet toegankelijk zijn, waaronder 713 in Nederland. Inmiddels zijn er exploits online verschenen die misbruik van de kwetsbaarheid maken en wordt er actief door aanvallers naar kwetsbare servers gezocht. Het Nationaal Cyber Security Centrum van het ministerie van Justitie en Veiligheid riep organisaties op om maatregelen te nemen.

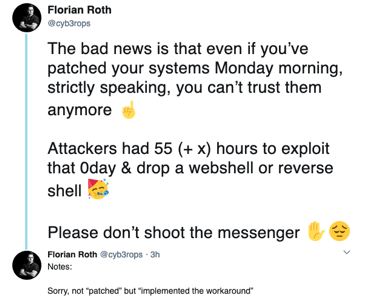

Via de tool van het CISA kunnen organisaties controleren of ze risico lopen. Een vereiste is wel de aanwezigheid van Python. Naar verwachting zal Citrix volgende week met een beveiligingsupdate komen. Volgens beveiligingsonderzoeker Florian Roth kunnen organisaties die de mitigatiemaatregelen niet voor het uitkomen van de exploit hebben doorgevoerd eigenlijk hun Citrix-systemen niet meer vertrouwen.

Update

Cisco heeft voor het network intrusion detection/prevention system (IDS/IPS) Snort nieuwe regels uitgebracht om Citrix-systemen tegen aanvallen te beschermen.

Dat zou dan voor elke 0-day gelden.

Dat zou dan voor elke 0-day gelden.

Alleen die met RCE in privileged context.

Dat zou dan voor elke 0-day gelden.

Alleen die met RCE in privileged context.

Theoretisch gezien heb je gelijk dat dat geldt voor elke zero-day, maar de kans dat iets misbruikt wordt is aanzienlijk groter als er publieke exploits beschikbaar zijn.

Je hebt gezien dat het op github staat en dat iedereen hem in kan zien toch?

Net of daar iemand wat mee opschiet, het veroorzaakt alleen maar verwarring en rare situaties in naamgeving van

systemen enzo.

Waarom renamen ze het bedrijf zelf niet?

Dat zou dan voor elke 0-day gelden.

Je ken geen enkel systeem vertrouwen waarvan je niet alle interacties kan vertrouwen.

Was het installatiemedium te vertrouwen?

was de systeembeheerder te vertrouwen?

Was alle software ooit geïnstalleerd te vertrouwen?

Was alle data die ooit op het systeem werd opgeslagen te vertrouwen?

Waren alle connecties ooit met het systeem, en door het systeem, gemaakt te vertrouwen?

Een vertrouwens"garantie" is iets dat je quasi nooit kan geven, wel een risico analyse die zet dat het waarschijnlijk, of onwaarschijnlijk, is dat een systeem te vertrouwen is. (En alles ertussenin.)

Deze posting is gelocked. Reageren is niet meer mogelijk.