Proof-of-concept exploits voor cryptolek in Windows 10

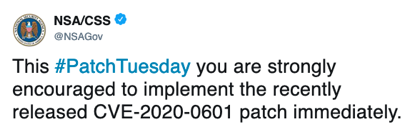

Nog geen twee dagen na het verschijnen van een beveiligingsupdate voor het crypto-lek in Windows 10 en Server 2016/2019 zijn er proof-of-concept exploits verschenen. Door de kwetsbaarheid is het mogelijk om man-in-the-middle-aanvallen op versleutelde verbindingen uit te voeren, en zo vertrouwelijke informatie te achterhalen, en malware te signeren waardoor het van een betrouwbare partij afkomstig lijkt.

Het beveiligingslek werd door de Amerikaanse geheime dienst NSA ontdekt. Volgens de dienst zullen aanvallers op korte termijn misbruik van de kwetsbaarheid maken. Inmiddels zijn ook twee proof-of-concept exploits online verschenen om de kwetsbaarheid te demonstreren. Via de exploits, onder andere van een Deense beveiligingsonderzoeker, is het mogelijk om bestanden in naam van een andere partij te signeren.

Volgens Yolan Romailler van securitybedrijf Kudelski Security, dat één van de proof-of-concept exploits en een uitgebreide uitleg van de kwetsbaarheid online publiceerde, zal het lek niet door scriptkiddies of ransomware worden gebruikt. Het grootste probleem is de mogelijkheid voor het uitvoeren van man-in-the-middle-aanvallen. In deze gevallen moet de aanvaller nog steeds controle over het netwerk van het slachtoffer hebben. Onderzoeker Saleem Rashid demonstreerde op Twitter al een man-in-the-middle-aanval tegen GitHub.

Romailler stelt dat de kwetsbaarheid niet eenvoudig is te misbruiken en er daarom is besloten de proof-of-concept exploit vrij te geven. De onderzoeker merkt op dat de kwetsbaarheid "niet goed genoeg" voor een plotselinge ransomware-uitbraak is, zoals bij WannaCry het geval was. "Dat is waarschijnlijk ook de reden waarom de NSA besloot om hun ontdekking niet zelf voor aanvallen te gebruiken, maar te rapporteren. Voor hen is het waarschijnlijk beter dat de VS is gepatcht, dan het risico te nemen dat het tegen de VS wordt ingezet, aangezien het aanvalsoppervlak zo groot is", besluit Romailler.

Daarin verwijst hij naar deze pagina (https://blog.didierstevens.com/2020/01/15/using-cveeventwrite-from-vba-cve-2020-0601/) van Didier Stevens met een kort stukje VBA code om nieuwe functionaliteit in Windows (na het installeren van de patch voor CVE-2020-0601) te testen, namelijk het schrijven van een melding naar de eventlog bij detectie van een vervalst certificaat (zelf heb ik dit niet getest, maar ik heb er alle vertrouwen in gezien de reputatie van Didier).

Deze posting is gelocked. Reageren is niet meer mogelijk.