NSA waarschuwt voor beveiligingsrisico's clouddiensten

De NSA heeft een waarschuwing afgegeven voor de beveiligingsrisico's van clouddiensten. Dergelijke diensten kunnen de security van een organisatie volgens de Amerikaanse geheime dienst verbeteren, maar ook risico's introduceren waarbij het kiezen en gebruik van de cloud rekening moet worden gehouden.

Cloudkwetsbaarheden worden door de NSA in vier klassen verdeeld, namelijk misconfiguratie, slechte toegangscontrole, kwetsbaarheden door gedeelde cloudplatformen en supplychainkwetsbaarheden. Volgens de NSA spelen cloudgebruikers een belangrijke rol bij het voorkomen van misconfiguraties en slechte toegangscontrole, maar kunnen ze ook stappen ondernemen om misbruik van de ander twee klasse kwetsbaarheden te voorkomen.

In de waarschuwing beschrijft de NSA verschillende maatregelen die organisaties kunnen nemen, waarbij het kiezen van clouddiensten op moet worden gelet en de verschillende aanvallers waar cloudklanten mee te maken kunnen krijgen. Het gaat onder andere om kwaadwillende beheerders aan de kant van de provider, kwaadwillende beheerders aan de kant van de klant, cybercriminelen en statelijke actoren en ongetrainde of nalatige beheerders van de klant.

Misconfiguraties komen het meest voor en zijn eenvoudig door aanvallers uit te buiten, aldus de NSA. Om dergelijke aanvallen tegen te gaan wordt het gebruik van scantools, het auditen van logs en het instellen van de juiste policies aangeraden, alsmede het volgen van best practices die misbruik van geprivilegieerde accounts moeten voorkomen. Tevens wordt het identificeren en elimineren van "Shadow IT" aangeraden.

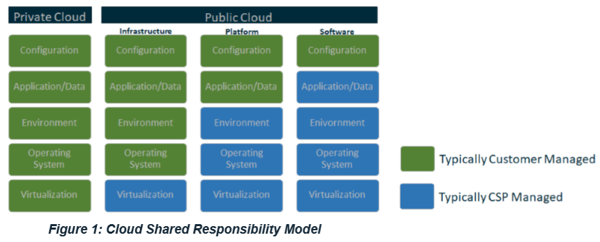

"Klanten moeten beseffen dat ze samen met de cloudprovider een gedeelde verantwoordelijkheid hebben in het beschermen van de cloud", concludeert de NSA (pdf). "Security in de cloud is een continu proces en klanten moeten continu hun clouddiensten monitoren en hun 'security posture' proberen te verbeteren."

"Alles gaat automatisch, maar niets gaat vanzelf"

OS updates hoef je inderdaad niet meer te doen, maar als jij je server niet beveiligd dan is het net als je geld naar bank brengen en de kluis open laten staan.

Nee, ik houd al mijn bestanden lekker bij me op lokale harde schijven (met backups uiteraard). Mijn wachtwoorden zitten lekker veilig opgesloten in een KeePass(X)(C)-bestand, die vervolgens weer in een VeraCrypt container zit (ook met meerdere backups, mocht het een keer mis gaan).

Ja, je moet er íets meer handelingen voor verrichten, maar.... dan ben je wel een stuk veiliger dan de gemakzuchtige kudde.

Dat verwacht je niet in een document van de NSA?

Dat verwacht je niet in een document van de NSA?

Je moet eens even de CSP evaluator extensie draaien in de browser van je keuze en dan eens kijken,

hoeveel niet best policy settings en kwetsbaarheden je tegen komt op een cloudgedreven uri.

Ook een rapportje hier werkt verhelderend: https://webcookies.org/

Dit qua een kwetsbaarheden en privacy scan.

Vulners web scanner extensie laat de kwetsbaarheden in de gebruikte web technologie in een oogwenk zien,

alsmede ZenMate Web Firewall. (jQuery, PHP, etc.).

Een shodannetje, een VT IP relatie scannetje en je begrijpt meteen,

waarom de gemiddelde Cloudboer geen IDF connectie sterkte levert

of je moet 24 keer meer willen betalen.

Wel, de gemiddelde CEO en (website) manager is "zunig" toch?

"Geen eurocent te veul hoor". Je ziet het hier "meten betekent weten".

J.O.

Deze posting is gelocked. Reageren is niet meer mogelijk.