Servers Universiteit Maastricht misten belangrijke update uit 2017

De aanvaller die afgelopen december systemen van de Universiteit Maastricht met ransomware wist te infecteren kon zich onder andere door het netwerk bewegen omdat twee servers een zeer belangrijke beveiligingsupdate van mei 2017 misten. Daardoor waren ze kwetsbaar voor een door de Amerikaanse geheime dienst NSA ontwikkelde exploit. Dat blijkt uit het onderzoeksrapport naar de aanval dat door securitybedrijf Fox-IT is opgesteld (pdf).

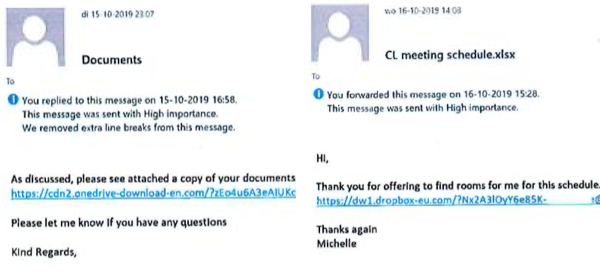

Gisteren gaf de universiteit al een presentatie over de aanval. In het onderzoeksrapport zijn meer details te vinden. Zo blijkt dat de aanvaller hetzelfde draaiboek volgde dat ook bij tal van andere ransomware-aanvallen is waargenomen. De aanval begon met verschillende e-mails die naar een kwaadaardig Excel-document wezen. De eerste e-mail die op 15 oktober werd verstuurd had als onderwerp "Documents" en de tekst "As discussed, please see attached a copy of your documents, please can you sign and scan these back to me as soon as possible Download form Microsoft OneDrive", gevolgd door de link.

Uit het vrijgegeven screenshot blijkt dat de universiteitsmedewerker die de e-mail ontving nog een antwoord naar de aanvaller heeft teruggestuurd. Tevens heeft de medewerker het Excel-document geopend. Het document was voorzien van een kwaadaardige macro die malware op het systeem installeerde. Microsoft Office blokkeert standaard macro's. In het geval van een document met macro's krijgen gebruikers de vraag of ze macro's willen inschakelen. Organisaties kunnen een Group Policy doorvoeren die ervoor zorgt dat macro's standaard worden ingeschakeld of geblokkeerd.

De aanvaller verstuurde op 16 oktober naar zes andere e-mailadressen een tweede aanvalsmail met het onderwerp "CL meeting schedule.xls" en de tekst "Hi, Thank you for offering to find rooms for me for this schedule. I can eventually attached It!", gevolgd door een link naar een Excel-document met opnieuw een kwaadaardige macro. Wederom werd de macro ingeschakeld waardoor het virtuele werkstation van de medewerker besmet raakte.

EternalBlue-exploit

Een dag later compromitteert de aanvaller twee servers. Die draaien op Server 2003 R2, waarvan Microsoft op 14 juli 2015 de ondersteuning stopte. Het platform ontvangt geen beveiligingsupdates meer. Daar komt op 12 mei 2017 verandering in. Vanwege de uitbraak van de WannaCry-ransomware brengt Microsoft een noodpatch voor Windows Server 2003 R2 uit. WannaCry maakt gebruik van een beveiligingslek dat door de NSA is ontdekt. De Amerikaanse geheime dienst ontwikkelt een exploit genaamd EternalBlue waarmee kwetsbare systemen zijn aan te vallen. De exploit belandt echter op internet en cybercriminelen gebruiken die om systemen mee aan te vallen.

Ondanks de beschikbaarheid van deze zeer belangrijke beveiligingsupdate wordt die niet door de universiteit geïnstalleerd en maakt de aanvaller hier misbruik van. "Tijdens het onderzoek is duidelijk geworden dat de aanvaller zich onder andere lateraal door het netwerk heeft kunnen bewegen door het gebruiken van de zogenaamde EternalBlue-exploit", aldus Fox-IT. Met de EternalBlue-exploit kan een aanvaller vanaf een ander systeem in het netwerk toegang krijgen tot het aangevallen systeem en malware uitvoeren met het lokale SYSTEM-account

Uiteindelijk weet de aanvaller meer servers te compromitteren en brengt de Active Directory-structuur van het universiteitsnetwerk in kaart. Op 21 november lukt het de aanvaller om domeinbeheerderrechten te verkrijgen. In strijd met het beleid maken systeembeheerders van de universiteit gebruik van het domeinbeheerderaccount voor het uitvoeren van onderhoudswerkzaamheden. Hierdoor was het wachtwoord mogelijk aanwezig in het geheugen van een gecompromitteerd systeem dat door de aanvaller kon worden uitgelezen. Zo is de tool Mimikatz aangetroffen die hiervoor kan worden gebruikt.

Op 23 december rolt de aanvaller, die dan al twee maanden onopgemerkt in het netwerk zit, de ransomware uit. 267 servers raken besmet. Onder de getroffen systemen bevinden zich zeer kritieke systemen voor de bedrijfsvoering van de universiteit, zoals de domaincontrollers, Exchange-servers, bestandsservers met onderzoek- en bedrijfsvoeringsgegevens en een aantal van de back-upservers.

Adviezen

Om herhaling te voorkomen krijgt de universiteit in het rapport verschillende adviezen aangereikt, zoals het inzetten op het verhogen van de awareness van medewerkers, geen werkzaamheden met domeinbeheerderaccounts uit te voeren, het gebruik van (ongetekende) macro's te blokkeren, het gebruik van de Beschermde gebruikersgroep binnen de Active Directory en het tijdig installeren van beveiligingsupdates.

Update

Fox-IT laat aan Security.NL weten dat in het geval van de Universiteit Maastricht macro's door de gebruiker moesten worden geactiveerd.

verder is het heel gebruikelijk om een domein beheeraccount te gebruiken voor beheerwerkzaamheden die op veel servers tegelijk iets moeten doen. Ja, het is beter om een apart account voor domain controllers, en een apart account voor member servers te gebruiken. Maar dat had de schade alleen wat beperkt, en zeker niet voorkomen.

Jou hebben ze nodig, ik zie aan je post dat jij daadwerkelijk alle wijsheid in pacht hebt, soliciteren zeg ik!

Maar ik wil het hierbij ook opnemen voor ICT-afdelingen die zich gedwongen voelen om alsmaar systemen toe te voegen en te onderhouden. Dat hoort m.i. op een hoger niveau dan zo'n dienstverlenende afdeling gemanaged te worden.

Wellicht kan iemand hier mij uitleggen waarom een universiteit, voor zover ik weet slechts voor administratieve doeleinden, 287 Windows servers zou moeten hebben?

Zie ook mijn argumenten in https://security.nl/posting/642671.

https://www.shodan.io/search?query=+Windows+2003+R2+

Er staan er nog 1600 van in de VS en nog een vijftigtal in China en Kora,

met dus 1 ongepatched in Limburg.

Neen, die aanvallers zochten natuurlijk niet via een shodannetje,

die hadden wel effectiever geautomatiseerde methoden.

Verwijtbaar blijft het echter wel voor het CEO-managment/bestuur?

Achteraf een helaas pindakaas verhaal en vooral achteraf is het gemakkelijk reageren voor de lieden hier,

die reageren en die niet met hun laarzen in de loopgraven staan elke dag.

luntrus

Als je daar je updates niet bij installeert ben je net zo goed kwetsbaar.

https://www.cvedetails.com/vulnerability-list/vendor_id-97/Openbsd.html

De linkjesklikker valt zeer beperkt wat te verwijten. Dat de omgeving fout links toestaat zaken uit te voeren is veel kwalijker.

Misschien moeten ze in Maastricht die naam maar veranderen,

want voor buitenlandse hackers die proberen het te vertalen kan zo'n naam extra de aandacht trekken! ; )

ja dan krijg je systeembeheerders die dan OpenBSD gebruiken en nooit gaan patchen...daar wordt de wereld beter van.

Jou hebben ze nodig, ik zie aan je post dat jij daadwerkelijk alle wijsheid in pacht hebt, soliciteren zeg ik!

Klopt het niet dan?

Zie ook mijn argumenten in https://security.nl/posting/642671.

veel gebeurt tegenwoordig op virtuele desktops zeker op een uni met een BYOD policy is dat een relatief goede methode om de beveiliging van het eigen systeem te waarborgen. plus de hoeveelheid data die rond gaat en ook de aanwezige pc's hebben toch ook resources nodig. denk aan DC, failover, wsus, misschien een printserver of 2 noem maar op. dit hoeft overigens niet uitsluitend over fysieke machines te gaan, kunnen ook virtuele servers mee bedoeld worden.

verder is het heel gebruikelijk om een domein beheeraccount te gebruiken voor beheerwerkzaamheden die op veel servers tegelijk iets moeten doen. Ja, het is beter om een apart account voor domain controllers, en een apart account voor member servers te gebruiken. Maar dat had de schade alleen wat beperkt, en zeker niet voorkomen.

2003r2 servers. 2003r2 ... Geen support meer sinds 2015. Je hebt sindsdien 2008, 2008r2, 2012, 2012r en 2016 gehad, en we zitten inmiddels op versie 2019

Klopt het niet dan?

nee, bij maintanance werkzaamheden, worden vaker accounts gebruikt met meer rechten dan wanneer iemand een simpele taak aan moet zetten. en dat van die update, tenzij je er echt op gebrand bent verwacht je na de end of life van een product geen patches meer, dit ook omdat Microsoft vaak als policy heeft buigen of barsten. of je update of we negeren alle beveiliging issues van nu af aan.

Patch beschikbaar sinds 2017 niet geinstalleerd.......

Domain admin account gebruiken voor standaard werkzaamheden .........

How many times do we have to teach you this lesson !!!!

Fout gestapeld op fout.

Tijd voor de IT afdeling om een andere uitdaging te gaan zoeken

Onzin, misschien heft de CISO dit scenario al 100x verteld intern en krijgt hij steeds geen/minder budget.

Dan komt dit NIET door de CISO!

Zeker icm juiste firewalling.

Dus nee, hier heeft de universiteit flink geblunderd.

Goed om te weten: Schelden is de nieuwe leidende norm voor bekwaamheid in de ICT. Vakkennis is daaraan ondergeschikt.

Jou moet Nederland hebben als lichtend voorbeeld hoe het beter moet.

Wellicht kan iemand hier mij uitleggen waarom een universiteit, voor zover ik weet slechts voor administratieve doeleinden, 287 Windows servers zou moeten hebben?

Vergeldingsdrang is geen probaat middel om ongelukken als deze te voorkomen. Bovendien, "if there’s any way they can do it wrong, they will" (Murphy), impliceert dat preventie op een andere wijze in elkaar moet steken dan dreiging van ontslag om doelmatig te zijn. Bijvoorbeeld, aanhakend bij een gebruikte kwetsbaarheid bij de aanval op de systemen van de UM, dat een macro in een rekenvel iets (malware) kan installeren is een gospe. Wijziging van de functionaliteit/configuratie van een systeem moet te allen tijde een privilege zijn waarover gewone stervelingen, de gebruikers, niet beschikken.

Als je al schuldigen aan wil wijzen, dan zijn wij dat allen, omdat wij meegaand zijn, omdat we accepteren dat onze universiteiten, onze overheden, onze bedrijven, onze huishoudens, gebruik maken van troep. Wij, ja, wij allen, zouden beter moeten weten. Dus bespaar ons het wijzen naar een paar beheerders die ook maar brave jongens zijn die waarschijnlijk hardstikke hun best doen (behalve dan dat ook zij ...).

....

Wellicht kan iemand hier mij uitleggen waarom een universiteit, voor zover ik weet slechts voor administratieve doeleinden, 287 Windows servers zou moeten hebben?

Zie ook mijn argumenten in https://security.nl/posting/642671.

De fox-it man weet dat ook, hij zei niet voor niets dat het iedereen had kunnen gebeuren. Wees blij met de openheid van het UM verhaal.

De hoeveelheid servers 287 voor administatieve werkzaamheden is makkelijk te verklaren, net zoals 600 linux servers.

Er zullen vast ssh keys bij beheerders in bekende locaties gestaan hebben. Er zijn er maar 2 persoonlijke beheerderaccounts geraakt.

Ja het is gangbaar dat er met een domain admin account voor dagelijks werk acties uitgevoerd worden. Nee dat is beslist niet veilig

Er is de laatste jaren gepropageerd dat elke applicatie elke unit zijn eigen server moet hebben. Het zou onderhoudsconflicten voorkomen en de performance ten goede komen. De verhoudingen in aantal servers op mensen zag ik naar 1 server op 5 personen en zelfs lager gaan. 4000 werknemers dan praat je over 200+ servers.

Met de studenten er bij praat je ovsr 18.000 personen. De ict is niet enkel um als opleingsinstiuut. Meerdere locaties en diensten zijn genoemd. Zelfs servers in extern beheer en wel in het interne ad domein. 1000 server machines, ik kijk er niet van op.

Je zou het aantal servers kunnen tsrugbrengen door multi tenancy in te gaan zetten. Vertaald is dat terug gaan naar de mainframe aanpak.

Als je daar je updates niet bij installeert ben je net zo goed kwetsbaar.

https://www.cvedetails.com/vulnerability-list/vendor_id-97/Openbsd.html

ja dan krijg je systeembeheerders die dan OpenBSD gebruiken en nooit gaan patchen...daar wordt de wereld beter van.

Is een vrij standaard tiering model, basis inrichting waarop het misgegaan in. Bij juiste implementatie had dit juist een hoop ellende kunnen voorkomen. Je domain controllers hadden dan namelijk geïnfecteerd kunnen worden. En met juiste verdere afscherming hadden je backups ook beschermd geweest bij dedicated accounts.

Zeker icm juiste firewalling.

Wellicht kan iemand hier mij uitleggen waarom een universiteit, voor zover ik weet slechts voor administratieve doeleinden, 287 Windows servers zou moeten hebben?

De fox-it man weet dat ook, hij zei niet voor niets dat het iedereen had kunnen gebeuren. Wees blij met de openheid van het UM verhaal.

Exact! (a) Traag update mechanisme; (b) rebootfetish; (c) patchdinsdag (d) problemen met de kwaliteit v.d. updates omdat bij het oplossen van het ene probleem er andere ontstaan (spaghetticodebouwwerk).

Software voor lichte consumententoepassingen in professionele toepassingen gebruiken gaat maar tot op zekere hoogte goed.

wat een kennis economie .

Het is nu wachten op de volgende lichting aan slachtoffers nu malware bakkers hun exploits steeds intelligenter aan het bouwen zijn en de zwakke plekken in Windows systemen en software alleen maar lijken toe te nemen.

https://securityboulevard.com/2020/01/qualys-reveals-critical-openbsd-mail-server-security-flaw/

Zal wel een minachtende opmerking losmaken van de "beterweters" die als het erop aankomt weinig bijdragen

Microsoft System Center had 2003 over het hoofd gezien :)

Inderdaad belangrijk om geen afreken cultuur te introduceren, maar een open cultuur te behouden. Als mensen durven uit te spreken dat ze iets onverstandigs hebben gedaan, dan kan een organisatie veel eerder ingrijpen.

Ik zou alle wachtwoorden van de gebruikers als gecompromiteerd beschouwen. Indien mensen een wachtwoord ook privé gebruiken, dan zou ik dat ook wijzigen.

Vooraf de risico's in kaart brengen en over schade beperkende maatregelen nadenken zijn belangrijke adviezen. Een goed en helder verhaal.

Inderdaad belangrijk om geen afreken cultuur te introduceren, maar een open cultuur te behouden. Als mensen durven uit te spreken dat ze iets onverstandigs hebben gedaan, dan kan een organisatie veel eerder ingrijpen.

Ik zou alle wachtwoorden van de gebruikers als gecompromiteerd beschouwen. Indien mensen een wachtwoord ook privé gebruiken, dan zou ik dat ook wijzigen.

Vooraf de risico's in kaart brengen en over schade beperkende maatregelen nadenken zijn belangrijke adviezen. Een goed en helder verhaal.

Daarnaast is er nog helemaal niet aangetoond hoe de hacker Domain Administrator kon worden!

Alleen maar een speculatie.

Laat je niet intimideren. Gewoon het gezonde verstand blijven gebruiken. Dan zul je ontdekken dat sommige van die experts het hier soms ook niet beter weten, want vooringenomen zijn en fouten maken is menselijk.

Ja, dat zou inderdaad heel verstandig zijn geweest. Technici noemen dat netwerk segmentering of, in het meest extreme geval, air gapping (kritieke onderdelen geheel afsluiten van het inter- en intranet). Dat is nog verre van eenvoudig.

Soms is dat niet anders, maar dan moet men het veiligheids- en reservekopie beleid wel zodanig uitvoeren alsof het een militaire operatie betreft. Want met de kleinste fout is men zo de klos. Dan is het jouw zaak of baan die op het spel staat.

Werken in de ICT beveiliging is niet eenvoudig. Er valt uit frustratie wel eens een ruw woord. Sommigen blijven steken in oeverloze wellus niettus discussies, over wat nu "het beste" zou zijn. Daar kun je je beter gewoon niets van aantrekken.

Zal wel een minachtende opmerking losmaken van de "beterweters" die als het erop aankomt weinig bijdragen

Nee hoor, je slaat met gewoon logisch nadenken de spijker op de kop!

Zal wel een minachtende opmerking losmaken van de "beterweters" die als het erop aankomt weinig bijdragen

Nee hoor, je slaat met gewoon logisch nadenken de spijker op de kop!

yep die digidrang heeft zo zijn nadelen en vaak gaat het verstand uit bij mensen zodra het over kompjoeters gaat.

Deze posting is gelocked. Reageren is niet meer mogelijk.