Malware breekt in op wifi-netwerken om computers te besmetten

Onderzoekers waarschuwen dat de beruchte Emotet-malware ook op wifi-netwerken kan inbreken om aangesloten computers te infecteren. Emotet was de afgelopen jaren verantwoordelijk voor meerdere grote ransomware-uitbraken en gebruikt voornamelijk Microsoft Office-documenten met kwaadaardige macro's om zich te verspreiden. De malware beschikt echter ook via een functie zodat het op wifi-netwerken aangesloten computers kan aanvallen.

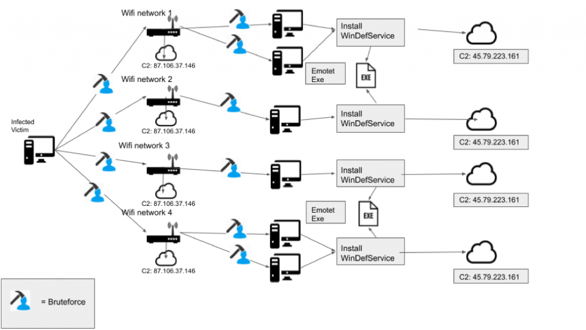

Zodra Emotet een computer heeft besmet gebruikt het de wifi-functionaliteit van de machine om nabijgelegen wifi-netwerken te zoeken. Zodra die zijn gevonden zal de malware via bruteforce-aanvallen proberen om toegang tot de wifi-netwerken te krijgen. Bij een succesvolle aanval maakt de al besmette computer verbinding met het wifi-netwerk. Emotet zal nu naar beschikbare netwerkschijven gaan zoeken.

Zodra een netwerkschijf is ontdekt probeert de malware verbinding met de IPC$ share te maken. Deze share kan voor remote systeembeheer worden gebruikt. De aanvaller zal nu proberen te achterhalen welke gebruikers allemaal met de netwerkschijf verbonden zijn. Met een tweede bruteforce-aanval wordt vervolgens geprobeerd om toegang tot deze gebruikers te krijgen. Wanneer deze aanval niet lukt probeert Emotet het beheerderswachtwoord van de netwerkschijf te bruteforcen.

Wanneer één van deze aanvallen succesvol is zal de malware verbinding proberen te maken met de C$\\ share op aangevallen systemen, waarmee er toegang tot de C-schijf wordt verkregen. Emotet installeert vervolgens de malware. "Emotet kan op deze manier zich via nabijgelegen netwerken verspreiden als de netwerken onveilig wachtwoorden gebruiken", zegt onderzoeker James Quinn van securitybedrijf Binary Defense, dat een analyse van de wifi-functionaliteit van Emotet maakte.

Eenmaal actief op een systeem kan Emotet aanvullende malware installeren, zoals ransomware. Het Bundesamt für Sicherheit in der Informationstechnik (BSI), onderdeel van het Duitse ministerie van Binnenlandse Zaken, bestempelde Emotet eerder al tot de gevaarlijkste malware ter wereld.

Hoop dat de ontwikkeling niet snel gaan. Maar als dit geavanceerder wordt is het wel heel erg vervelend. Printers die overgenomen kunnen worden. Heb geen LoT apparaten. Maar dat word misschien ook wel een probleem.

Hoop dat de ontwikkeling niet snel gaan. Maar als dit geavanceerder wordt is het wel heel erg vervelend. Printers die overgenomen kunnen worden. Heb geen LoT apparaten. Maar dat word misschien ook wel een probleem.

Gewoon een fatsoenlijk wachtwoord instellen, dan is er niks aan de hand.

De wifi spreader lijkt afgekeken van TrickBot malware.

Bovenstaande kunt u lezen via: https://www.binarydefense.com/emotet-evolves-with-new-wi-fi-spreader/

met een analyse van de onderhavige malcode. Het heeft inmiddels twee jaar geduurd eer men de Wifi-Spreader activiteit heeft ontdekt, al die tijd was tie al aanwezig via worm.exe.

luntrus

Maar ja als je de wifi-spreader pas ontdekt twee jaar nadat ie zit ingebouwd,

heeft de ons ertegen beschermende partij al wel een vrij duidelijke achterstand,

laat staat het overal naar klikkende slachtoffer in-spe.

Niet fijn, maar voorlopig bepaalt de malcreant en speelt de rest hen in de hand.

Over de rol van Google met Googlebuf, makkelijker kunnen we het niet maken om in uw data te kunnen "rauzen",

praten we maar niet want de handhavers zijn er toch blind voor en kijken er nauwelijks naar.

een bedroefde "#sockpuppet"

Wifi is leuk voor het "eenzaam hutje op de hei" e.d. , maar daarbuiten is het altijd al een risicofactor geweest,

terwijl het geen noodzakelijkheid is. Net als smartphones trouwens: handig als alle draadloze zend/ontvanginstallaties eruit zijn gesloopt. Wordt het ding ook nog eens aangenaam rustig van zodat er tijd vrijkomt om wat nuttigs te doen!

Dus doe mij maar een ouderwets utp-kabeltje. Bevalt nog altijd prima.

Zolang dit niet wordt gewijzigd kan je eenvoudige block en controle in je router opnemen waarmee je verkeer van en naar die IP adressen kan detecteren en een besmette computer kan herkennen.

Hoop dat de ontwikkeling niet snel gaan. Maar als dit geavanceerder wordt is het wel heel erg vervelend. Printers die overgenomen kunnen worden. Heb geen LoT apparaten. Maar dat word misschien ook wel een probleem.

Gewoon een fatsoenlijk wachtwoord instellen, dan is er niks aan de hand.

https://tweakers.net/reviews/5789/de-krack-aanval-op-wpa2.html

Google is niet geheel vrij te pleiten met de Google Protobuf api code,

die in combinatie met TrickBot functionaliteit werd misbruikt door de Emotet malcreant/developers.

Men kwam er wel weer pas twee jaar later achter, zoals we lezen kunnen in de gegeven link.

* Info credits go there.

luntrus

Wifi is leuk voor het "eenzaam hutje op de hei" e.d. , maar daarbuiten is het altijd al een risicofactor geweest,

terwijl het geen noodzakelijkheid is. Net als smartphones trouwens: handig als alle draadloze zend/ontvanginstallaties eruit zijn gesloopt. Wordt het ding ook nog eens aangenaam rustig van zodat er tijd vrijkomt om wat nuttigs te doen!

Dus doe mij maar een ouderwets utp-kabeltje. Bevalt nog altijd prima.

Het verspreiden gaat over elk netwerk dat bereikbaar is vanuit een besmette computer. Waaronder Wifi met simpele passwords. (of gewoon opgeslagen passwords op de besmette computer).

Randdebielen vertalen dat naar "het ligt aan wifi. Als ik een kabel gebruik is er niks aan de hand"

Als je nou ook nog de utp kabel eruit trekt, heb jij het rustig,doe je nuttige dingen en verspreid je ook geen onzin hier.

Hoop dat de ontwikkeling niet snel gaan. Maar als dit geavanceerder wordt is het wel heel erg vervelend. Printers die overgenomen kunnen worden. Heb geen LoT apparaten. Maar dat word misschien ook wel een probleem.

Gewoon een fatsoenlijk wachtwoord instellen, dan is er niks aan de hand.

https://tweakers.net/reviews/5789/de-krack-aanval-op-wpa2.html

Heb je überhaupt wel de condities gelezen van de Krack aanval voordat je deze als argument gebruikt in je reply?

Wifi is leuk voor het "eenzaam hutje op de hei" e.d. , maar daarbuiten is het altijd al een risicofactor geweest,

moet nemen op een toegang naar internet.

Directe toegang vanuit WiFi naar je LAN dat is niet handig inderdaad. Moet er toegang zijn tot een bedrijfsnetwerk dan

die je dat via je normale thuiswerkoplossing (die werkt met 2nd factor authenticatie en die alleen een VPN opbouwt naar

je externe toegangs portal niet direct naar je LAN)

Echter voor de nieuwe generatie is alles nieuw omdat luisteren een kunst is.

Indien u begrijpt hoe handshakes afluisteren werkt begrijpt u dus ook dat hier uiteindelijk een bruteforce gebeurt om de handshake te kraken. Is geen rocket science...

Mensen zijn onverbeterlijk. Ik snap werkelijk niet wat mensen bezielt....

Of kijken naar welke open netwerken devices in de buurt proberen te verbinden (cache van hotspots, in je telefoon), waarna het SSID van een netwerk waar je device naar zoekt kan worden gespoofed ?

Wifi is leuk voor het "eenzaam hutje op de hei" e.d. , maar daarbuiten is het altijd al een risicofactor geweest,

terwijl het geen noodzakelijkheid is. Net als smartphones trouwens: handig als alle draadloze zend/ontvanginstallaties eruit zijn gesloopt. Wordt het ding ook nog eens aangenaam rustig van zodat er tijd vrijkomt om wat nuttigs te doen!

Dus doe mij maar een ouderwets utp-kabeltje. Bevalt nog altijd prima.

Het verspreiden gaat over elk netwerk dat bereikbaar is vanuit een besmette computer. Waaronder Wifi met simpele passwords. (of gewoon opgeslagen passwords op de besmette computer).

Randdebielen vertalen dat naar "het ligt aan wifi. Als ik een kabel gebruik is er niks aan de hand"

Als je nou ook nog de utp kabel eruit trekt, heb jij het rustig,doe je nuttige dingen en verspreid je ook geen onzin hier.

Last van de wens van je gedachten? Tijd om nuchter te worden.

Eerste vereiste is immers dat men kan inbreken op je netwerk.

Men gebruikt uiteraard wifi omdat dit gemakkelijker gaat dan overal op de klassieke manier inbreken.

Ongemerkt toegang krijgen via wifi is meestal een stuk gemakkelijker én onopvallender,

en er zijn veel dromers die van lekker lui en makkelijk houden die niet in de gaten hebben hoe kwetsbaar ze zijn.

(vooral als ze zwakke wachtwoorden gebruiken, maar ook i.v.m. (oude) wifirouters met bugs die ze kwetsbaar maakt!

Wakker?

Echter voor de nieuwe generatie is alles nieuw omdat luisteren een kunst is.

Cool, je was wifi al aan het kraken, voordat het uitgevonden was !

De kans dat de brute force op wifi-netwerken slaagt, is doorgaans NUL, mits:

-het wifi-netwerk WPA2-AES/ccmp is beveiligd

-aanwezigheid van een sterk wachtwoord met minimaal 20 tekens.

-zowel de AP als de clients zijn gepatcht tegen een KRACK aanval

Dus slechts verouderde en/of verwaarloosde wifi-netwerken zijn kwetsbaar.

[1] https://www.heise.de/security/meldung/Emotet-Erster-Hase-Igel-Loop-fuer-EmoCheck-4656609.html

[2] https://www.security.nl/posting/642255/Japanse+overheid+lanceert+tool+die+Emotet-malware+detecteert

Gevolg: als een tool als EmoCheck meldt dat je Emotet op je systeem hebt, dan is dat waarschijnlijk zo. Maar als EmoCheck niks vindt biedt dat geen enkele garantie.

Om aanvallen, bijv. door Emotet, op jouw WiFi netwerk vanaf het netwerk van bijv. jouw buren te voorkomen, volstaat een wachtwoord van voldoende lengte (bijv. 20 karakters of meer zoals anoniem al aangaf), dat je bijv. 1x per jaar vervangt. Zorg er wel voor dat je WPA2 gebruikt.

Wifi is leuk voor het "eenzaam hutje op de hei" e.d. , maar daarbuiten is het altijd al een risicofactor geweest,

terwijl het geen noodzakelijkheid is

Privacy is nog altijd mogelijk, je mag er alleen een beetje moeite voor doen.

Mensen zijn onverbeterlijk. Ik snap werkelijk niet wat mensen bezielt....

En dat geldt - in meer of mindere mate - voor alle malware en virusscanners.

Veel landen zijn nationaal wel bezig maar delen vaak te weinig informatie met andere landen die last hebben van dezelfde ellendelingen.

Er moet eens soort Interpol komen voor digitale opsporing dat kan leiden tot arrestaties en berechting.

Als er niet snel iets gedaan word word het alleen maar erger en nog erger.

Als je regelmatig internet gebruikt dan kunt je beter geen belangrijke bestanden op je computer hebben als je niet dagelijks een back-up maakt naar een externe drive. Deze drive moet dan ook na de back-up worden los gekoppeld anders het het nog geen zin.

Ik maak dagelijks een backup van mijn C: en kopieer belangrijke bestanden ook naar een externe harddisk.

Deze posting is gelocked. Reageren is niet meer mogelijk.