Let's Encrypt heeft 1 miljard gratis tls-certificaten uitgegeven

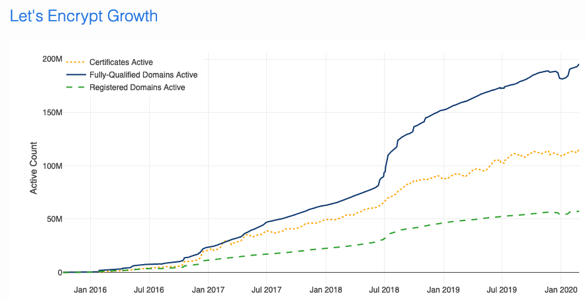

Certificaatautoriteit Let's Encrypt heeft sinds 2015 meer dan 1 miljard gratis tls-certificaten uitgegeven. De mijlpaal van het één miljardste certificaat werd gisteren bereikt. Let's Encrypt is een initiatief van de Internet Security Research Group (ISRG) en werd mede opgericht door de Amerikaanse burgerrechtenbeweging EFF. Het wordt gesteund door Mozilla, Akamai, Cisco en verschillende andere partijen.

Let's Encrypt heeft een volledig versleuteld web als doel. Door gratis tls-certificaten uit te geven hoopt de dienst dat meer websites het verkeer van en naar bezoekers gaan versleutelen. Sinds het eerste certificaat in september 2015 werd uitgegeven is het gebruik van tls sterk toegenomen. Inmiddels gaat het grootste deel van het webverkeer via https en maken nagenoeg alle populaire websites hier gebruik van. In de VS is 91 procent van al het webverkeer versleuteld. "Dat is veel meer privacy en security voor iedereen", zegt Josh Aas van directeur ISRG.

Ook de organisatie achter Let's Encrypt is gegroeid. In juni 2017 bediende de certificaatautoriteit nog 46 miljoen websites met elf medewerkers en een budget van 2,61 miljoen dollar. Tegenwoordig gaat het om bijna 192 miljoen websites en zijn er dertien medewerkers in dienst. Het budget is gestegen naar 3,35 miljoen dollar. "Dit houdt in dat we vier keer meer websites bedienen met slechts twee extra medewerkers en een budget dat met 28 procent is toegenomen", gaat Aas verder.

Afsluitend bedankt hij de gemeenschap voor het beschermen van mensen op het web. "De uitgifte van één miljard certificaten is een bevestiging van de voortgang die we als gemeenschap hebben geboekt en we kijken ernaar uit om een veiliger web met meer privacy voor iedereen te bouwen", besluit Aas.

Kijk een tijdje op https://urlscan.io/ tot er een phishing domeinnaam voorbijkomt. Als je de betreffende pagina opent en ziet dat het om een https link gaat, is in de meeste gevallen sprake van een Let's Encrypt certificaat.

Voorbeeld dat zojuist voorbij kwam: https://urlscan.io/result/00779f67-7468-4004-8fe9-fbffe4fe0ac2/

TLS certificate: Issued by Let's Encrypt Authority X3 on February 28th 2020. Valid for: 3 months.

Als je als crimineel zelf weinig verbeelding hebt, zijn er sites die permutaties op domeinnamen genereren. Bijvoorbeeld https://dnstwister.report/ laat meteen zien welke domeinen al geclaimd en nog vrij zijn (security.nl heeft volgens feze site 326 vergelijkbare domeinnamen eindigend op .nl waarvan 14 bezet).

Lees ook https://www.wordfence.com/blog/2017/03/chrome-secure/ en zie dat Chome revoked (ingetrokken) certificaten als "secure" blijft bestempelen.

Aanvulling 12:09: het domein www.conmnerzbank[.]com resolvt al niet meer. Zo kun je snel 1 miljard certificaten uitgeven die eventjes (voor kwaadaardige doeleinden) of nooit -zoals in dit geval- gebruikt zullen worden.

Zelfs dat niet. Door certificaten ieder kwartaal te verlengen en te verifieren dat de aanvrager ook het beheer heeft over het certificaat, maakt het veiliger dan een comodo domain verified certificaat.

Inderdaad!!!

Ze hebben mij van het forum geknikkerd omdat ik te lastige vragen stelde.

Zelfs dat niet. Door certificaten ieder kwartaal te verlengen en te verifieren dat de aanvrager ook het beheer heeft over het certificaat, maakt het veiliger dan een comodo domain verified certificaat.

Nee hoor, minder veilig. Omdat letsencrypt niet static ip adressen gebruikt, ben je verplicht praktisch de hele amazon abuse cloud te whitelisten in je firewall.

Dieven rijden ook vaak met auto's weg. Moet je dan elke auto verbieden?

Blijkbaar heb jij het doel van Let's Encrypt niet gesnapt. Het is ervoor dat de verbinding beveiligt is. Dus dat onderweg niemand kan meelezen. Daar zijn ze primair voor ingevoerd en niet voor identificatie van de site.

En phishing sites gebruiken echt niet het domein van een bestaande firma. Dat is bij Let's Encrypt heel lastig te manipuleren. Het probleem is meer dat browsers als Chrome het certificaat verstoppen zodat het niet meer met één muisklik op het slotje te controleren is.

Ook veel kranten gebruiken tegenwoordig zo'n certificaat (Volkskrant, Telegraaf, Trouw, Stentor etc). Blijkbaar werkt dat toch gemakkelijk. Voor de prijs zullen deze kranten het niet doen.

https van letsencrypt is bedoeld als het internet verkeer voor iedereen niet toegankelijk maken, behalve de amerikaanse overheid.

Blijkbaar heb jij het doel van Let's Encrypt niet gesnapt. Het is ervoor dat de verbinding beveiligt is. Dus dat onderweg niemand kan meelezen. Daar zijn ze primair voor ingevoerd en niet voor identificatie van de site.

Het oorspronkelijke doel van een https verbinding was het veilig verbinding maken met een site die je vertrouwt.

Nu is daar alleen nog encryptie van over, het vertrouwen (en daarmee een deel van de veiligheid) is onderuit gehaald.

Dit was al begonnen met de neerwaartse spiraal waarin andere certificaat uitgevers ons gestort hadden.

Uiteindelijk moet er weer wat anders bedacht worden om vertrouwen in sites te kunnen borgen...

SSH is veilig zonder certificaten, mits je bij de eerste verbinding zelf controleert dat je verbinding maakt met de bedoelde server (aan de hand van de getoonde fingerprint). Als je dat niet doet, kan ook niemand onderweg meelezen (ook niet de volgende keer dat je verbinding maakt met die server en geen waarschuwing meer ziet) - maar hopelijk snap je wat het risico hierbij is.

De reden dat webservers niet allemaal self-signed (WC-eend) certificaten gebruiken, is dat er dan geen "trusted third party" (certificaatuitgever) is die de authenticiteit bevestigt. Ook met zo'n certificaat heb je een beveiligde (versleutelde) verbinding en kan niemand onderweg meelezen. En dit geldt ook voor verbindingen met RDP servers met self-signed certificaten.

Een https certificaat koppelt een domeinnaam aan een public key, horend bij een private key op een webserver. Bij een third-party-signed-certificaat stelt de uitgever vast (hopelijk op betrouwbare wijze) dat een domeinnaam en een public key bij elkaar horen en ondertekent vervolgens het certificaat digitaal. Webbrowsers checken bij elke opgezette verbinding of de server daadwerkelijk over de bijbehorende private key beschikt, waarmee de authenticatie een feit is.

Met de bij TLS gangbare Diffie-Hellman key agreement (al jaren best practice en verplicht onder TLS v1.3) heeft een https-certificaat nog maar één doel: authenticatie van de website, die de bezoeker kan identificeren door te checken of de domeinnaam in de URL-balk van de webbrowser van de bedoelde website is.

Een overduidelijk probleem bij dat laatste is dat veel internetters moeite hebben om een fake domeinnaam van een echte te onderscheiden. Daarom geeft Let's Encrypt zoveel certificaten uit - vooral aan cybercriminelen (veel meer dan de aantallen snelle Audi's die worden verkocht aan, of worden gestolen door, criminelen).

En Let's Encrypt vindt dat niet hun probleem. Het is, toegegeven, ook best lastig vast te stellen dat een gegeven domeinnaam lijkt op die van een legitieme site. Wat je wilt weten is of een domeinnaam van een kennelijke organisatie is - en precies die stap bestaat niet bij DV certificaten.

Uiteindelijk heb je er als server-eigenaar niets aan (integendeel, als je ethisch met jouw klanten omgaat) als een klant een site bezoekt waarvan zij denkt dat het jouw site is. Het standpunt van die klant is dan, m.i. terecht, dat jij onvoldoende hebt gedaan om ervoor te zorgen dat een fake site nauwelijks of niet van jouw site kan worden onderscheiden (althans door een deel van jouw klanten) - zoals conmnerzbank (i.p.v. commerzbank) uit mijn vorige bijdrage .

Nogmaals, niets in een https server certificaat heeft nog met de versleuteling van TLS verbindingen te maken indien (perfect) forward-secrecy wordt gebruikt, d.w.z. een Diffie-Hellman (DH) key agreement, ook wel key exchange genoemd (DHE). In het certificaat van security.nl zie ik (in Firefox) onder Extended Key Usage (waar dit certificaat voor mag worden gebruikt):

TLS Web Server Authentication (1.3.6.1.5.5.7.3.1)

TLS Web Client Authentication (1.3.6.1.5.5.7.3.2)

Dank overigens voor de scherpte waarmee je wijst op welk doel welk onderdeel van een geheel heeft dat mensen vaak in een adem noemen, dat helpt iedereen scherp te blijven in die zaken.

Een overduidelijk probleem bij dat laatste is dat veel internetters moeite hebben om een fake domeinnaam van een echte te onderscheiden. Daarom geeft Let's Encrypt zoveel certificaten uit - vooral aan cybercriminelen (veel meer dan de aantallen snelle Audi's die worden verkocht aan, of worden gestolen door, criminelen).

En Let's Encrypt vindt dat niet hun probleem. Het is, toegegeven, ook best lastig vast te stellen dat een gegeven domeinnaam lijkt op die van een legitieme site. Wat je wilt weten is of een domeinnaam van een kennelijke organisatie is - en precies die stap bestaat niet bij DV certificaten.

Een enorme lijst maar Microsoft ontbreekt. Zal wel geen toeval zijn.

Heerlijk een webserver die automatisch zelf zijn certificaat renewed met OCSP stapling enabled. Ook heel fijn dat er een wildcard certificaat is bijgekomen. Ik hoef alleen maar te monitoren. Houd je tijd over om te patchen. Ik kan me herinneren wat een gedoe dat toch allemaal was op een ander platform.

Let’s Encrypt is operated by a non-profit called Internet Security Research Group (ISRG). ISRG’s mission is to reduce financial, technological, and education barriers to secure communication over the Internet.

Daarom geeft Let's Encrypt zoveel certificaten uit - vooral aan cybercriminelen (veel meer dan de aantallen snelle Audi's die worden verkocht aan, of worden gestolen door, criminelen).

[/quote]

Dat begint al bij het uitgeven van domeinnamen aan criminelen. Een certificaat doet niet meer dan certificeren dat de browser met die site verbind.

Het echte probleem is de opvoeding van mensen. Alleen al het feit dat iets een certificaat heeft wekt vertrouwen. Mensen wordt niet (of te weinig) geleerd om te kijken wat er door een certificaat gecertificeerd wordt. Kijk maar naar keurmerken bij consumenten producten. Als er een keurmerk op zit, verkoopt het beter, ook al is het een zelf uitgegeven keurmerk zonder betekenis.

IT voorlichters hamerden steeds op het aanwezig zijn van een slotje in de browser, terwijl dat weinig zegt over de site. Ze vonden het echte uitleggen dat je moet kijken aan wie dat certificaat uitgegeven was, te ingewikkeld.

Alleen kijken naar het aanwezig zijn van een slotje, kun je vergelijken met een personeelschef die bij het aannemen van nieuw personeel alleen kijkt of ze een diploma bij zich hebben. (En dus niet kijkt waar dat diploma voor uitgereikt is en aan welke persoon dat diploma uitgereikt is)

In elk geval kun je Let's Encrypt niet beschuldigen van het gegeven dat veel mensen niet naar de url in de browser kijken. Die mensen zijn zelf verantwoordelijk. En ook de voorlichters die mensen aangeleerd hebben dat de aanwezigheid van een slotje een website al betrouwbaar maakt. En dus er niet op hameren dat het slotje alleen waarde heeft bij een correcte domeinnaam in de browser.

#1 browser clubjes kunnen nu semi-afdwingen dat alle sites die niet HTTPS encrypted zijn met een DOOR HEN goedgekeurd certificaat zeer moeilijk bereikbaar zijn (tis nu al bijna godsonmogelijk om je eigen interne webservers te bereiken met moderne browsers op PDU's, PDS, UPS, NAS, Firewalls enz).

#2 wat voor nut heeft het om publiek toegankelijke foto's te encrypten? kost veel energie, en energie != groen/eco

#3 wanneer elke auto een geldtransport kan zijn, wat verhindert jou om ook een geldtransport te beginnen, valt toch niet op. en andersom, als elke auto een geldtransport kan zijn, waarom zou je ze niet allemaal sturen naar jouw garagepark? immers, NU kun je het (misschien, want NSA heeft vaker dit soort truckjes gedaan met opzettelijk afzwakken van encryptie die zij WEL kunnen kraken) niet lezen, maar volgende maand, volgend jaar wel.. en kan die informatie nog steeds erg waardevol zijn. Verder wordt het wel erg moeilijk voor de bankbediende om te herkennen wat een waarde transport is, wanneer iedereen met een golf (of Audi RS6 hahaha) met een geldautomaat in de kofferbak kan rondrijden? Hoe weet ie voor welke audi hij de deur moet open doen of aan wie die zijn pasje moet vragen?

Een beetje als in V for Victory, waar iedereen uiteindelijk een Guy Fawkes masker draagt.

Dat dit de privacy ten goede zou komen (d.w.z. ISP's en overheden niet passief kunnen meekijken) hielp om andere partijen ervan te overtuigen dat DV certificaten, Let's Encrypt in het bijzonder, een goed idee zijn. En dat webbrowsers geen zichtbaar onderscheid meer zouden hoeven te maken tussen enerzijds DV- en anderszijds certificaten waarbij wel met redelijke zekerheid is vastgesteld dat een specifieke organisatie de legitieme eigenaar is van een domeinnaam. Phishing en gestolen private keys interesseren Google evenmin als privacy; kennelijk hebben genoemde gebruikersrisico's nauwelijks of geen invloed op hun inkomsten.

Elke Let's Encrypt gebruiker stimuleert Google's verdienmodel en dit concept - dat nauwelijks veiliger is dan self-signed certificaten (zie https://letsencrypt.org/2020/02/19/multi-perspective-validation.html - Nb. identity validation == authentication).

Reageer eens op het volgende: uiteindelijk heb je er als server-eigenaar niets aan als een klant een site bezoekt waarvan zij denkt dat het jouw site is - vooral als zij data (informatie, bestanden, software) op die site vertrouwt omdat ze denkt dat die van jou afkomstig zijn, en/of vertrouwelijke gegevens invoert omdat zij jou vertrouwt. Het standpunt van die klant is dan, m.i. terecht, dat jij onvoldoende hebt gedaan om ervoor te zorgen dat zij een fake site nauwelijks of niet van jouw site kan onderscheiden - zoals conmnerzbank (i.p.v. commerzbank) uit mijn bovenste bijdrage op deze pagina. Hoe ga jij om met jouw klanten?

Het echte probleem is de opvoeding van mensen. Alleen al het feit dat iets een certificaat heeft wekt vertrouwen. Mensen wordt niet (of te weinig) geleerd om te kijken wat er door een certificaat gecertificeerd wordt.

Maar dat komt omdat dat een schuivend principe is! Certificaten waren oorspronkelijk bedoeld om vertrouwen te

wekken door een domeinnaam te koppelen aan een vertrouwd bedrijf en daarmee een veilige verbinding te maken.

Er werd mensen jaren geleerd "let op het slotje! want dan is het veilig!".

Toen dat er een beetje in begon te komen en het slotje dus veel gevraagd werd, kwam er de vraag uit de markt en

(onbegrijpelijk) ook de reactie van de aanbieders dat het valideren van de eigenaar van de site wel simpeler kon.

Het was niet meer de eigenaar die van belang was (voorheen moest je allerlei identificerende informatie overleggen)

maar alleen het feit dat je het domein in beheer had. Voorheen was het in .nl ook niet zo eenvoudig om een domein

te registreren maar die horde was al eerder overboord gesmeten.

Nu was het slotje eigenlijk al niets meer waard, de enige horde om nog een slotje te krijgen was een paar tientjes

moeten betalen, wat de zeer snelle crimineel er wellicht niet voor over zou hebben (of hij zag problemen in het

prijsgeven van zijn identiteit bij het doen van een betaling).

Afijn er zag iemand in dat het systeem in feite verziekt was en bood onder de naam "EV certificaten" een systeem

aan wat in feite hetzelfde is als wat ALLE certificaten vroeger waren, en dan zou je weer meer op het slotje kunnen

vertrouwen. Maar dat is kennelijk ook weer uit de gratie gevallen bij de browserbouwers (die zoals bekend meer

macht over de wereld hebben dan regeringen en rechtbanken). Dus dat gaat ook weer weg.

Nu moeten de mensen eigenlijk opnieuw opgevoed worden. Maar dat kun je niet te vaak doen, mensen die niet echt

met deze materie bezig zijn kun je niet iedere week wat anders leren.

Eerst was het "slotje is OK", toen was het "groen slotje is OK", toen "groen slotje met bedrijfsnaam erbij is echt OK"

maar nu moet je weer komen met "geen enkel slotje is OK" want die dingen gaan ook weer wegvallen.

Je snapt toch hoop ik wel dat er nu geen sprake meer is van "opvoeden" maar meer van een weerbericht over wat

je nu weer wel en niet kunt vertrouwen?? En wat ga je de mensen nu leren? Wat voor nieuw slotje gaat er komen wat

niks meer met https te maken heeft maar WEL echt iets zegt over met wie je verbonden bent?

Zeker als je dan iets leest als https://blog.xs4all.nl/327-miljard-webpaginas-wie-bewaart-het-internet/.

Dat is het ook :)

Daarom moet je nooit op linkjes klikken. En dus zeker niet via een link in een mail naar je bank of andere gevoelige inlogpagina gaan. Mijn bank schrijft al heel lang dat ze je nooit via een link laten inloggen op internetbankieren.

De mens kan verwisselde letters soms moeilijk herkennen, dus moet je altijd adviseren om de domeinnaam zelf in te tikken of, nog beter, uit een bookmark op te roepen. Dat laatste heeft nog als voordeel dat je direct op je bekende inlogpagina zit.

Ik vind het duidelijk dat onthullingen die Edward Snowden over de NSA-praktijken deed de wens om verbindingen te versleutelen deed exploderen, en heb altijd de indruk gehad dat Let's Encrypt mede onder invloed daarvan tot stand is gekomen.

En wat de val van Google betreft: met add-ons blokker je als gebruiker Google moeiteloos. Als zowel als gebruiker als beheerder van een website zou ik het injecteren/vervangen van advertenties door een ISP problematisch vinden. Als beheerder (en dat is degene die eventueel een certificaat van Let's Encrypt afneemt) omdat het advertentieinkomsten scheelt en/of mijn website ongeoorloofd aanpast, als gebruiker omdat ik wil dat een ISP neutraal is, daar betaal ik al abonnementsgeld voor. Het is heel goed mogelijk dat Google hier ook belang bij heeft en daar werk van gemaakt heeft, maar in een val trappen is het niet, de enige die hier geen belang bij heeft is de ISP die advertenties wil injecteren, verder heeft iedereen belang bij het blokkeren van die mogelijkheid.

Helemaal top!!!!! :D

Maar als die check plaatsvindt, weet ook Akamai dat, want Let's Encrypt gebruikt Akamai CDN servers. En ook jouw ISP kan dat weten, want OCSP verzoeken en antwoorden zijn plain text. Welliswaar bevatten OCSP gegevens niet de naam van de site, maar wel uniek identificerende gegevens van het certificaat, en die zijn zelden moeilijk te herleiden tot het daadwerkelijke certificaat - met daarin de domeinnaam of domeinnamen.

Van één van de tweakers.net certificaten zijn die gegevens momenteel (met Wireshark uitgelezen):

issuerNameHash: 7ee66ae7729ab3fcf8a220646c16a12d6071085d

issuerKeyHash: a84a6a63047dddbae6d139b7a64565eff3a8eca1

serialNumber: 0x0329581dc4ba4b69a5cbce2d2d52a2c69825

Waarom Tweakers meerdere certificaten heeft weet ik niet (een ander, nagenoeg identiek certificaat, heeft 03adb575bcc8b3d8fce6812ab9225c7876d8 als serienummer). Zo te zien heeft tweakers.net zelf 4 certificaten die op 1 maart zijn uitgegeven: https://transparencyreport.google.com/https/certificates?cert_search_auth=&cert_search_cert=&cert_search=include_subdomains:false;domain:*.tweakers.net&lu=cert_search.

Ziggo doet het ondertussen beter,maar bijv.Vitens stuurde mij een e-mail met een zichtbare link naar www.waterstoring.nl met als werkelijke (onzichtbare) link https://vitens.us8.list-manage.com/track/click?u=<hexadecimale-getallen>. KPN stuurt facturen als bijlage met linkjes "voor meer info". Marketingmensen doen hun uiterste best om mensen leren op linkjes te laten klikken; kliks zijn inkomsten.

[1] Afgelopen zaterdag heb ik een screenshot gemaakt van, naast elkaar, https://www.icscards.nl/sca-login/ en https://icscards.nl.mijngegevens.info/mijnics/ (zoek de verschillen - beide sites zijn momenteel nog live - bezoeken op eigen risico!). Die laatste overigens met Let's Encrypt certificaat. Beide plaatjes te zien in https://imgur.com/a/5iLro6Y (wellicht handig voor degenen die security awareness cursussen geven, of om aan je huisgenoten te vragen welke site echt is en welke in Rusland).

Aanvulling: in https://imgur.com/a/XfPpIBi zie je het resultaat in MS Edge (die toont geen EV-informatie).

Deze posting is gelocked. Reageren is niet meer mogelijk.