Microsoft: infecties door ransomware zijn prima te voorkomen

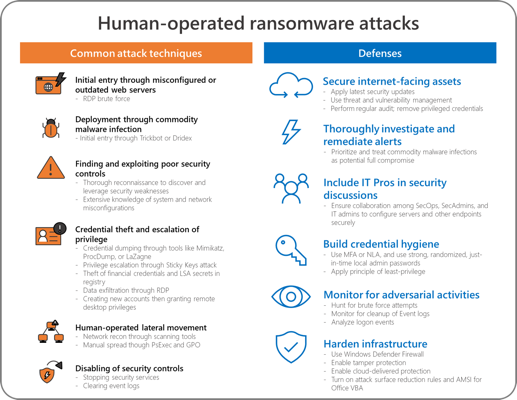

Infecties door ransomware die bedrijven soms weken of maanden platleggen zijn prima te voorkomen en it-professionals spelen hierbij een belangrijke rol, zo stelt Microsoft. De softwaregigant heeft een analyse gepubliceerd van verschillende groepen die ransomware handmatig bij organisaties installeren.

Het gaat onder andere om de Ryuk- en Doppelpaymer-ransomware. Deze handmatig uitgevoerde ransomware-aanvallen beginnen vaak met een standaardmethode zoals een phishingmail of bruteforce-aanval op RDP (remote desktopprotocol). Dergelijke aanvallen slagen omdat organisaties van zwakke RDP-wachtwoorden gebruikmaken of onvoldoende of helemaal niet reageren op meldingen van antivirussoftware, aldus Microsoft.

Bij sommige van de meest succesvolle ransomware-aanvallen die Microsoft onderzocht hadden systeembeheerders opzettelijk de antivirussoftware op de aangevallen servers uitgeschakeld, mogelijk om de prestaties te verbeteren. Dezelfde servers beschikten vaak niet over een firewall of multifactorauthenticatie of maakten gebruik van zwakke domeinwachtwoorden en niet-willekeurige lokale beheerderswachtwoorden.

"Vaak worden deze beveiligingsmaatregelen niet uitgerold omdat de angst bestaat dat ze bedrijfsoperaties verstoren of invloed op de prestaties hebben. It-professionals kunnen helpen bij het bepalen van de werkelijke impact van deze instellingen en samenwerken met securityteams op het gebied van mitigatiemaatregelen", stelt Microsoft. De softwaregigant merkt op dat aanvallers misbruik maken van instellingen en configuraties die systeembeheerders beheren en instellen. "Gegeven de sleutelrol die ze spelen zouden it-professionals onderdeel van securityteams moeten zijn", gaat Microsoft verder.

Systeembeheerders moeten ook alerter reageren op meldingen van malware op systemen. Vaak worden deze meldingen niet goed opgepakt, waardoor infecties actief blijven. Deze ogenschijnlijk onbelangrijke infecties kunnen aanvallers toegang tot het netwerk geven en uiteindelijk helpen bij het uitrollen van de ransomware. Verder moeten organisaties zich minder richten op het oplossen van meldingen en uitgebreider onderzoeken door welke aanvalsvector de waarschuwing werd veroorzaakt.

Tevens is het belangrijk dat aanvallers zich niet lateraal van de ene naar de andere machine kunnen wegen. "De belangrijkste aanbevelingen voor het voorkomen van ransomware en andere handmatig uitgevoerde campagnes zijn een goede wachtwoordhygiëne en het stoppen van onnodige communicatie tussen endpoints", laat Microsoft weten. In de analyse doet het softwarebedrijf verschillende aanbevelingen om cyberaanvallen te voorkomen.

M.b.t. antivirus: notabene Andreas Marx (van av-test.org met uiterst onrealistische testresultaten) vertelt eindelijk de waarheid in https://www.heise.de/ct/artikel/Was-Emotet-anrichtet-und-welche-Lehren-die-Opfer-daraus-ziehen-4665958.html:

Ein weiterer wesentlicher Faktor: Virenscanner konnten die Infektionen zumindest bislang oft nicht verhindern.

[...]

Im Berliner Kammergericht hat AV-Software von McAfee offenbar auf ganzer Linie versagt. „Diese hat Malware, die zum Zeitpunkt der Infektion bereits bekannt war, nicht erkannt“, stellte T-Systems in einer von der Berliner Justiz veröffentlichten Analyse fest.

Eine Erklärung hat Andreas Marx, Chef des Magdeburger Antiviren-Testlabors AV-Test. „Die Macher hinter Emotet & Co. prüfen ihre neuen Kreationen immer gegen alle gängigen Virenscanner“, sagt er. Die Gangster berücksichtigten dabei sowohl die statischen Signaturen der Scanner als auch ihre dynamische Erkennungsmethoden.

Katz- und Maus-Spiel

Haben die Emotet-Macher einen Weg gefunden, populäre Antiviren-Software auszutricksen, feuern sie eine Salve Mails ab. Die Antiviren-Hersteller aktualisieren dann meist binnen weniger Tage ihre Programme – und das Katz- und Maus-Spiel beginnt wieder von vorn. Zum Beispiel verzichteten die Kriminellen im Dezember plötzlich auf Dateianhänge und setzten stattdessen Download-Links in die Mails.

Een wezenlijke factor: virusscanners konden de infecties, in elk geval tot nu toe, vaak niet verhinderen.

[...]

In het Berlijnse hooggerechtshof heeft de AV-software van McAfee kennelijk over de hele linie gefaald.

„Deze heeft malware, die op het moment van de infectie reeds bekend was, niet herkend“, stelde T-Systems in een door de Berlijnse justitie geopenbaarde analyse vast.

Een verklaring heeft Andreas Marx, directeur van het Maagdenburgse antivirus-testlab AV-Test. „De makers van Emotet & Co. testen hun nieuwe creaties altijd op alle gangbare virusscanners“, zegt hij. Die criminelen houden daarbij rekening met zowel de statische antivirus-definities als hun dynamische (heuristische) herkenningsmethodes.

Kat- en muis-spel

Zodra de Emotet-makers een methode hebben gevonden om populaire antivirussoftware te omzeilen, vuren zij een salvo e-mails af. De antivirusmakers aktualiseren dan meestal binnen enkele dagen hun programma's - waarna het kat-en-muis-spel weer van voren af aan begint. Bijvoorbeeld in december stopten crimenelen met het meesturen van (kwaadaardige) bijlagen, en stapten over op het opnemen van download-links in e-mails.

Daar komt bij dat steeds meer malware grotendeels versleuteld is en pas in het geheugen wordt ontsleuteld, met "fileless malware" als gevolg. Dit geldt overigens niet alleen voor Windows, in https://github.com/redtimmy/golden-frieza staat hoe je malware in (Linux) ELF binaries kunt verstoppen.

Nb. als virusscanners ook constant het (RAM en cache!) geheugen van computers zouden scannen, zouden die computers onwerkbaar traag worden. Voor sommigen is dat trouwens allang het geval, o.a. voor softwareontwikkelaars. Bijv. in https://seclists.org/educause/2020/q1/304 vraagt een securityman hoe hij kan voorkomen dat ontwikkelaars op MacOS zo gefrustreerd raken dat ze de beveiligingssoftware op hun computers permanent uitzetten.

Ja maak je er maar weer lekker makkelijk vanaf Microsoft! Men weet daar best dat het echt lang niet altijd komt door het

overnemen van een RDP sessie maar dat ook het "aanklikken van een link door een gebruiker" nog een belangrijk

risico is, wat Microsoft best "voor iedereen" veiliger zou kunnen maken zonder te wachten tot iedere individuele beheerder

daar instellingen voor gaat aanpassen.

Want zoals Erik al zegt, dat het by-default-onveilig verspreid wordt dat heeft weer nieuwe problemen tot gevolg.

Dit! Geen goede scheiding tussen user space en kernel space en standaard te veel services die draaien en open staan voor de buitenwereld.

Ja, het is gemakkelijker dan Linux maar als je een beetje tijd en moeite steekt in Linux kun je een heel stuk veiliger draaien met je OS.

En kom nu niet aan met: "Linux wordt minder aangevallen omdat het minder marktaandeel heeft". Dat is wel waar maar het is gewoon ook veel robuuster wat architectuur betreft.

Windows is ontwikkeld om door iedereen gebruikt te kunnen worden en achteraf zijn ze eens gaan nadenken over beveiliging. Op die manier blijf je altijd achter de feiten aanlopen omdat de basis slecht is en je veel moet doen om dit te verbeteren.

Linux is in de eerste plaats ontwikkeld als veilig multi-user systeem. Daarna is er hard gewerkt aan de gebruikersvriendelijkheid en ik durf te stellen dat de meeste mensen probleemloos kunnen overstappen als ze bereid zijn wat tijd te investeren en te leren.

De uitzonderingen (die zijn er helaas ook nog) zijn de mensen die veel gamen of afhankelijk zijn van Microsoft software waarvoor geen alternatief is in Linux maar gelukkig is er voor de meeste programma's een prima (en meestal gratis) alternatief te vinden. Uitzonderingen op dit moment zijn nog de Adobe suite en Microsoft Office als je MS Office bestanden met macro's moet kunnen gebruiken.

Als je naar de VEEAM adviezen kijkt dan zie je al twee richtingen.

- Voor het snel installeren, doe maar de standaard met generieke accounts zoasl local system,

Met domain admin wordt het werken echt makkelijk

- Advies tegen ransomware [urlhttps://www.veeam.com/blog/tips-to-prevent-ransomware-protect-backup-storage.html[/url]

Dat is niet dat je technisch veel moeite moet doen. Het is moeilijk om die extra stappen er door te krijgen omdat andere het allemaal zo lastig vinden. Veel van wat de OS fanaat hardening noemt is terug te vinden in de tooling / greedschappen / applicaties waarvoor je de betreffende specialist moet hebben. Nee net de externe sales van dat product.

Daar heb je gebrek aan interne samenwerking

Dit speelt trouwens bij elk OS de meeste problemen heb ik met ...

Helemaal mee eens. Daarnaast zijn er soms verrassingen met updates uit de hoge hoed voor gebruikers met gelimiteerde rechten. Office geeft dan wel eens foutmeldingen. Office zonder updates draait dan prima, echter met updates dan fouten zoals padverwijzingen naar tijdelijke bestanden die niet meer kloppen (benadert kunnen worden). Handmatige in register een wijzinging is dan vaak een oplossing, maar soms werkt dit ook niet.

Best wel een dingetje... (appsdata en rechten die opeens niet meer kloppen).

Some of the most successful human-operated ransomware campaigns have been against servers that have antivirus software and other security intentionally disabled, which admins may do to improve performance. Many of the observed attacks leverage malware and tools that are already detected by antivirus. The same servers also often lack firewall protection and MFA, have weak domain credentials, and use non-randomized local admin passwords. Oftentimes these protections are not deployed because there is a fear that security controls will disrupt operations or impact performance. IT pros can help with determining the true impact of these settings and collaborate with security teams on mitigations.

IT-professionals kunnen ongetwijfeld helpen, maar mijn boodschap zou iets steviger zijn: je moet de kennis en kunde in huis hebben om het goed te doen; je IT-mensen moeten dus professionals zijn, met natuurlijk ruimte voor een deel dat op weg is het te worden.

Maar de punten die Microsoft hier nu aanhaalt, zijn wel basis maatregelen. Tiering model, Firewall, Patches, uitgezette of verkeerd geconfigureerde virusscanners, niet reageren op malware uitbraken, account lockouts / gemakkelijke wachtwoord / 2FA.

De meeste kunnen doorgevoerd worden zonder al te veel impact voor gebruikers. Maar limiteert een malware / ransomware uitbraak meteen.

Hardening van gebruikers devices is ook zeker een mogelijkheid en een verbetering, maar inderdaad vaak lastig te implementeren. Want het risico voor impact. Uitzetten SMB1 is hier al een mooi voorbeeld van. Maar ook verouderde Adobe versies. Uitzetten van unsigned macro's. Maar het kan allemaal wel gedaan worden en zal direct de veiligheid verhogen. Maar meestal komt men hier te laat achter.......

Ik heb hier ook nu een versie op een terminalserver Adobe Acrobat draaien al jaren niet meer ondersteund wordt. Chrome komt ongeveer uit het zelfde jaar en de laatste office patches komen uit 2018. En niemand weet er van, of neemt actie of ownership.

Ik bouw de omgeving toevallig opnieuw op, en dan loop je tegen dit soort issues aan. En bij vragen hierover, blijft iedereen stil.

Meer 'basismaatregelen' voor Microsoft om hun besturingssysteem te verbeteren:

- het default administratieve rechten geven aan de gebruiker van de computer (een account met beperkte rechten waaronder de gebruiker werkt wanneer deze niet bezig is met systeembeheer zou standaard moeten zijn);

- het default niet weergeven van bestandsextensies (je moet altijd kunnen zien wat voor type bestand je onderhanden hebt).

<off-topic; hoewel?>Voor de gebruiker is het afzweren van Windows de meest zinvolle stap die men kan nemen om de veiligheid te verbeteren.</off-topic>

Ein weiterer wesentlicher Faktor: Virenscanner konnten die Infektionen zumindest bislang oft nicht verhindern.

[...]

Microsoft meldt dat de AV het "vaak" wel detecteert, of kan detecteren. Het is dus geen zwart-wit verhaal.

Als je de Lessons learnt cyberattack UM bekijkt, heeft Microsoft toch wel een punt:

https://youtu.be/ik-ZVvZ2-xU?t=1149

:-)

- het default niet weergeven van bestandsextensies (je moet altijd kunnen zien wat voor type bestand je onderhanden hebt).

Een gebruiker kijkt naar het icoontje van het bestand en dat zegt niets over het bestandstype. Gaat maar heel weinig voorkomen.

Maar voor de normale (thuis) gebruikers maakt het eigenlijk niet uit. Als je ransomware binnen krijgt en dit draait onder je eigen account, dan kan het nog steeds bij all je eigen toegankelijke data. Dat het je OS niet kan aanvallen maakt daarin niet meer uit.

Beide oplossingen lossen absoluut wat op, maar op kleine schaal. Het is niet "de oplossing" voor de huidige ransomware uitbraken, als het al iets voorkomt.

IT-professionals kunnen ongetwijfeld helpen, maar mijn boodschap zou iets steviger zijn: je moet de kennis en kunde in huis hebben om het goed te doen; je IT-mensen moeten dus professionals zijn, met natuurlijk ruimte voor een deel dat op weg is het te worden.

Ze weigeren bijvoorbeeld samen te werken en zeggen dan dat het aan de applicatie of leverancier ligt.

Mini-voorbeeldje. Je installeert de laatste Wireshark versie met een bepaalde versie van npcap

Je laat al het oude eerst verwijderen en doet na scannen een silent install.

Je krijgt een alertje op Voodooshield.

Geef je nu npcap wel of niet alleen admin rechten? Je gaat niet met admin rechten Wiresharken natuurlijk.

Voor zulke beslissingen staat de IT-admin/gebruiker voortdurend.

Je dient te weten hoe, waarom en welke beslissingen je moet nemen.

Of hop naar stach overflow en je op de hoogte stellen. Weer wat geleerd in zo'n geval.

Je kunt een "bad pool call" krijgen, even onderbinden zoiets, verkeerde npcap versie keuze als uitkomst.

Verkeerde keuzes en je bent vogelvoer in het geval van...of een blue screen of death.

Dan is je Microsoft Exclusive Opleiding NT4 en de kernel destijds toch geen weggegooid geld,

zeker als je het deed te midden van doorgewinterde linux admins.

Een uitrol in dat geval loopt vaak uit in een geslaagd in de lucht tillen. ;>).

Klop ze....

luntrus

Misschien onbewust opgeschreven, maar toch honderd punten (of douze points): "Lynis"

https://en.wikipedia.org/wiki/Lynis

Lynus is gestart door Michael Boelen, die ook "rkhunter" (Rootkit Hunter) in 2003 schreef.

Lynus kan door iedere (Linux) sysadmin gedraaid woden. Topprogramma. Open source, gratis, en GPL licentie.

https://cisofy.com/lynis/

".. Auditing, system hardening, compliance testing. Lynis is a battle-tested security tool for systems running Linux, macOS, or Unix-based operating system. It performs an extensive health scan of your systems to support system hardening and compliance testing. The project is open source software with the GPL license .."

Wat dacht je van "core business", externe leveranciers?

Voorbeeld waar ik mee te maken heeft.

Een bedrijf heeft een "duur" Lab apparaat gekocht (denk in de miljoenen).

Niet mis met dat apparaat, maar wel met de Windows 10 LTSC machine die wordt meegeleverd.

Nu in 2020 betreft het een Windows 10 2016 LTSC, build 1607, is al verouderd maar voldoet en is nog in support.

Maar die configuratie daarop, als voorbeeld moet de Windows Firewall uitgeschakeld worden om met Lab-Apparatuur te praten.

Systeem moet in domein om te kunnen communiceren naar andere systemen.

Leverancier documenteert het ook zo dat alleen op deze manier een "ondersteunde configuratie" vanuit hun wordt ondersteund.

Omdat het management/directie vinden dat dit een heel belangrijk apparaat is, dat veel geld heeft gekocht, worden wij als beheerders gedwongen te voldoen aan de configuratie van de leverancier, anders een niet werkend apparaat.

Dit is maar een voorbeeld om aan te geven hoe het in de praktijk gaat...

Dus in dit geval probleem niet veroorzaakt door systeembeheerder of Microsoft.

Ja je kan je poot proberen stijf te houden, maar dat win je echt niet...

Wat dacht je van "core business", externe leveranciers?

Voorbeeld waar ik mee te maken heeft.

Een bedrijf heeft een "duur" Lab apparaat gekocht (denk in de miljoenen).

Niet mis met dat apparaat, maar wel met de Windows 10 LTSC machine die wordt meegeleverd.

Nu in 2020 betreft het een Windows 10 2016 LTSC, build 1607, is al verouderd maar voldoet en is nog in support.

Maar die configuratie daarop, als voorbeeld moet de Windows Firewall uitgeschakeld worden om met Lab-Apparatuur te praten.

Systeem moet in domein om te kunnen communiceren naar andere systemen.

Leverancier documenteert het ook zo dat alleen op deze manier een "ondersteunde configuratie" vanuit hun wordt ondersteund.

Omdat het management/directie vinden dat dit een heel belangrijk apparaat is, dat veel geld heeft gekocht, worden wij als beheerders gedwongen te voldoen aan de configuratie van de leverancier, anders een niet werkend apparaat.

Dit is maar een voorbeeld om aan te geven hoe het in de praktijk gaat...

Dus in dit geval probleem niet veroorzaakt door systeembeheerder of Microsoft.

Ja je kan je poot proberen stijf te houden, maar dat win je echt niet...

Sorry hoor maar het is van de dolle om voor een dergelijke professionele toepassing Microsoft Windows te gebruiken. Het is en blijft een besturingssysteem voor lichte consumententoepassingen dat zoveel mogelijk persoonlijke data probeert te verzamelen en ten gelde maken. Dat wil je toch niet in een professionele setting?

Niet mis met dat apparaat, maar wel met de Windows 10 LTSC machine die wordt meegeleverd.

Nu in 2020 betreft het een Windows 10 2016 LTSC, build 1607, is al verouderd maar voldoet en is nog in support.

Maar die configuratie daarop, als voorbeeld moet de Windows Firewall uitgeschakeld worden om met Lab-Apparatuur te praten.

Systeem moet in domein om te kunnen communiceren naar andere systemen.

Leverancier documenteert het ook zo dat alleen op deze manier een "ondersteunde configuratie" vanuit hun wordt ondersteund.

Dit vraagt om creatieve oplossingen. Bijv. een los firewall apparaat (tussen het systeem en "de rest van het netwerk") dat uitsluitend verbindingen met benodigde andere systemen op zo min mogelijk poorten doorlaat. Of een geheel gescheiden domein maken met een firewall naar een of meer andere segmenten in het netwerk. Het mooist is het als onderhoudsmensen van de leverancier (ter plaatse of remote) niet doorhebben dat je dit soort maatregelen hebt genomen.

En op dergelijke "bruggen" uitgebreide logging en (live) monitoring met anomaly detection.

Overtuig management ervan dat dit soort maatregelen noodzakelijk zijn om de beschikbaarheid van het systeem te waarborgen (niemand is gebaat bij malware op zo'n systeem). Bij minder ICT-onderlegde managers doet de term "business continuity" soms wonderen.

Niet mis met dat apparaat, maar wel met de Windows 10 LTSC machine die wordt meegeleverd.

Nu in 2020 betreft het een Windows 10 2016 LTSC, build 1607, is al verouderd maar voldoet en is nog in support.

Maar die configuratie daarop, als voorbeeld moet de Windows Firewall uitgeschakeld worden om met Lab-Apparatuur te praten.

Systeem moet in domein om te kunnen communiceren naar andere systemen.

Leverancier documenteert het ook zo dat alleen op deze manier een "ondersteunde configuratie" vanuit hun wordt ondersteund.

Bij het ene besturingssysteem valt bij een update geregeld alles om. Bij het andere niet. Bij het ene besturingssysteem werken oudere applicaties op een gegeven moment niet meer want niet backwards compatible. Bij het andere besturingssysteem wel. Er zijn kwaliteitsverschillen tussen besturingssystemen en het varieert van bagger tot toppkwaliteit.

Wat dacht je van "core business", externe leveranciers?

Voorbeeld waar ik mee te maken heeft.

Een bedrijf heeft een "duur" Lab apparaat gekocht (denk in de miljoenen).

Niet mis met dat apparaat, maar wel met de Windows 10 LTSC machine die wordt meegeleverd.

Nu in 2020 betreft het een Windows 10 2016 LTSC, build 1607, is al verouderd maar voldoet en is nog in support.

Maar die configuratie daarop, als voorbeeld moet de Windows Firewall uitgeschakeld worden om met Lab-Apparatuur te praten.

Systeem moet in domein om te kunnen communiceren naar andere systemen.

Leverancier documenteert het ook zo dat alleen op deze manier een "ondersteunde configuratie" vanuit hun wordt ondersteund.

Omdat het management/directie vinden dat dit een heel belangrijk apparaat is, dat veel geld heeft gekocht, worden wij als beheerders gedwongen te voldoen aan de configuratie van de leverancier, anders een niet werkend apparaat.

Dit is maar een voorbeeld om aan te geven hoe het in de praktijk gaat...

Dus in dit geval probleem niet veroorzaakt door systeembeheerder of Microsoft.

Ja je kan je poot proberen stijf te houden, maar dat win je echt niet...

yep kom het regelmatig tegen. blijft echter wel zo dat als gebruikers niet meer werken kunnen, er ook geen bestaansrecht meer is voor IT en security van IT. andersom, er zijn wel IT en security van IT systemen op te zetten waarbij er een compromis valt te sluiten zodat gebruikers nog steeds kunnen werken. dat is het werkelijke speelveld waarom je als security specialist of ITer betaald wordt.het is je baan (dus niet mutsen en DOEN)! niet om een 100% veilig omgeving op te zetten. dat is relatief eenvoudig: namelijk geen computers hebben of geen gebruikers hebben. heb je ook meteen geen baan meer.

Wat dacht je van "core business", externe leveranciers?

Voorbeeld waar ik mee te maken heeft.

Een bedrijf heeft een "duur" Lab apparaat gekocht (denk in de miljoenen).

Niet mis met dat apparaat, maar wel met de Windows 10 LTSC machine die wordt meegeleverd.

Nu in 2020 betreft het een Windows 10 2016 LTSC, build 1607, is al verouderd maar voldoet en is nog in support.

Maar die configuratie daarop, als voorbeeld moet de Windows Firewall uitgeschakeld worden om met Lab-Apparatuur te praten.

Systeem moet in domein om te kunnen communiceren naar andere systemen.

Leverancier documenteert het ook zo dat alleen op deze manier een "ondersteunde configuratie" vanuit hun wordt ondersteund.

Omdat het management/directie vinden dat dit een heel belangrijk apparaat is, dat veel geld heeft gekocht, worden wij als beheerders gedwongen te voldoen aan de configuratie van de leverancier, anders een niet werkend apparaat.

Dit is maar een voorbeeld om aan te geven hoe het in de praktijk gaat...

Dus in dit geval probleem niet veroorzaakt door systeembeheerder of Microsoft.

Ja je kan je poot proberen stijf te houden, maar dat win je echt niet...

Sorry hoor maar het is van de dolle om voor een dergelijke professionele toepassing Microsoft Windows te gebruiken. Het is en blijft een besturingssysteem voor lichte consumententoepassingen dat zoveel mogelijk persoonlijke data probeert te verzamelen en ten gelde maken. Dat wil je toch niet in een professionele setting?

Zoals hier vaak aangegeven, je preken vallen op. Gelukkig zien de meeste direct door je geloof heen.

Bij het ene besturingssysteem valt bij een update geregeld alles om. Bij het andere niet. Bij het ene besturingssysteem werken oudere applicaties op een gegeven moment niet meer want niet backwards compatible. Bij het andere besturingssysteem wel. Er zijn kwaliteitsverschillen tussen besturingssystemen en het varieert van bagger tot toppkwaliteit.

Misschien moet je ook je spagetti code er even bij halen?

Aan de ene kant leveren ze systemen standaard niet veilig ingesteld af,

en aan de andere kant bieden ze professionele diensten aan (tegen betaling uiteraard) om de boel weer veilig te maken.

Hoe hypocriet...

Wat dacht je van "core business", externe leveranciers?

Voorbeeld waar ik mee te maken heeft.

Een bedrijf heeft een "duur" Lab apparaat gekocht (denk in de miljoenen).

Niet mis met dat apparaat, maar wel met de Windows 10 LTSC machine die wordt meegeleverd.

Nu in 2020 betreft het een Windows 10 2016 LTSC, build 1607, is al verouderd maar voldoet en is nog in support.

Maar die configuratie daarop, als voorbeeld moet de Windows Firewall uitgeschakeld worden om met Lab-Apparatuur te praten.

Systeem moet in domein om te kunnen communiceren naar andere systemen.

Leverancier documenteert het ook zo dat alleen op deze manier een "ondersteunde configuratie" vanuit hun wordt ondersteund.

Omdat het management/directie vinden dat dit een heel belangrijk apparaat is, dat veel geld heeft gekocht, worden wij als beheerders gedwongen te voldoen aan de configuratie van de leverancier, anders een niet werkend apparaat.

Dit is maar een voorbeeld om aan te geven hoe het in de praktijk gaat...

Dus in dit geval probleem niet veroorzaakt door systeembeheerder of Microsoft.

Ja je kan je poot proberen stijf te houden, maar dat win je echt niet...

Sorry hoor maar het is van de dolle om voor een dergelijke professionele toepassing Microsoft Windows te gebruiken. Het is en blijft een besturingssysteem voor lichte consumententoepassingen dat zoveel mogelijk persoonlijke data probeert te verzamelen en ten gelde maken. Dat wil je toch niet in een professionele setting?

Zelfs deze keuze heb je als systeembeheerder geen invloed op.

Zoals al gezegd wordt, Windows wordt meegeleverd door leverancier op een PC die gekoppeld is aan een "duur gekocht apparaat"...

Sorry hoor maar het is van de dolle om voor een dergelijke professionele toepassing Microsoft Windows te gebruiken. Het is en blijft een besturingssysteem voor lichte consumententoepassingen dat zoveel mogelijk persoonlijke data probeert te verzamelen en ten gelde maken. Dat wil je toch niet in een professionele setting?

Het onveiligste systeem Linux IOT smartphones zou je echt niet moeten gebruiken. Overal die trackers van OSS gelovigen (GAFA) het zou uitgebannen moeten woden. Zelfs internet hebben ze stuk gekregen.

En nu gewoon naar echte informatieveiligheid overstappen.

https://www.sans.org/course/cloud-security-architecture-and-operations

https://www.sans.org/webcasts/build-security-visibility-strategy-cloud-110325 dezelfde insteek als bij microsoft

De beste, gemakkelijkste en snelste manier om de veiligheid van je systeem significant te verbeteren is Microsoft Windows eraf halen en te vervangen door bv Linux.

Als je Windows erop laat staan dan moet je je eindeloos verdiepen in esoterische malware scanners, firewalls, etc. en na elke - vaak falende - update, alles opnieuw controleren op telemetrie- en andere omgevallen instellingen. En wachten, wachten en rebooten, heul veul rebooten...

Deze posting is gelocked. Reageren is niet meer mogelijk.