DNS Escrow.com gekaapt na phishingaanval op GoDaddy-medewerker

Een aanvaller is erin geslaagd de DNS-instellingen van Escow.com te wijzigen nadat hij succesvol een phishingaanval op een GoDaddy-medewerker had uitgevoerd. Escrow fungeert als derde partij bij transacties. Wanneer een koper en verkoper akkoord zijn betaalt de koper het gevraagde bedrag aan Escrow. De verkoper levert vervolgens de goederen aan de koper. Zodra die tevreden is krijgt de koper van Escrow zijn geld.

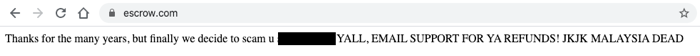

Escrow heeft de domeinnaam via registrar GoDaddy geregistreerd. De aanvaller wist via een phishingaanval toegang te krijgen tot het account van een GoDaddy-medewerker. Via dit account kon hij de DNS-instellingen van Escrow.com veranderen. Hierdoor wees Escrow.com tijdelijk naar een andere webserver, die onderstaande boodschap aan bezoekers liet zien, zo heeft het bedrijf in een verklaring aan klanten laten weten. Escrow benadrukt dat de eigen systemen niet zijn gecompromitteerd, maar het lek bij GoDaddy zat.

GoDaddy stelt in een verklaring tegenover DomainInvesting.com dat een medewerker het slachtoffer van een phishingaanval is geworden. Via het account van de medewerker werden de aanpassingen aan het domein van Escrow doorgevoerd. Naast Escrow had de GoDaddy-medewerker ook toegang tot de domeinen van vijf andere klanten. Welke partijen dit zijn en om hoeveel domeinen het gaat is niet bekendgemaakt.

"We hebben maatregelen op het gebied van technologie, processen en het onderwijzen van medewerkers genomen om dergelijke aanvallen in de toekomst te voorkomen", aldus GoDaddy. Escrow zal binnenkort meer details over de aanval geven. De aanvaller belde Escrow namelijk in de veronderstelling dat hij met GoDaddy te maken had. "Tijdens het incident heeft ons securityteam met de hacker aan de lijn gezeten. Meer dan een uur lang probeerde de hacker weer toegang tot het account te krijgen", aldus Matt Barrie, ceo van Escrow.

Aanvulling: zoals verwacht een bloedsnel en zonder check op legitieme eigenaar uitgegeven Let's Encrypt certificaat, zie https://crt.sh/?q=escrow.com (bron: https://krebsonsecurity.com/2020/03/phish-of-godaddy-employee-jeopardized-escrow-com-among-others/). Let's Authenticate first!

DV staat voor Domain Validated. Dat was hier wel degelijk het geval aangezien de DNS records aangepast waren. Er was dus wel degelijk sprake van eerst authenticeren. Al zullen we van mening verschillen over de waarde van DV certificaten t.o.v. EV certificaten.

Overigens heeft de phishingaanval niets te maken met het DV certificaat in dit geval. Die aanval ging namelijk over een website van GoDaddy, niet die van escrow.com

DV staat voor Domain Validated. Dat was hier wel degelijk het geval aangezien de DNS records aangepast waren. Er was dus wel degelijk sprake van eerst authenticeren. Al zullen we van mening verschillen over de waarde van DV certificaten t.o.v. EV certificaten.

Overigens heeft de phishingaanval niets te maken met het DV certificaat in dit geval. Die aanval ging namelijk over een website van GoDaddy, niet die van escrow.com

1) Buiten jouw schuld om kan jouw domeinnaam gekaapt worden, zelfs van een site met veel bezoekers en/of grote omzet.

2) De echte https://www.escrow.com/ heeft een OV certificaat waarin onder meer staat:

State / Province: New South Wales

Locality: Sydney

Organization: Freelancer Technology Pty Limited

Common Name: www.freelancer.com

----------

Subject Alt Names

[...]

DNS Name: www.escrow.com

[...]

Probleem 2): de meeste webbrowsers maken, zonder dat je ergens op klikt, geen enkel visueel onderscheid meer tussen DV-, OV- en EV-certificaten. In veel browsers moet je meerdere keren klikken om bovenstaande informatie te kunnen zien, en veel mensen weten niet hoe dat moet en/of nemen de moeite niet en/of kunnen die gegevens niet interpreteren en/of begrijpen niet dat er een probleem is als informatie over de organisatie ontbreekt (terwijl die wel aanwezig is op het legitieme certificaat van escrow.com).

3) Zo'n OV-certificaat krijg je niet in een paar seconden, en vaak laat je sporen achter als je zo'n certificaat aanvraagt en/of betaalt. Een Let's Encrypt certificaat is gratis (geen risico op follow the money) en verkrijg je in een oogwenk uitsluitend op basis van het feit dat je op dat moment de servers van Let's Encrypt ervan overtuigt dat een DNS lookup verwijst naar een IP-adres van een server waar jij beheertoegang tot hebt (dat een server van een ander kan zijn die jij gehacked hebt). M.a.w. zonder enige check of jij de legitieme eigenaar bent van die server en, belangrijker, of jij de legitieme eigenaar bent van die domeinnaam.

Een DV-certificaat is dus net zo onbetrouwbaar als DNS (en, for that matter, internetroutering - BGP dus). Doordat browsers geen visueel onderscheid maken tussen enerzijds DV- en certificaten waarbij voorafgaand aan de uitgifte op meer gecheckt wordt dan alleen DNS, leiden DV-certificaten tot een vals gevoel van veiligheid en faciliteren zij dit soort cybercrime.

De meeste webservers ondersteunen de Diffie-Hellman key agreement, en vanaf TLS v1.3 is dat zelfs verplicht (met DH komen client en server een symmetrische sessiesleutel overeen zonder dat een passieve afluisteraar die sleutel te zien krijgt). De enige functie van een https server-certificaat is dan nog het authenticeren van de server. Wat heb je daar in hemelsnaam aan als die authenticatie niet betrouwbaarder is dan DNS en/of BGP?

Deze posting is gelocked. Reageren is niet meer mogelijk.