RIVM en Rijksoverheid waren kwetsbaar voor e-mailspoofing

De domeinen Rijksoverheid.nl en RIVM.nl waren kwetsbaar voor e-mailspoofing omdat de mailstandaard DMARC niet goed was ingesteld. Daardoor hadden kwaadwillenden e-mails met als afzender rijksoverheid.nl of rivm.nl kunnen versturen zonder dat die zouden worden geblokkeerd, zo meldt RTL Nieuws.

DMARC staat voor Domain Message Authentication Reporting & Conformance (DMARC). Via DMARC kunnen organisaties beleid instellen hoe e-mailproviders moeten omgaan met e-mails waarvan niet kan worden vastgesteld dat ze van het betreffende afzenderdomein afkomstig zijn. "Hierdoor kunnen organisaties voorkomen dat anderen e-mails versturen namens het e-maildomein van de organisatie. Het gebruik van DMARC kan daarmee ingezet worden voor het verminderen en/of voorkomen van misbruik van de domeinnaam middels e-mail", aldus het Forum Standaardisatie.

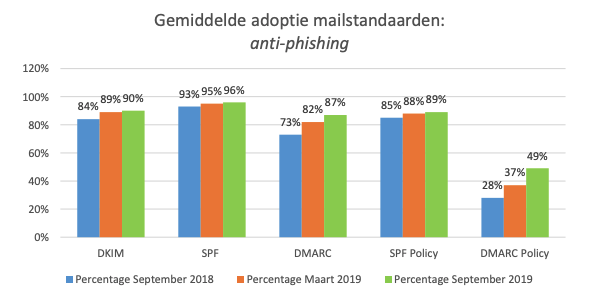

DMARC moet op alle overheidsdomeinnamen worden toegepast, ook op domeinen waarvan niet wordt gemaild, én op alle mailservers waarmee de overheid e-mail ontvangt, zo laat de organisatie verder weten. Eind vorig jaar werd echter duidelijk dat deze afspraak niet wordt nagekomen en de helft van de overheidsdomeinen kwetsbaar voor e-mailspoofing was. De problematiek is niet nieuw. In 2017 bleek dat kwaadwillenden e-mails hadden kunnen versturen die van Tweede Kamerleden afkomstig leken. Na te zijn gewaarschuwd is DMARC voor RIVM.nl en Rijksoverheid.nl goed ingesteld.

Een spoofer kan DMARC, voor zover ik weet, nog steeds omzeilen door twee afzenderdomeinen op te geven (zie https://www.security.nl/posting/618851/Bellingcat-journalisten+doelwit+van+phishingaanval+met+zeroday).

Daarnaast moet de ontvangende mailserver wel ingesteld zijn om correct met deze protocollen om te gaan, anders is de ontvanger niet beschermd. De meeste mensen hebben geen idee of hun ontvangende mailserver deze checks (goed) uitvoert.

Last but not least tonen veel mail clients het afzenderdomein niet, en als ze dat al doen, kijken mensen er vaak niet naar. Een e-mail van naam@rvim.nl of naam@Rijks0verheid.nl zal door veel gebruikers niet aan de hand van het afzenderdomein als fake worden gezien; geen van de protocollen SPF, DKIM en DMARC beschermt je tegen valse afzenderdomeinen.

Overigens zie ik geen SPF records voor rivm.nl. DMARC vereist dat ofwel SPF ofwel DKIM (of beide) kloppen. Zonder SPF moet DKIM dus kloppen voor "Identifier Alignment". Of rivm.nl DKIM records publiceert weet ik niet, want ik weet niet welke domain selector(s) zij gebruiken.

Overigens zie ik geen SPF records voor rivm.nl. DMARC vereist dat ofwel SPF ofwel DKIM (of beide) kloppen. Zonder SPF moet DKIM dus kloppen voor "Identifier Alignment". Of rivm.nl DKIM records publiceert weet ik niet, want ik weet niet welke domain selector(s) zij gebruiken.

Overigens komt bij mij mail voor dit domein binnen met sub noreply.rijksoverheid.nl, waarop wél SPF staat - en DKIM wordt gebruikt.

sturen het daar vandaan? Dat doet de overheid zelf ook bij iedere scheet die ze laten dus dat valt helemaal niet op.

in, en wellicht ook wel op andere plekken. Er zijn ook providers die je niet eens toelaten om zo'n mail te versturen.

Maar goed, waar het om gaat is: als iedereen per campagne een apart domein registreert dan werkt dit hele systeem niet.

Daarnaast heb je in een e-mail (normaal gesproken) ook een message From: afzenderadres, ook bekend als "header.from" (beschreven in https://tools.ietf.org/html/rfc5322). Naast dat dit mag afwijken van het envelop-afzenderadres, mag dit From: veld meerdere afzenderadressen bevatten; het optionele veld "Reply-To" trouwens ook. Het optionele "Sender:" veld mag maar één afzenderadres bevatten, maar wordt zelden gebruikt. Al deze e-mail adressen mogen onderling afwijken, en mogen afwijken van envelop-From.

Als voorbeeld de twee gebruikelijke en relevante regels in de laatste "nagelschimmeldodende spray" die ik ontving op één van mijn e-mail aliases:

[...]

From: "Margriet_Aarts" <margrietncjfwccaarts@hhsmile.co>

[...]

Deze spammers hebben het goed voor elkaar, want in de headers zie ik verder, tussen de bovenstaande twee regels (irrelevante regels laat ik weg):

Authentication-Results: xs4all.nl; spf=pass smtp.mailfrom=hhsmile.co;

dkim=pass header.i=margrietncjfwccaarts@hhsmile.co; dkim=pass

header.d=hhsmile.co; dmarc=pass header.from=hhsmile.co

Received: from madly.hhsmile.co (madly.mobil-leghuto.com [217.112.128.82])

[...]

DKIM-Signature: v=1; a=rsa-sha1; c=relaxed/relaxed; s=dkim; d=hhsmile.co;

[...]

DomainKey-Signature: a=rsa-sha1; c=nofws; q=dns; s=dkim; d=hhsmile.co;

[...]

Stel nu dat deze spammers een phishing mail zouden sturen als volgt:

[...]

From: "J. van Dissel" <J.vanDissel@rvim.nl>

[...]

Ik ben héél benieuwd hoeveel mailservers zo'n e-mail zouden weigeren... (de spammers/phishers hoeven hiervoor dus niet eens een "lijkt-op" domeinnaam te registreren).

Wellicht dat de malservers van Google en Microsoft dat toch doen (ik zie er geen redenen voor) - begrijp ik jou goed dat je dan iedereen aanraadt om een e-mail account bij een van hen te nemen, en voortaan niks anders meer te gebruiken? ;-)

Daarnaast heb je in een e-mail (normaal gesproken) ook een message From: afzenderadres, ook bekend als "header.from" (beschreven in https://tools.ietf.org/html/rfc5322). Naast dat dit mag afwijken van het envelop-afzenderadres, mag dit From: veld meerdere afzenderadressen bevatten; het optionele veld "Reply-To" trouwens ook. Het optionele "Sender:" veld mag maar één afzenderadres bevatten, maar wordt zelden gebruikt. Al deze e-mail adressen mogen onderling afwijken, en mogen afwijken van envelop-From.

Als voorbeeld de twee gebruikelijke en relevante regels in de laatste "nagelschimmeldodende spray" die ik ontving op één van mijn e-mail aliases:

[...]

From: "Margriet_Aarts" <margrietncjfwccaarts@hhsmile.co>

[...]

Deze spammers hebben het goed voor elkaar, want in de headers zie ik verder, tussen de bovenstaande twee regels (irrelevante regels laat ik weg):

Authentication-Results: xs4all.nl; spf=pass smtp.mailfrom=hhsmile.co;

dkim=pass header.i=margrietncjfwccaarts@hhsmile.co; dkim=pass

header.d=hhsmile.co; dmarc=pass header.from=hhsmile.co

Received: from madly.hhsmile.co (madly.mobil-leghuto.com [217.112.128.82])

[...]

DKIM-Signature: v=1; a=rsa-sha1; c=relaxed/relaxed; s=dkim; d=hhsmile.co;

[...]

DomainKey-Signature: a=rsa-sha1; c=nofws; q=dns; s=dkim; d=hhsmile.co;

[...]

Stel nu dat deze spammers een phishing mail zouden sturen als volgt:

[...]

From: "J. van Dissel" <J.vanDissel@rvim.nl>

[...]

Ik ben héél benieuwd hoeveel mailservers zo'n e-mail zouden weigeren... (de spammers/phishers hoeven hiervoor dus niet eens een "lijkt-op" domeinnaam te registreren).

Wellicht dat de malservers van Google en Microsoft dat toch doen (ik zie er geen redenen voor) - begrijp ik jou goed dat je dan iedereen aanraadt om een e-mail account bij een van hen te nemen, en voortaan niks anders meer te gebruiken? ;-)

E-mail providers zoals Google en Microsoft controleren inkomende e-mail niet op DKIM configuraties. Het zijn vaak de mailservers van bedrijven die extra controle uitvoeren om bijv. malware tegen te gaan.

Deze spammers hebben het goed voor elkaar, want in de headers zie ik verder, tussen de bovenstaande twee regels (irrelevante regels laat ik weg):

[

Hoho eerst even duidelijkheid: SPF/DKIM/DMARC is NIET bedoeld tegen spammen, en werkt daar ook niet tegen.

In ieder geval niet als de spammer "eerlijk" een eigen domein gebruikt als afzender.

Het zou hooguit iets kunnen doen tegen joe-jobben, dwz spammen met een afzender adres van iemand anders.

Ik geloof niet dat dat nog veel voorkomt. Dat zou kunnen komen door de invoering van die maatregelen, maar het zou

ook kunnen dat spammers dat niet meer doen omdat het tegenwoordig zo eenvoudig is om even een domeintje te

registreren voor je spamrun (of je spamrun uit te besteden aan iemand die dat al gedaan heeft).

SPF/DKIM/DMARC is bedoeld tegen phishing en gerelateerde zaken waarbij het van belang is om een mail te kunnen

sturen die afhankelijk lijkt te zijn van een bekende en als betrouwbaar veronderstelde afzender. Echter, om al hierboven

genoemde redenen is het belang hiervan betrekkelijk. Mailprogramma's van Microsoft verbergen het adres van de

afzender en laten alleen de naam zien, mensen weten niet wat het goede adres van de afzender is, en de afzenders

waar het om gaat verpesten het voor zichzelf door steeds van adres te veranderen. Daardoor hebben die maatregelen

nu net zo weinig nut als een certificaat heeft als stempel van betrouwbaarheid en veiligheid.

- Een ontvanger kan niet eenvoudig claimen dat een e-mail een andere inhoud (of ander subject/verzenddatum) had;

- Als, door automatische forwarding (via een server die geen SRS ondersteunt) SPF "kapot gaat", werkt DMARC nog steeds mits DKIM blijft kloppen.

Je houdt er geen malware mee tegen, zeker niet als die vanaf gecompromitteerde accounts wordt verzonden via servers die alles goed voor elkaar hebben, zoals door gehackte Outlook.com klanten (BEC = Business Email Compromise).

Samenvattend uit een reactie van mij van 4 jaar geleden onder https://security.nl/posting/463813:

- SPF specifieert IP-adressen die mogen mailen namens de domainname in envelope-From: (onzichtbaar voor ontvangers)

- DKIM = digitale handtekening gezet namens de domainname (onzichtbaar voor ontvangers) genoemd in de DKIM header

- DMARC checkt of domainname in From: ("zichtbaar" voor ontvangers) overeenkomt met SPF- en DKIM domainname.

Wat ik probeerde te laten zien is dat zo'n spammer redelijk eenvoudig een spoofer kan worden. Ik bedoel dat het achter "header-From:" (al dan niet) getoonde afzenderdomein:

- Ofwel identiek is aan het echte domein: het belangrijkste -zo niet enige- doel van DMARC (in combinatie met SPF en/of DKIM) is bevestigen of ontkennen dat een e-mail geautoriseerd is verzonden namens dat domein. Dit lijkt nu gefixed voor rivm.nl en rijksoverheid.nl (door een DMARC-specificatie-bug is spoofing vermoedelijk nog wel mogelijk door achter "header-From:" een tweede, afwijkend, afzenderdomeinen te specificeren);

- Ofwel lijkt op het echte domein (zoals in mijn voorbeeld): dan ben je afhankelijk van wat er voor dat lijkt-op-afzenderdomein aan DMARC en SPF en/of DKIM is geregeld.

In beide gevallen onder voorwaarde dat de ontvangende mailserver die protocollen correct afhandelt.

Daarnaast worden, vermoed ik, verreweg de meeste spams verzonden met spoofed afzender, waarvan de accounts in een deel van de gevallen echt bestaan. Ook als die niet bestaan leidt dat vaak tot "back-scatter" op onschuldige mailservers. SPF helpt inderdaad tegen spoofed afzenders in de SMTP-envelop, mits de targeted mailservers SPF respecteren. Tegen mensen die spam hebben ontvangen (d.w.z. dat DMARC dat niet heeft voorkomen bijv. omdat de ontvangende mailserver er niet op checkt) en een boze reply sturen aan de gespoofde afzender, helpt helemaal niets.

Microsoft ervaring heb ik niet, maar voor Google klopt dat niet. Als je DMARC controleert, moet je ook DKIM controleren. Een paar jaar geleden kon je in google webmail op de afzender klikken en dan zag je de DKIM resultaten. (blijkbaar snapte niemand dat en is die optie er weer uit gehaald).

Wat Google doet met de controle weet ik echter niet. (bouncen, spammap of niets).

Ziggo bounced de mail als DKIM niet klopt. Een paar jaar geleden forwarde ik een periodieke mailing van mijn mailserver naar een ziggo adres. Mijn mailserver haalt echter webbugs (1-pixel tracking plaatjes) uit inkomende mail. Blijkbaar doet hij dat ook bij geforwarde mail waardoor de DKIM ondertekening niet meer klopt. Die mailings werden nooit op mijn ziggo adres afgeleverd. In het log van mijn mailserver stond dat Ziggo deze mail weigerde.

Niet alleen anti-spam, maar had er wel veel mee te maken, dus het is niet helemaal onterecht.

De bedoeling van SPF was om spoofing tegen te gaan, hetgeen met name door spammers en phishers gebruikt werd. Dat spoofen (met name door die twee partijen) wilde men tegen gaan en daarom is het SPF record ontwikkeld.

Dus heel begrijpelijk en ook terecht dat men dit als anti-spam promoot want daarin lag ook grotendeels het het idee achter de ontwikkeling.

Het is deels mislukt omdat niet iedereen er aan wilde meewerken en teveel gebruik werd gemaakt van niet strikte SPF regels, dus ~all i.p.v. -all. Het lijkt weer aan populariteit te winnen.

Dezelfde grap doet zich voor met DKIM, daar doet ook niet iedereen aan mee.

Nu wordt er nog weinig gespoofed door spammers, maar het komt nog degelijk wel voor.

Echter het boeit allemaal niet zoveel omdat ook spammers netjes een SPF en DKIM aanmaken en klaar.

Ook in die tijd waren er al veel grote e-mail providers die in een front-end mailserver elke binnenkomende mail "aanpakten" en de verbinding verbraken, om vervolgens (tijdrovend, gequeued) op spam en malware te checken - waarna de mail aan de mailbox van de geadresseerde werd toegevoegd - mits die geadresseerde bestond en de mailbox niet te groot was. Bij welk probleem dan ook (inclusief vermeende spam of malware, toen hield men zich nog aan de regel dat mail niet mocht kwijtraken) werd er een NDR teruggestuurd naar (meestal) envelope-From.

Gevolg: bij mails waarin spammers envelope-From vervalsten, werden NDR's "teruggestuurd" naar een mailserver die helemaal niet de afzender was. Voordat SPF bestond beheerde ik een mailservertje die zo soms meer dan 1 NDR per seconde ontving, waarvan een deel in bestaande gebruiker-mailboxen terechtkwam (je kon dan, na het weekend, zomaar honderden NDR's in je mailbox aantreffen).

Met SPF wilde de bedenker dat, zo snel mogelijk na het opzetten van een verbinding - namelijk na ontvangst van envelope-From, de ontvangende mailserver kon checken of die Sender Permitted From het gebruikte IP-adres is. Meng Weng Wong was zich er hoogstwaarschijnlijk van bewust dat SPF niet tegen spoofen van "header-from" zou helpen, maar dat was dan ook niet zijn doel.

Later hebben idioten SPF mooier gemaakt dan het was, o.a. door het om te dopen in Sender Policy Framework en te claimen dat het spam zou bestrijden.

Als iets niet gaat werken zoals geadverteerd neem ik geen blad voor mijn mond. Niet in 2005 (in https://www.security.nl/posting/10403/Waarom+SPF+en+FairUCE+op+termijn+geen+spam+bestrijden) en ook nu niet (zoals in https://www.security.nl/posting/651346/Corona+app+kan+niet+werken).

Deze posting is gelocked. Reageren is niet meer mogelijk.