Zoom-lek liet gebruikers in wachtkamer met meetings meekijken

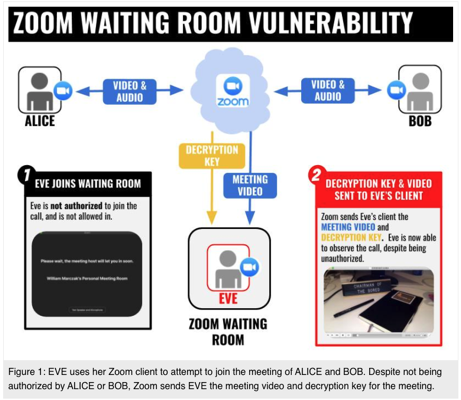

Een beveiligingslek in videoconferentiesoftware Zoom maakte het mogelijk voor gebruikers die nog niet tot een meeting waren toegelaten om toch mee te kijken. Zoom biedt een "wachtkamer", waar alle personen die aan een meeting willen deelnemen worden opgevangen. De host van de meeting kan vervolgens personen in de wachtkamer toegang tot de meeting geven. Dit moet voorkomen er direct toegang tot de meeting wordt verkregen

De Zoom-servers bleken automatisch een live videostream van de meeting, alsmede de decryptiesleutel van de meeting, naar alle gebruikers in de wachtkamer te sturen. Die zouden zo met de meeting kunnen meekijken, ook al had de host hier geen toestemming voor gegeven. Zoom raadt het gebruik van de wachtkamer juist aan om misbruik zoals Zoom-bombing tegen te gaan. De audiostream van de meeting werd niet meegestuurd naar personen in de wachtkamer.

Onderzoekers van Citizen Lab, een laboratorium dat onderdeel van de Universiteit van Toronto is, ontdekten de kwetsbaarheid en rapporteerden die begin april aan Zoom. Op 7 april voerde Zoom een beveiligingsupdate aan de eigen servers door, waardoor de kwetsbaarheid is verholpen. Daarop heeft Citizen Lab de details van het beveiligingslek nu openbaar gemaakt.

Eerder publiceerde Citizen Lab al een uitgebreid rapport over allerlei problemen met Zoom, waaronder de gebruikte encryptie en het feit dat encryptiesleutels van niet-Chinese gebruikers naar Chinese servers werden gestuurd. Daarnaast blijkt dat Zoom, een Amerikaans bedrijf, drie Chinese bedrijven van zo'n 700 medewerkers bezit, die worden betaald voor het ontwikkelen van de Zoom-software. Zoom is inmiddels gestopt met het gebruik van Chinese servers voor niet-Chinese gebruikers. Daarnaast zegt het bedrijf end-to-end encryptie te zullen implementeren, maar dit kan nog maanden duren.

https://www.ad.nl/zoetermeer/porno-in-beeld-tijdens-digitale-les-op-erasmus-college-lerares-in-tranen~accdc7d2/

Deze posting is gelocked. Reageren is niet meer mogelijk.