NSA en ASD geven advies voor het voorkomen en detecteren van webshells

De Amerikaanse geheime dienst NSA en de Australische inlichtingendienst ASD hebben beveiligingsadvies uitgebracht om webshells mee te voorkomen en detecteren. Een webshell is kwaadaardige code die vaak in programmeertalen zoals ASP, PHP en JSP is geschreven en door aanvallers op webservers wordt geplaatst.

Via de webshell kan een aanvaller de server op afstand benaderen en allerlei code en commando's uitvoeren. Zo is het mogelijk om data van de webserver te stelen of de server als springplank voor verdere aanvallen tegen de aangevallen organisatie te gebruiken. Volgens beide diensten maken aanvallers steeds vaker gebruik van webshells om toegang tot gecompromitteerde netwerken te krijgen.

Het verkeer van en naar de webshell lijkt vaak op legitiem netwerkverkeer, waardoor organisaties de malware niet opmerken. Daarnaast is de webshell zelf ook lastig te detecteren. De NSA en ASD wijzen ook op een andere misvatting dat alleen met internet verbonden servers een doelwit van webshells zijn. Ook servers die niet direct met internet zijn verbonden worden geregeld door aanvallers van webshells voorzien. "Interne webapplicaties zijn vaak door achterlopend patchmanagement of losse beveiligingseisen kwetsbaarder om te worden gecompromitteerd", aldus de beide diensten.

Om webshells te voorkomen is het daarom belangrijk dat beveiligingsupdates tijdig worden geïnstalleerd. Ook wordt aangeraden om webapplicaties zo min mogelijk rechten te geven, de integriteit van bestanden te monitoren, netwerkscheiding toe te passen en webservers te hardenen. Aangezien webshells het volgens de NSA en ASD voornamelijk hebben voorzien op bestaande webapplicaties en bestaande bestanden aanpassen of nieuwe bestanden toevoegen, is de beste detectiemethode het vergelijken van een "known-good" versie tegen de productieversie, aldus het advies.

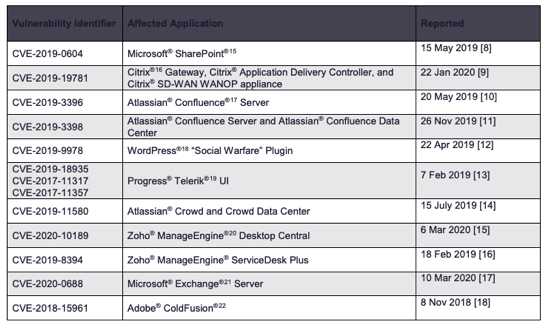

Het beveiligingsadvies bevat verder scripts om deze vergelijking uit te voeren, alsmede Splunk queries voor het detecteren van verdachte uri's in webverkeer, Snort rules voor de detectie van webshells en scripts om IIS-logs en Apache-logs te analyseren, alsmede manieren om afwijkende processen te vinden. Afsluitend wordt er een overzicht gegeven van kwetsbaarheden waar aanvallers vaak gebruik van maken voor de installatie van webshells (pdf).

Deze posting is gelocked. Reageren is niet meer mogelijk.