Zeven vragen en antwoorden over de grote aanval op Twitter

Het zal weinig mensen ontgaan zijn, de grote aanval op Twitter waardoor woensdagavond Nederlandse tijd opeens allerlei Twitteraccounts van grote bedrijven en bekendheden met miljoenen volgers werden overgenomen. Maar wat waren de aanvallers eigenlijk van plan? Hoe kwamen ze binnen en wie zit erachter de aanval? Dat zijn enkele vragen die we in dit artikel voor zover mogelijk proberen te beantwoorden.

Hoeveel en welke accounts werden door de aanvallers overgenomen?

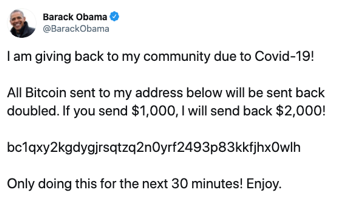

Dat er sprake van een grote aanval was werd duidelijk toen opeens accounts van onder andere Bill Gates, Elon Musk en Jeff Bezos lieten weten dat wie een bedrag aan een opgegeven bitcoin-adres overmaakte, het dubbele bedrag zou terugkrijgen. In tegenstelling tot verschillende accountkapingen in het verleden, waarbij het aanvallers lukte om één account over te nemen, ging het nu om tientallen accounts.

Volgens Twitter waren 130 Twitteraccounts het doelwit van de aanval en zijn voor 45 accounts wachtwoordresets uitgevoerd. In naam van deze accounts konden de aanvallers hun malafide tweets versturen. Het ging onder andere om accounts van de Amerikaanse presidentskandidaat Joe Biden, Bill Gates, Elon Musk, Jeff Bezos, Mike Bloomberg, Kanye West, Barack Obama, Wiz Khalifa, Warren Buffet, Kim Kardashian, Floyd Mayweather, Benjamin Netanyahu, Changpeng Zhao, Charlie Lee, Uber, Cash App, Apple en cryptobeurzen/crypto-gerelateerde accounts van Bitfinex, Binance, Gemini, Bitcoin, Coinbase, CoinDesk en Ripple.

Hoe wisten de aanvallers binnen te komen?

In plaats van het compromitteren van een gebruiker waren de accounts via de interne systemen van Twitter overgenomen. Exacte details over hoe de aanvallers toegang tot de interne systemen wisten te krijgen zijn nog niet door Twitter geven. Kort na de aanval sprak het bedrijf over een social engineering-aanval tegen medewerkers die toegang tot interne systemen en tools hebben. Dit werd herhaald in een uitgebreidere uitleg over de aanval. Via social engineering zouden de aanvallers inloggegevens van een "klein aantal" medewerkers hebben weten te bemachtigen.

Via deze inloggegevens kregen ze toegang tot interne tools die normaliter alleen toegankelijk zijn voor de helpdesk van Twitter. Helpdeskmedewerkers kunnen via deze tools gebruikers helpen die problemen met hun account hebben. Sommige bronnen lieten aan Vice Magazine weten dat de aanvallers een Twittermedewerker hadden betaald om toegang tot het interne systeem te krijgen, maar dat is niet door Twitter bevestigd.

Eén van de accounts waar de aanvallers geen toegang toe kregen was het account van de Amerikaanse president Donald Trump. The New York Times meldde op basis van bronnen dat het account van Trump vanwege incidenten uit het verleden extra is beveiligd. Zo besloot een Twittermedewerker in 2017 het account van de Amerikaanse president te verwijderen.

Het is inmiddels duidelijk dat de aanvallers nadat ze toegang tot de interne tools hadden gekregen eerst de e-mailadressen van de accounts wijzigden en vervolgens de tweefactorauthenticatie van het account uitschakelden. Zo konden ze een wachtwoordreset aanvragen die naar het nieuw ingestelde e-mailadres ging.

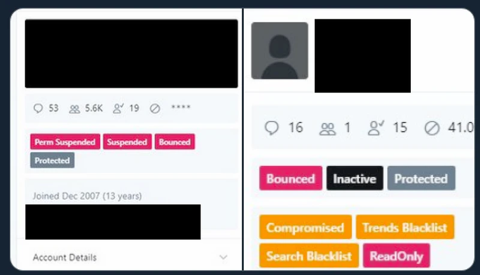

Vice Magazine deelde een screenshot van de vermeende beheertool waar de aanvallers toegang toe wisten te krijgen. De knoppen "Trends Blacklist" en "Search Blacklist" zorgden voor de nodige vragen bij Twitteraars. Twitter stelt in een reactie dat het zoekresultaten filtert op de kwaliteit van accounts en tweets en dat materiaal dat voor een slechte zoekervaring kan zorgen automatisch uit de zoekresultaten wordt verwijderd. Verschillende gebruikers vragen zich echter af waarom er knoppen zijn die suggereren dat dit ook handmatig kan worden gedaan. Twee jaar geleden bleek dat Twitter 600.000 accounts, naar eigen zeggen door een bug, "oneerlijk had gefilterd", waardoor die niet in de auto-complete en zoekresultaten verschenen.

Wie zit erachter de aanval?

Er is nog niemand voor het uitvoeren van de aanval aangehouden. The New York Times sprak met vier jongeren die claimen bij de aanval betrokken te zijn geweest. It-journalist Brian Krebs schreef over een 21-jarige man uit het Verenigd Koninkrijk die een aandeel in de aanval zou hebben gehad. Volgens Krebs is de aanval het werk van individuen die zich bezighouden met het kapen van socialmedia-accounts via sim-swapping.

Bij sim-swapping belt een oplichter de provider van het slachtoffer op en overtuigt een medewerker om het mobiele nummer over te zetten naar een andere simkaart, die reeds in het bezit is van de oplichter. Zodoende kan de oplichter toegang tot allerlei accounts van het slachtoffer krijgen.

Wat was het doel van de aanvallers?

Het uitvoeren van de bitcoin-scam, waarbij internetgebruikers werden misleid om bitcoin naar een opgegeven bitcoin-adres over te maken, lijkt het voornaamste doel van de aanvallers te zijn geweest. De tientallen overgenomen accounts lieten allemaal weten dat ze iets aan hun volgers wilden teruggeven. Wie een bedrag in bitcoin overmaakte zou het dubbele bedrag terugkrijgen.

Van acht accounts werd ook de accountdata gedownload. Twitter biedt gebruikers een "Your Twitter Data" tool die accounteigenaren een overzicht geeft van hun Twitteraccountgegevens en activiteit op de dienst, waaronder ook privéberichten, ingelogde locaties, e-mailadressen, telefoonnummers en andere informatie. Om welke acht accounts het gaat is niet bekendgemaakt. Het zou in ieder geval niet om geverifieerde accounts gaan. Buiten het gebruik van de downloadtool om konden de aanvallers via de interne Twitter-supporttools van alle aangevallen accounts de e-mailadressen en telefoonnummers bekijken.

Daarnaast stelde Twitter dat de aanvallers hebben geprobeerd om een aantal Twitteraccounts te verkopen. Met name korte Twitternamen zijn veel waard.

Is het nodig om het Twitterwachtwoord te resetten?

Twitter laat weten dat de aanvallers geen toegang tot accountwachtwoorden hebben verkregen, aangezien die niet zichtbaar via de interne supporttools zijn. Volgens de microbloggingdienst is er dan ook geen reden om het Twitterwachtwoord te wijzigen. Naar aanleiding van het incident besloten meerdere gebruikers om hun wachtwoord te resetten, waarna hun account echter werd vergrendeld. Twitter had uit voorzorg besloten om alle accounts waarvan recentelijk het wachtwoord was gewijzigd te vergrendelen.

Wat is de schade van de aanval?

Het bitcoin-adres dat in de malafide tweets werd genoemd heeft in totaal 12,86 bitcoin ontvangen, wat 103.000 euro is. Het is onduidelijk of dit geld alleen van slachtoffers afkomstig is, of dat de aanvallers zelf ook bitcoin over hebben gemaakt om de scam legitiem te laten lijken.

Daarnaast hebben 130 accounteigenaren met een datalek te maken gekregen, aangezien de aanvallers hun e-mailadres en telefoonnummer hebben kunnen inzien en er van acht gebruikers ook data is gedownload. Verder werden accounts van een onbekend aantal gebruikers ten onrechte vergrendeld.

Verder nam Twitter de beslissing om alle geverifieerde Twitteraccounts niet meer te laten tweeten. Een maatregel die iets meer dan twee uur duurde.

De aanval heeft Twitter in grote verlegenheid gebracht, aangezien de aanval vooralsnog lijkt te zijn uitgevoerd door een groep jongeren, en niet bijvoorbeeld door een inlichtingendienst of andere partij die veel meer kwaad in de zin zou hebben. Zo zorgde een neptweet van persbureau AP in 2013 over een explosie in het Witte Huis nog voor een daling van de beurskoersen. De dag na de aanval op Twitter daalde het aandeel van de microbloggingdienst, maar dat is inmiddels weer nagenoeg hersteld. Experts zijn het erover eens dat de aanvallers met hun toegang tot de Twitteraccounts in kwestie veel meer schade hadden kunnen aanrichten dan nu het geval is.

Hoe nu verder?

Twitter heeft aangekondigd dat het naar aanleiding van de aanval de systemen verder gaat beveiligen, maar specifieke details zijn niet gegeven. Wel wordt de toegang tot interne systemen en tools beperkt. Tevens zal al het Twitterpersoneel worden getraind om social engineering te herkennen, als aanvulling op de phishingtrainingen die al worden gegeven. Ook werkt Twitter samen met opsporingsdiensten om de daders op te sporen.

Verschillende partijen, waaronder de Amerikaanse senator Ron Wyden en burgerrechtenbeweging EFF hebben Twitter opgeroepen om privéberichten end-tot-end te versleutelen, aangezien dat nu niet het geval is. Daardoor zijn ze ook onversleuteld in gedownloade Twitterdata terug te vinden, alsmede toegankelijk voor opsporingsdiensten, aldus de EFF. Ondanks de kritiek prijst de burgerrechtenbeweging Twitter voor de openheid over het incident. Twitter heeft de afgelopen dagen via de eigen kanalen steeds updates en informatie over de aanval gegeven.

en is het in de gaten houden van burgers belangrijker dan hun persoonlijke privacy maar ook hun veiligheid.

Als niemand van goede versleuteling gebruik kan maken, hebben alleen onwettigen en criminelen goede versleuteling.

Zo simpel ligt dat.

Leg dat maar eens uit aan senatoren die encryptie willen doorbreken. Iets dat technisch niet eens mogelijk is, dus "met twee maten willen gaan meten". Ergo een prima versleuteling voor de grote belanghebbers en overheid en een luizige encryptie voor de rest van de globale bewoners. Je krijgt het ze ook niet uitgelegd, dat het het vierkant maken van een cirkel betreft. Of allemaal veilig of niemand veilig. United we stand and disunited we fall. Ja, zo is het wel, meneer Ferd, Waarom is men toch zo bang voor de goed geinformeerde burger?

#sockpuppet

#sockpuppet

Wat heeft e2e encryptie in dit geval voor zin ?

Als je alleen de webinterface gebruikt betekent dat de key alleen in de browser of de server (twitter) kan worden opgeslagen.

zeer waarschijnlijk is dat dus de server.

Dus als je het wachtwoord van het accout hebt, heb je dus ook automatisch toegang tot de sleutel of in ieder geval de niet-versleutelde Private Messages.

en is het in de gaten houden van burgers belangrijker dan hun persoonlijke privacy maar ook hun veiligheid.

Als niemand van goede versleuteling gebruik kan maken, hebben alleen onwettigen en criminelen goede versleuteling.

Zo simpel ligt dat.

Leg dat maar eens uit aan senatoren die encryptie willen doorbreken. Iets dat technisch niet eens mogelijk is, dus "met twee maten willen gaan meten". Ergo een prima versleuteling voor de grote belanghebbers en overheid en een luizige encryptie voor de rest van de globale bewoners. Je krijgt het ze ook niet uitgelegd, dat het het vierkant maken van een cirkel betreft. Of allemaal veilig of niemand veilig. United we stand and disunited we fall. Ja, zo is het wel, meneer Ferd, Waarom is men toch zo bang voor de goed geinformeerde burger?

#sockpuppet

Het is divided we fall. Maar in het electronische brein (avatar AI) ben je juist united. Nou ja het is een soort competitie. De OSS heeft goeie leerjongens binnengehaald. Straks dus voor iedereeen tegen wil en eer. Onnozele burgers gaan weer in plastic jesus geloven!

Deze posting is gelocked. Reageren is niet meer mogelijk.