Onderzoek: 100.000 Nederlandse systemen bereikbaar via RDP

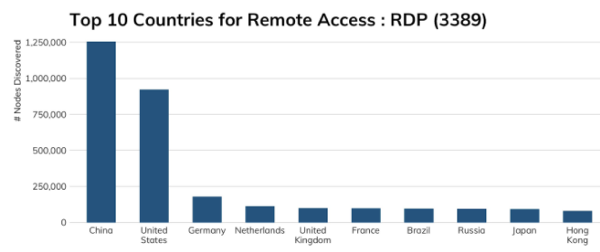

Iets meer dan 100.000 systemen in Nederland zijn via het Remote Desktop Protocol (RDP) van Microsoft bereikbaar, waarmee Nederland wat betreft RDP-gebruik wereldwijd op de vierde plek staat. Dat stelt securitybedrijf Rapid7 op basis van een internetbrede scan op poort 3389, waar RDP gebruik van maakt.

Via RDP is het mogelijk om op afstand op systemen in te loggen. Het wordt onder andere voor systeembeheer gebruikt. Wereldwijd werden er vier miljoen RPD-systemen aangetroffen, waarvan een kwart in China. Hierna volgen de Verenigde Staten en Duitsland. Drie jaar geleden voerde Rapid7 een zelfde onderzoek uit, toen ging het nog om meer dan 4,1 miljoen RDP-systemen, waarvan ruim 114.00 in Nederland.

Bij het gebruik van RDP wordt aangeraden om Network Level Authentication (NLA) in stellen. NLA zorgt ervoor dat de gebruiker zichzelf eerst moet authenticeren voordat een sessie met het remote systeem wordt opgezet. Dit moet onder andere misbruik van RDP-kwetsbaarheden door bijvoorbeeld een worm tegengaan. De meeste RDP-systemen die Rapid7 ontdekte waren zo ingesteld dat er van NLA gebruik wordt gemaakt. Wat NLA-gebruik betreft staat Nederland op een tweede plek in het landenoverzicht.

Organisaties die van het Remote Desktop Protocol gebruikmaken wordt verder aangeraden om een vpn voor het opzetten van de RDP-verbinding te gebruiken. "Wanneer je RDP direct aan het internet hangt, overweeg dit dan alleen te doen wanneer nodig en zorg ervoor dat alle RDP-systemen zijn gepatcht en RDP zo veilig mogelijk is geconfigureerd, ondersteund door multifactorauthenticatie", zegt onderzoeker Tod Beardsley.

Het Nationaal Cyber Security Centrum (NCSC) van het ministerie van Justitie en Veiligheid kwam twee jaar geleden met beveiligingsadvies voor RDP-systemen, waarbij ook het gebruik van een vpn werd aangeraden. Tevens adviseerde het NCSC om netwerken te segmenteren, een maximale loginduur voor RDP-sessies in stellen, het instellen van een andere poort dan de standaardpoort 3389 voor het RDP-protocol, het gebruik van sterke wachtwoorden en bijvoorbeeld tweefactorauthenticatie en het inventariseren of het gebruik van RDP echt nodig is.

Even een poortje invullen op een scanner en de volgende resultaten:

United States 1,516,371

China 1,040,998

Germany 175,400

Netherlands 116,297

United Kingdom 113,021

Even een poortje invullen op een scanner en de volgende resultaten:

United States 1,516,371

China 1,040,998

Germany 175,400

Netherlands 116,297

United Kingdom 113,021

Server correcte encryptie instellen en een correct certificaat (een trusted CA) instellen, dan werkt het wel. Dan krijg je ook geen melding over certificaat meer.

Deze posting is gelocked. Reageren is niet meer mogelijk.