Aanvaller steelt scripts, scanners en tools securitybedrijf FireEye

Een aanvaller heeft ingebroken op de systemen van securitybedrijf FireEye en zo scripts, scanners en tools van het bedrijf kunnen stelen, zo heeft FireEye zelf in een blogposting bekendgemaakt. Het gaat om tools die FireEye gebruikt voor het testen van de beveiliging van klanten, zoals scripts voor het automatisch verkennen van netwerken tot exploitatie-frameworks die op CobaltStrike en Metasploit lijken.

Er zijn bij de aanval geen zeroday-exploits of onbekende technieken buitgemaakt. Volgens FireEye zal de diefstal de aanvaller in kwestie dan ook niet veel helpen. Kevin Mandia, ceo van FireEye, stelt dat de aanvaller als primair doel naar informatie over bepaalde overheidsklanten zocht. Er zijn echter geen aanwijzingen gevonden dat er ook data van systemen waarop klantgegevens staan is buitgemaakt.

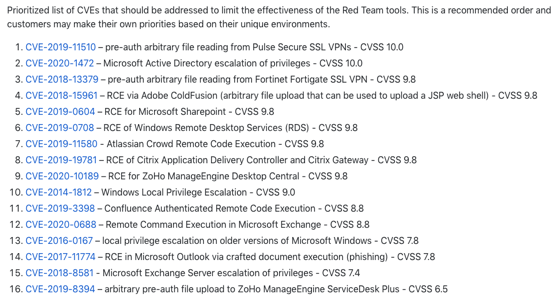

Om misbruik van de gestolen tools te voorkomen heeft het securitybedrijf verschillende rules en signatures voor programma's als Snort, Yara en ClamAV beschikbaar gesteld waarmee de scripts, scanners en frameworks zijn te detecteren. Tevens heeft FireEye een lijst gepubliceerd van kwetsbaarheden waar de gestolen tools onder andere gebruik van maken. Het gaat met name om beveiligingslekken die uit 2018 en 2019 stammen.

Hoe de tools konden worden gestolen laat FireEye niet weten. Het bedrijf spreekt van een "zeer geraffineerde" door een staat gesponsorde aanvaller die een combinatie van nog nooit eerder vertoonde technieken gebruikte, maar details worden verder niet gegeven.

berichtgeving NOS tech, gepubliceerd om 02:06 uur 's nachts

https://nos.nl/artikel/2359876-prestigieus-amerikaans-cyberbeveiligingsbedrijf-slachtoffer-hack.html

FireEye, a Top Cybersecurity Firm, Says It Was Hacked by a Nation-State

https://www.nytimes.com/2020/12/08/technology/fireeye-hacked-russians.html

Een loodgieter heeft ook wel eens lekkage..

Als dit waar is zou het kunnen dat bijvoorbeeld de NSA een backdoor had in bepaalde software.

Onzin. Voor hetzelfde geld maakte de aanvaller gebruik van een verzameling 0-day exploits. Daar ben je nauwelijks tegen gewapend, zeker als je met state actors te maken hebt. En daarnaast: 100% veiligheid bestaat niet, dan zou iedereen nou toch wel moeten weten. Typisch gevalletje "de beste stuurlui staan aan wal".

Niks novel techniques. Het als securitybedrijf toegeven dat je je eigen zaakjes niet voor elkaar hebt, dat is hier het probleem.

#nofurthercomment

Waar ik een bedrijf op beoordeel is: hoe snel heb je door dat je gehackt bent, hoe snel en adequaat reageer je daar op, en hoeveel openheid van zaken geef je. In dit geval had FireEye wat meer openheid kunnen geven over hoe en precies wanneer die aanval heeft plaatsgevonden, maar ze nemen overduidelijk hun maatschappelijke verantwoordelijkheid en gooien in feite een enorme set bedrijfsgeheimen het publieke domein in om te helpen de impact van die aanval voor de maatschappij te verminderen.

Ik vind het echt om te janken dat men hier kennelijk denkt dat een security-bedrijf niet gehackt zou moeten kunnen worden.

Niks novel techniques. Het als securitybedrijf toegeven dat je je eigen zaakjes niet voor elkaar hebt, dat is hier het probleem.

#nofurthercomment

Want dat je Microsoft-producten gebruikt, dat betekent dat je je zaakjes niet op orde hebt? Manmanman...

Wat een onzin opmerking. Als je Microsoft producten gebruikt zijn de zaakjes niet op orde. ben zeker geen Microsoft fan-boy. Maar dat zijn echt opmerkingen daar gaan me haren recht van overeind staan. Iets zeggen zonder onderbouwing.

Unix/Linux zitten ook tal van lekken in of andere OS`n. Daarnaast heeft dit er vaak nog geen eens mee te maken. Als je onderbouwing hebt waarom je dan geen Microsoft producten moet gebruiken en die zijn ook gedegen. Prima. maar kom niet met zoiets aan.

Ik vermoed dat deze hack van een iets andere (geavanceerde) aard is, dan de hack van zeg gemeente Hof van Twente of Veiligheidsregio Noord-Oost Gelderland.

Wordt je dan toch gehackt, dan moet het 'dus' wel een "geavanceerde" attack zijn (APT), of een natie-staat.

In het laatste geval krijgen dan de Russianen de schuld.

Kortom, men kan er niets aan doen.

Blijkt dan vaak na een aantal dagen dat de R's er niets mee te maken hadden.

En dat de oorzaak ligt bij iets heel simpels.

Maar dat is wel tamelijk ernstig allemaal.. Het zal je maar overkomen.

Oordelen kan iedereen.. dat is altijd de makkelijke weg, DUs ik ben benieuwd wat er precies gebeurt is..wellicht kan het ons ook overkomen.

Maar ja ze waren dus via internet benaderbaar. die tooling. NIET ECHT HANDIG.

https://twitter.com/peterkruse/status/1337028534875942912?s=08

Als FireEye zo'n waarscjuwing zelf al negeert (buiten het zelf niet te herkennen...

Deze posting is gelocked. Reageren is niet meer mogelijk.