Overheid heeft e-mailbeveiliging nog altijd niet overal op orde

De overheid heeft de e-mailbeveiliging voor haar domeinen nog altijd niet overal op orde. Daardoor kunnen criminelen namens 34 procent van de belangrijkste e-maildomeinen van de overheid vervalste e-mails versturen. Dat meldt het Forum Standaardisatie op basis van eigen onderzoek.

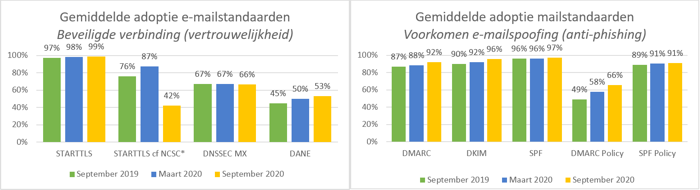

Binnen de overheid zijn afspraken gemaakt om verschillende e-mailbeveiligingsstandaarden uit te rollen, de zogeheten streefbeeldafspraken. Alle overheden moesten vorig jaar in ieder geval voor e-mail SPF en DMARC juist hebben ingesteld. Via DMARC kan worden ingesteld wat de mailserver moet doen als die een verdachte e-mail ontvangt.

"Het gevolg van een onvoldoende strikte DMARC-configuratie is dat phishingmails namens de achterblijvende overheidsorganisaties (inclusief die van bewindspersonen) daardoor nog steeds bij burgers en bedrijven aan kunnen komen", aldus het Forum Standaardisatie.

DMARC staat sinds 2015 op de lijst verplichte standaarden voor overheidsorganisaties. De standaard had vóór eind 2019 bij alle overheidsorganisaties strikt moeten zijn toegepast. Volgens het Forum kunnen overheidsorganisaties die hun DMARC-configuratie nog niet op orde hebben inmiddels van achterstallig onderhoud spreken en lopen daarmee onnodig risico.

DANE

Een andere standaard die al geïmplementeerd had moeten zijn en dat niet is, is DANE. Het DANE-protocol zorgt ervoor dat STARTTLS wordt afgedwongen. Dit is een uitbreiding voor smtp die een beveiligde verbinding tussen de verzendende en ontvangende mailserver opzet. In september was dit bij 53 procent van de onderzochte overheidsdomeinen ingesteld. "Het achterblijven van DANE blijft zorgwekkend, omdat dit overheidsmail die niet voldoet onnodig kwetsbaar maakt voor afluisteren", zo stelt het Forum Standaardisatie.

STARTTLS

Ook blijkt dat veel overheidsinstanties achterlopen met het instellen van STARTTLS conform de richtlijnen van het Nationaal Cyber Security Centrum (NCSC). Net zoals bij HTTPS kan er bij STARTTLS gebruik worden gemaakt van verschillende versies van het TLS-protocol en verschillende versleutelingsstandaarden.

Het is daarbij belangrijk om de juiste combinaties te gebruiken en regelmatig te controleren of de gebruikte instellingen nog veilig zijn. Het NCSC heeft hier aanbevelingen over gepubliceerd. Het was de streefbeeldafspraak om hier voor 2020 aan te voldoen, maar in september was dit pas bij 42 procent van onderzochte domeinen het geval.

Het Forum Standaardisatie onderzoekt twee keer per jaar zo'n 550 primaire internetdomeinen van de overheid en kijkt dan of er aan informatieveiligheidsstandaarden wordt voldaan.

eind 2017: HTTPS, DNSSEC, SPF, DKIM en DMARC

eind 2018: HSTS, HTTPS volgens NCSC

eind 2019: STARTTLS, DANE

eind 2021: IPv6

Ik denk dat we nu wel mogen concluderen dat de overheid de beveiliging echt niet op orde heeft. Kwestie van tijd tot iemand met een onversleutelde mail in de hand een schadevergoeding gaat eisen, wat kan onder de AVG omdat de persoonsgegevens niet goed beschermd zijn geweest.

Al die boetes die de regering zelf had moeten krijgen : in een grote pot,

die eind van het jaar over alle burgers uitbetaald word,

dat lijkt mij wel een goed idee.

Dan zijn alle burgers heel snel rijk als in een olie-staat,

Hoe bijv. een grote organisatie als Rijkswaterstaat (met rws.nl) met zoiets simpels als het ontbreken van een SPF wegkomt, snap ik niet.

Het meest bedroevende was dat in de organisatie elk initiatief -- om de boel te verbeteren -- werd genegeerd.

Ter illustratie: met een goedbedoeld en groot inzicht stelde ik een project voor aan de Innovatie Manager, maar zij/hij had geen tijd want hij/zij was bezig om een taart te bestellen voor hem/haar dochtertje op de website van de HEMA. No kidding!

Parels voor de zwijnen.

GA JE IT OMGEVING EENS FIXEN <3.

- RAMLETHAL

Ik zie op sommige punten goede (>90%) compliance, op andere punten kan en moet het beter. Maar na deze meting kan er een gerichte aanpak komen.

Ter illustratie: met een goedbedoeld en groot inzicht stelde ik een project voor aan de Innovatie Manager, maar zij/hij had geen tijd want hij/zij was bezig om een taart te bestellen voor hem/haar dochtertje op de website van de HEMA. No kidding!

moet doen en natuurlijk al helemaal niet bij de HEMA? Want daar is ICT-technisch alles fout mee?

Die hebben zelden een domein waar een mailserver achter hangt.

In aantallen domeinnamen zal het mkb de grote overhand hebben. En die hebben het zelden voor elkaar. Mijn eigen ervaring omdat wij vooral klanten hebben onder mkb-ers met minder dan 20 werknemers en ik daar vaak onregelmatigheden zie bij het mailverkeer.

Maar ook een groot techniekbedrijf als bmw heeft al twee jaar een syntaxfout in hun spf record staan die hier steeds een 'permerror' geeft. Mailservers behandelen dit als het niet hebben van een spf record . (Mail uit domein info.bmw.nl)

Ter illustratie: met een goedbedoeld en groot inzicht stelde ik een project voor aan de Innovatie Manager, maar zij/hij had geen tijd want hij/zij was bezig om een taart te bestellen voor hem/haar dochtertje op de website van de HEMA. No kidding!

moet doen en natuurlijk al helemaal niet bij de HEMA? Want daar is ICT-technisch alles fout mee?

Ik vond dat niet professioneel om dit tijdens werktijd te doen, maar goed.

Na die situatie liep ik 15-20 minuten later opnieuw binnen met hetzelfde voorstel, en hij/zij was nog steeds bezig een taart te bestellen. Vervolgens stelde ik voor om een lunch-afspraak te maken, omdat het een voorstel was dat IMHO best wel interessant was voor die omgeving.

En wat denk je, hij/zij begon te zeuren over haar eigen salaris, te weten dat hij/zij nu in schaaltje 12 zat (ambtenaren loon schaal) en dat hij/zij liever een ander baantje had, maar dat hij/zij dan niet het volgende jaar een groepje hoger kwam.

En dat moet doorgaan voor een Innovatie Manager? Laat mij niet lachen.

Die hebben zelden een domein waar een mailserver achter hangt.

In aantallen domeinnamen zal het mkb de grote overhand hebben. En die hebben het zelden voor elkaar. Mijn eigen ervaring omdat wij vooral klanten hebben onder mkb-ers met minder dan 20 werknemers en ik daar vaak onregelmatigheden zie bij het mailverkeer.

Maar ook een groot techniekbedrijf als bmw heeft al twee jaar een syntaxfout in hun spf record staan die hier steeds een 'permerror' geeft. Mailservers behandelen dit als het niet hebben van een spf record . (Mail uit domein info.bmw.nl)

Die hebben zelden een domein waar een mailserver achter hangt.

In aantallen domeinnamen zal het mkb de grote overhand hebben. En die hebben het zelden voor elkaar. Mijn eigen ervaring omdat wij vooral klanten hebben onder mkb-ers met minder dan 20 werknemers en ik daar vaak onregelmatigheden zie bij het mailverkeer.

Maar ook een groot techniekbedrijf als bmw heeft al twee jaar een syntaxfout in hun spf record staan die hier steeds een 'permerror' geeft. Mailservers behandelen dit als het niet hebben van een spf record . (Mail uit domein info.bmw.nl)

Hoe bijv. een grote organisatie als Rijkswaterstaat (met rws.nl) met zoiets simpels als het ontbreken van een SPF wegkomt, snap ik niet.

De BIO is een risico management systeem ter vervanging van de ISO27001. De overheid is te groot om als organisatie getoetst te worden op de ISO27001 implementatie. Om die reden is de BIO er gekomen voor overheidsdiensten. Omdat dit een normenkader is wordt er inderdaad in de BIO niet afgedwongen wat wel en niet kan, maar gaat het erom dat een overheidsdienst "uitlegt" hoe de norm/risico wordt beheerst.

Nog een vraag hier: Weet iemand of er ergens een eis ligt of StartTLS wel of niet mag terugschakelen?

niet willen overschatten. De kans dat het een "aanval" op een goede manier voorkomt is niet zo groot.

Hier zelf Security Officer geweest van een universiteit. Daar werd ik door collega's voorgesteld aan beheerder elders op de universiteit. Doordat mijn collega's mijn PGP-key met hun PGP-key hadden getekend, was er een vertrouwensrelatie opgebouwd.

Alle e-mail communicatie ging PGP versleuteld.

Hier zelf Security Officer geweest van een universiteit. Daar werd ik door collega's voorgesteld aan beheerder elders op de universiteit. Doordat mijn collega's mijn PGP-key met hun PGP-key hadden getekend, was er een vertrouwensrelatie opgebouwd.

Alle e-mail communicatie ging PGP versleuteld.

Jouw 'oplossing' is totaal niet schaalbaar. Denk even na hoeveel communicatie er per mail plaatsvindt.

Of ga je voor ieder mailtje even PGP sleutels uitwisselen om vertrouwelijkheid te borgen? Hoe dan?

Deze posting is gelocked. Reageren is niet meer mogelijk.