Malware kan via wifi-signaal data van air-gapped computer stelen

Onderzoekers hebben malware ontwikkeld die door middel van wifi-signalen data van een air-gapped computer kan stelen. Net als eerdere onderzoeken om gegevens van offline computers te exfiltreren is ook dit onderzoek uitgevoerd door onderzoekers van de Ben-Gurion University.

Het is een bekende beveiligingsmaatregel om systemen met vertrouwelijke data niet op internet aan te sluiten. Dit wordt ook wel een air-gap genoemd. Een offline computer kan echter nog steeds worden geïnfecteerd, bijvoorbeeld via usb-sticks of een kwaadwillende werknemer. Een bekend voorbeeld hiervan is Stuxnet. Om vervolgens van een besmette offline computer toch data te kunnen stelen ontwikkelden onderzoekers de afgelopen tijd verschillende methodes.

Bijvoorbeeld door gebruik te maken van speakers, airconditioning, geluid van de harde schijf, ventilatoren, radiogolven, infraroodcamera's, scanners, afgegeven warmte, usb-straling, mobiele telefoons, harde schijflampjes, routerlampjes, magnetische velden en toetsenbordlampjes zijn gegevens direct naar de aanvaller of via een wel met internet verbonden besmette computer of smartphone in de buurt terug te sturen.

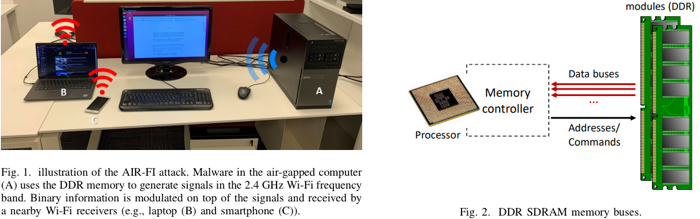

De aanval die de onderzoekers nu presenteren wordt "AIR-FI" genoemd. Wederom moet de air-gapped computer met malware zijn besmet. Deze malware kan vervolgens via de geheugenbus wifi-signalen genereren. Gevoelige data kan vervolgens worden gemoduleerd en via deze signalen verstuurd. Een smartphone, laptop of Internet of Things-apparaat in de buurt kan deze signalen opvangen, decoderen en via het internet naar de aanvallers terugsturen.

Om AIR-FI uit te voeren hoeft het besmette systeem niet over een wifi-netwerkkaart of speciale rechten te beschikken. De malware kan via de DDR SDRAM-geheugenbus van de computer elektromagnetische golven genereren die binnen de 2,4 Ghz wifi-frequentie vallen. De signalen zijn in een radius van bijna drie meter op te vangen. Afhankelijk van de afstand van het ontvangende apparaat kan er data met een snelheid van honderd bit per seconde worden verstuurd.

Er zijn verschillende manieren om de aanval te voorkomen, zoals het jammen van de wifi-frequentie of het gebruik van 'Faraday shielding' om zo het lekken van de wifi-signalen te blokkeren.

Tjemig

Genoeg om passwords buit te maken. Maar het is duidelijk dat het niet handig is om draadloze rommel zoals smartphones en laptops in de buurt van de offline pc te hebben, want zo wordt de 3 meter limit al gauw véél groter.

Tjemig

Tjemig

Deze posting is gelocked. Reageren is niet meer mogelijk.