NSA: aanvallers misbruiken authenticatiemethodes voor cloudtoegang

Aanvallers maken misbruik van verschillende authenticatiemethodes om toegang tot de cloudomgevingen van organisaties te krijgen, zo waarschuwt de Amerikaanse geheime dienst NSA. Het gaat dan specifiek om twee methodes, zo blijkt uit de gepubliceerde Cybersecurity Advisory.

In beide gevallen hebben de aanvallers al toegang tot een systeem van de aangevallen organisatie verkregen. Vervolgens gebruiken ze onderdelen van de aanwezige authenticatieoplossing om toegang tot de cloudomgeving te krijgen. Zo is de eerste methode gericht op de onderdelen van een federated single sign-on (SSO)-infrastructuur. De aanvallers stelen hierbij de credentials of private key waarmee de Security Assertion Markup Language (SAML) tokens worden gesigneerd.

Met de private keys kan de aanvaller vervolgens vertrouwde authenticatietokens maken waarmee er toegang tot de cloudomgeving wordt verkregen. Deze techniek is tenminste al sinds 2017 bekend, zo stelt de NSA. Daarnaast is er nog een variant van deze aanval. Wanneer het de aanvallers niet lukt om de private key te bemachtigen, proberen ze voldoende beheerdersrechten te krijgen waardoor ze een kwaadaardig certificaat kunnen toevoegen voor het vervalsen van SAML-tokens.

Bij de tweede methode weten de aanvallers door middel van een gecompromitteerd beheerdersaccount rechten aan cloudapplicaties toe te kennen of die aan te maken waarmee vervolgens verdere toegang tot clouddiensten kan worden verkregen. De NSA merkt op dat het hier niet gaat om kwetsbaarheden in het ontwerp van de authenticatiemethodes, het SAML-protocol of cloud-identiteitsdiensten.

Wanneer een aanvaller onderdelen van een authenticatiemethode weet te compromitteren, zijn de authenticatietokens waarmee gebruikers inloggen niet meer te vertrouwen en kunnen worden misbruikt om ongeautoriseerde toegang te krijgen, aldus de geheime dienst. Die voegt toe dat het recentelijk zag hoe aanvallers een zerodaylek in VMware Access One en VMware Identity Manager gebruikten om uiteindelijk authenticatieberichten te vervalsen en zo toegang tot gegevens van de aangevallen organisatie te krijgen.

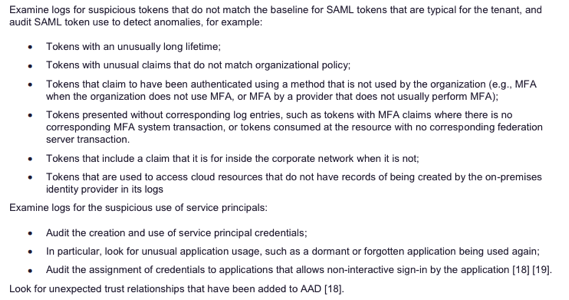

Volgens de NSA is het daarom belangrijk dat organisaties hun SSO-configuratie goed beveiligen alsmede de eigen systemen. "Zonder beheerderstoegang tot de on-premise identiteitsprovider, kunnen aanvallers niet de tokens genereren waarmee toegang tot de cloud wordt verkregen", zo stelt de geheime dienst. Verder wordt een Hardware Security Module (HSM) aangeraden om de private keys op te slaan die voor het signeren van tokens worden gebruikt. Afsluitend bevat de waarschuwing tips om vervalste SAML-tokens te detecteren.

Deze posting is gelocked. Reageren is niet meer mogelijk.