SolarWinds: overzicht van een wereldwijde supply-chain-aanval

Het risico van een supply-chain-aanval, waarbij aanvallers via software of systemen van een derde partij bij organisaties weten in te breken, is door incidenten met onder andere de software van CCleaner, M.E.Doc, Asus en Transmission al jaren bekend. Op 13 december bleek dat duizenden organisaties opnieuw slachtoffer van een supply-chain-aanval zijn geworden. Dit keer via de software van SolarWinds. In dit artikel geeft Security.NL een overzicht van de stand van zaken. Aangezien het onderzoek naar de aanval nog gaande is zal het artikel regelmatig met nieuwe informatie worden bijgewerkt.

SolarWinds

Het Amerikaanse softwarebedrijf SolarWinds heeft naar eigen zeggen meer dan 300.000 klanten wereldwijd, waaronder 425 bedrijven in de Amerikaanse Fortune 500. Ook levert het bedrijf diensten aan alle tien van de top tien Amerikaanse telecombedrijven, alle onderdelen van de Amerikaanse krijgsmacht, het Pentagon, Amerikaanse ministeries, accountantsbedrijven en honderden universiteiten wereldwijd.

Ondanks deze voetafdruk is SolarWinds geen bekende naam zoals bijvoorbeeld een Oracle, Microsoft of SAP. Op Security.NL wordt de naam van het bedrijf voor het eerst begin dit jaar genoemd, wegens een kwetsbaarheid in een oplossing voor managed serviceproviders. SolarWinds biedt verschillende oplossingen. Eén van deze producten is het Orion Platform. Een oplossing voor het monitoren van it-omgevingen, van voip-systemen en databases tot servers, netwerken en webapplicaties.

Supply-chain-aanval

Op 8 december meldt securitybedrijf FireEye dat aanvallers bij het bedrijf hebben ingebroken en er scripts, tools en scanners zijn gestolen die het gebruikt om de netwerken van klanten te testen. De inbraak wordt wereldnieuws. Volgens het bedrijf maakten de aanvallers gebruik van een "onbekende combinatie van technieken" die FireEye en diens partners niet eerder had gezien. Wat deze technieken precies zijn blijft onbekend.

Op 13 december komen FireEye, Microsoft en SolarWinds met de melding dat de laatstgenoemde slachtoffer van een supply-chain-aanval is geworden. Aanvallers wisten een backdoor aan updates voor het Orion Platform toe te voegen waardoor ze toegang tot de systemen van getroffen organisaties kregen. Eén van de slachtoffers is FireEye.

Backdoor

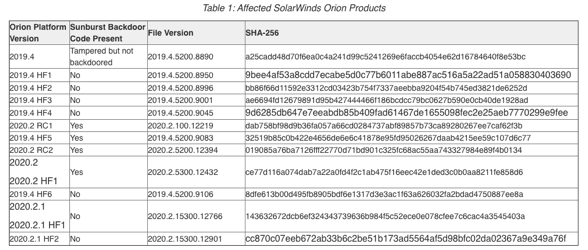

De aanvallers hebben toegang tot de systemen van SolarWinds gekregen en konden zo de backdoor aan de updates toevoegen. De eerste versie waarin de backdoor zit verborgen is 2019.4 HF 5 die op 26 maart van dit jaar wordt uitgebracht. Verder blijken versie 2020.2 zonder hotfix en 2020.2 HF 1, die respectievelijk op 4 juni en 24 juni verschenen, de backdoor te bevatten.

Microsoft meldt dat er echter aanwijzingen zijn dat de aanvallers al in oktober 2019 met het aanpassen van updates bezig zijn. Ook het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security laat dit weten. Deze versie, 2019.4, werd aangepast maar niet voorzien van een backdoor.

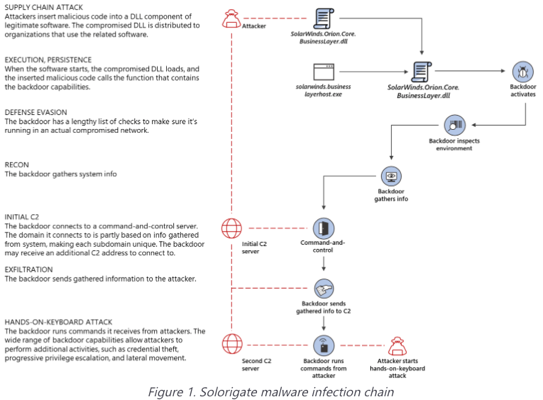

De backdoor, die door FireEye Sunburst en door Microsoft Solorigate wordt genoemd, verschijnt pas met de versie van maart van dit jaar. De uit bijna 4.000 regels code bestaande backdoor is toegevoegd aan het bestand SolarWinds.Orion.Core.BusinessLayer.dll, waar het Orion Platform gebruik van maakt. De kwaadaardige code wordt aan het begin van het "build" proces toegevoegd. Als SolarWinds de software digitaal gesigneerd wordt zodoende ook de backdoor van een digitale handtekening voorzien. Die valt daardoor niet op.

De aanvallers hebben meer maatregelen getroffen om niet te worden opgemerkt. Zo wordt er uitgebreid gekeken of het om een echt bedrijfsnetwerk gaat en het geen machine van een onderzoeker is. De backdoor wordt niet actief wanneer programma's zoals Windbg, Autoruns en Wireshark worden aangetroffen, waarmee malware is te analyseren.

Tevens wordt er bij het initialiseren van de malware gekeken naar het ip-adres van api.solarwinds.com, de status van bepaalde beveiligingssoftware, de aanwezigheid van drivers van security-gerelateerde software en de domeinnaam van de machine. Ook de datum van het dll-bestand worden in deze controle meegenomen. De backdoor wordt ook pas na een bepaalde tijd actief, die tot twee weken kan duren.

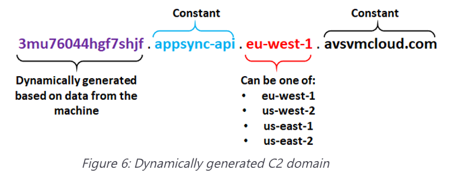

Eenmaal actief maakt de backdoor eerst via het domein avsvmcloud.com verbinding met de command & control-server en stuurt wat informatie over het besmette systeem naar de aanvallers. Vervolgens krijgt de besmette machine de eerste instructies. Alle communicatie vindt vanaf dan plaats via een subdomein dat op basis van unieke informatie van het besmette systeem automatisch wordt gegenereerd. Zo krijgt elk slachtoffer zijn eigen subdomein.

Daarnaast maken de aanvallers via Virtual Private Servers gebruik van ip-adressen in hetzelfde land als het slachtoffer. Wederom een actie die detectie moet voorkomen. Zodra de backdoor actief is en de aanvallers het doelwit interessant genoeg vinden wordt er aanvullende malware uitgevoerd en het netwerk, door onder andere het stelen van inloggegevens, verder gecompromitteerd. Het uiteindelijke doelwit is het stelen van informatie en gegevens.

Slachtoffers

In een verklaring aan de Amerikaanse Securities and Exchange Commission (SEC) meldt SolarWinds dat 33.000 organisaties gebruikmaken van het Orion Platform. Zo'n 18.000 klanten hebben de besmette updates geïnstalleerd. Niet alle organisaties waar de backdoor actief is hebben de aanvullende malware ook ontvangen. Microsoft heeft meer dan veertig klanten geïdentificeerd die door middel van "aanvullende en geraffineerde" methodes verder zijn aangevallen. FireEye spreekt over zo'n vijftig organisaties.

Tachtig procent van de getroffen organisaties bevindt zich in de Verenigde Staten. Daarnaast zijn er slachtoffers in België, Canada, Israël, Mexico, Spanje, Verenigde Arabische Emiraten en het Verenigd Koninkrijk geïdentificeerd. Microsoft verwacht dat het aantal slachtoffers en de landen waarin die zich bevinden zal toenemen. Bijna de helft (44 procent) van de getroffen organisaties zijn it-bedrijven, gevolgd door denktanks en overheidsinstellingen met elk 18 procent.

Het Amerikaanse CISA meldt ook dat de aanvallers naast de backdoor andere aanvalsvectoren hebben ingezet, maar wat die inhouden is nog niet bekendgemaakt. Volgens het CISA zijn Amerikaanse overheidsinstellingen, bedrijven en vitale infrastructuur door de aanval gecompromitteerd. Het gaat, voor zover nu bekend, om afdelingen binnen de Amerikaanse ministeries van Financiën en Handel, waaronder het National Telecommunications and Information Administration. Dit agentschap is verantwoordelijk voor internet- en telecombeleid.

Naast FireEye heeft ook Microsoft bekend slachtoffer te zijn geworden. Verder meldt securitybedrijf Palo Alto Networks dat de aanvallers via de backdoor hebben geprobeerd om malware te installeren, maar hier niet succesvol in waren. Antivirusbedrijf Kaspersky kwam met een analyse van dns-records waarin het de namen van 1026 unieke doelwitten aantrof, waaronder een groot Amerikaans telecombedrijf en een Amerikaanse overheidsinstelling.

De software van SolarWinds wordt ook door Nederlandse organisaties gebruikt. Het Nationaal Cyber Security Centrum (NCSC) van het ministerie van Justitie en Veiligheid onderzoekt, samen met relevante organisaties, wat eventuele gevolgen kunnen zijn. "We adviseren om de uitgebrachte updates van SolarWinds Orion zo spoedig mogelijk te installeren", zo laat het NCSC weten.

Aanvallers

Wie erachter de aanval zit is nog altijd onduidelijk. De groep wordt door FireEye "UNC2452" genoemd, een naam die niet eerder voor een groep aanvallers is gebruikt. De Amerikaanse minister van Buitenlandse Zaken Mike Pompeo beschuldigde tijdens een interview Rusland van de aanval. De minister gaf echter geen bewijs om zijn uitspraak te ondersteunen.

Oplossing

SolarWinds heeft inmiddels versies 2019.4 HF 6 en 2020.2.1 HF 2 uitgebracht waarmee de backdoor in de software wordt verwijderd. Eventueel gecompromitteerde omgevingen, waar de aanvallers aanvullende malware hebben geïnstalleerd, blijven echter gecompromitteerd. Organisaties zullen dan ook verder onderzoek moeten uitvoeren.

De domeinnaam die de SolarWinds-backdoor gebruikte is in handen van Microsoft. Zodoende kan het techbedrijf zien bij welke bedrijven en organisaties er nog besmette systemen actief zijn. De controle over het domein wordt nu als killswitch gebruikt. Afhankelijk van de teruggegeven ip-adressen wanneer de backdoor avsvmcloud[.]com opvraagt, schakelt de backdoor zichzelf in bepaalde gevallen uit en stopt zo met werken.

Zoals in het begin gezegd is dit niet de eerste supply-chain-aanval en zal het vermoedelijk ook niet de laatste zijn. Het Britse National Cyber Security Centre (NCSC) kwam dan ook met advies dat organisaties vragen over de cybersecurity van hun leveranciers moeten stellen, om zo te kijken of die hun zaakjes op orde hebben. Hoe de aanvallers bij SolarWinds zelf wisten in te breken is nog altijd onbekend.

Het lijkt me een goed idee als jij van het Internet afgaat. Lekker veilig ook.

Het gaat hier juist om een systeem dat bedoeld is om de boel te monitoren. Zeggen dat alles wat digitaal is of aan Internet hangt het zelfde is als vragen om problemen is gewoon dom.

Lullige reactie. Ga jij terug naar de analoge telefoon, mechanisch schrijfmachine en bergen papier?

Hypocrieter kan het niet! Als er één natie is die vriend en vijand op schaamteloze wijze bespioneert dan is dat wel de VS. Ik hoef hier de vele programma's niet te noemen maar als reminder kan PRISM genoemd worden, en natuurlijk ook STUXNET. Je kunt erop wachten dat de boomerang vroeg of laat de weg terug weet te vinden.

Het lijkt me een goed idee als jij van het Internet afgaat. Lekker veilig ook.

Het gaat hier juist om een systeem dat bedoeld is om de boel te monitoren. Zeggen dat alles wat digitaal is of aan Internet hangt het zelfde is als vragen om problemen is gewoon dom.

Hij zegt niet dat het dom is...dat maak jij er van ;-)

Er gaat wel een boodschap vanuit waar we met z'n allen ernstig over moeten nadenken. De praktijk bewijst immers dagelijks wat er mis is: 100% veilig bestaat niet en de kans dat iedereen aan de beurt komt, wordt elke dag groter.

En dan hebben we ook nog de social media waar bijna wereldwijd een schapenkudde zijn/haar complete 'hebben en houwen & doen en laten' meent te moeten delen (en vastleggen en laten analyseren en doorverkopen en...) met allerlei (ook nog niet te voorziene) gevolgen van dien. Ik voorspel dat dit blinde kuddegedrag ooit in de (digitale) geschiedenisboeken terug zal komen als het hoofdstuk over de blijvende gevolgen van menselijke stupiditeiten.

(The Social Dilemma https://www.netflix.com/nl/title/81254224)

Lullige reactie. Ga jij terug naar de analoge telefoon, mechanisch schrijfmachine en bergen papier?

Uw reactie is ook niet echt constructief te noemen. Beschouwt u dit als een 'gevalletje bijkomende schade' dan ? Daar is het écht te groot voor. Overigens kan zo'n hack-groep ook zo zijn eigen glazen ingooien. Als je op dit niveau schade aanricht loop je grote kans letterlijk van de aardbodem te verdwijnen, omdat geen enkele natie meer wil instaan voor je veiligheid en er dus, (al is het indirect) mee geassocieerd wil worden. <sarcasme aan> Ik wens de hackers derhalve veel succes en een fijn nieuwjaar.<sarcasme uit>.

Een mooi verhaal, maar waar het hier wérkelijk om draait, is hoe de 'hackers' de ge-Injecteerde Bedrijven zijn binnengekomen.

Hier zit nl de zwakke schakel.

Het is niet anders dan het fysiek isoleren van een 'machine', zodat er ook maar iemand on-geautoriseerd en gescreened toegang tot kan verkrijgen..Hier zou dan de óntwikkel-software op moeten draaien,,,

Vergelijk een Nucleaire omgeving beschermen.

Verder sluit ik me aan bij de bovenstaande reactie door MiDe.

Probeerde een paswoord programma te schrijven en kwam er toen achter dat het niet veilig te maken is.

Wat voor beveiliging je er ook probeert in te bouwen om de autenticatie veilig te maken , het zal nooit 100% veilig gemaakt kunnen worden omdat alle algoritmes die er in worden geplaatst om het paswoord te 'vermommen' te reverse-engineren zijn.

En dat is hoe kundig deze hackers te werk zijn gegaan. Daar heel veel tijd ingestoken om elk proces te reverse-engineren om daarna gebruik te maken van dezlfde prossen om hun eigen malware als veilig te classificeren.

En dat is waar onze samenleving zich op verder borduurt, alsware op een fundering van drijfzand, alles wordt maar gedigitaliseert en ons voorgehouden als 'veilig'.

Een fysiek slot op je deur of op een kluis is ook niet veilig, maar je moet er fysiek voor bij aanwezig zijn om te kunnen lock-picken wat het risico groot maakt.

Van alle software is wel een copy te bemachtigen die je vervolgens op je eigen hardware kan installeren om daarna op je gemak en anoniem te ontleden...

Alles wat gebouwd wordt op digitale techniek en daarmee afhankelijk is voor een juiste werking is in feite een tijdbom.

Daarmee dus eens met de eerste reageerder, degene die daar weer op reageert is voor mij naïef en/of ziet niet het totaalplaatje zoals ik die hierboven summier heb proberen te beschrijven.

Mr. Robot , als aanrader om naar te kijken ;)

Geweldige serie met realistische hack-technieken! Maar besef wel dat het fictie is, volledige fictie.

Lullige reactie. Ga jij terug naar de analoge telefoon, mechanisch schrijfmachine en bergen papier?

Uw reactie is ook niet echt constructief te noemen. Beschouwt u dit als een 'gevalletje bijkomende schade' dan ? Daar is het écht te groot voor. Overigens kan zo'n hack-groep ook zo zijn eigen glazen ingooien. Als je op dit niveau schade aanricht loop je grote kans letterlijk van de aardbodem te verdwijnen, omdat geen enkele natie meer wil instaan voor je veiligheid en er dus, (al is het indirect) mee geassocieerd wil worden. <sarcasme aan> Ik wens de hackers derhalve veel succes en een fijn nieuwjaar.<sarcasme uit>.

Huh ? Hoewel attributie lastig is , is het wel erg aannemelijk dat de hack het werk is van een natie staat.

De laten over het algemeen hun spionnen niet zomaar afmaken .

Als 'freelancer' dingen op deze schaal doen maakt de kans wel groot dat je meer aandacht trekt dan je kunt behappen.

Lees over de dll injectie, waarmee alles begon: https://www.microsoft.com/security/blog/2020/12/18/analyzing-solorigate-the-compromised-dll-file-that-started-a-sophisticated-cyberattack-and-how-microsoft-defender-helps-protect/

MS knoopt er gelijk een loflied op hun Windows Defender aan vast, maar windows heeft zeker nogal wat openstaan

en MS heeft nogal wat butter op het hoofd.

Ook zal wat ruimhartig(er) omgegaan zijn hier en daar met gebruiker-permissies,

Dat zal de aanvaller(s) vast geholpen hebben.

Meestal als je het in de gaten krijgt, dat er wat gaande is, ben je al in zekere mate vogelvoer of al geweest.

De statelijke aanvallers lieten ook met opzet goed bewaakte systemen links liggen

(bijvoorbeeld waarop Wireshark e.d. stond geinstalleerd).

Wie zal overigens kunnen ontkennen of het niet een interne USA aangelegenheid is geweest.

In de huidige complete twee-deling van de maatschappij daar is dat ook heel goed mogelijk.

Wie zal het zeggen? Pompeo en Trump verschillen al van mening over mogelijke daders van buiten, kun je nagaan.

Zijn Biden en kornuiten nu de lachende derden?

luntrus

Hypocrieter kan het niet! Als er één natie is die vriend en vijand op schaamteloze wijze bespioneert dan is dat wel de VS. Ik hoef hier de vele programma's niet te noemen maar als reminder kan PRISM genoemd worden, en natuurlijk ook STUXNET. Je kunt erop wachten dat de boomerang vroeg of laat de weg terug weet te vinden.

Meer over dat Stuxnet (beetje oud 2016)

https://tweakers.net/nieuws/108369/stuxnet-was-onderdeel-van-omvangrijk-internetaanvalsplan.html

Deze posting is gelocked. Reageren is niet meer mogelijk.