Aanvallers voorzien software-updates SolarWinds van backdoor

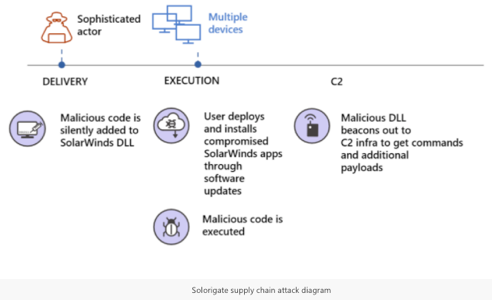

Aanvallers zijn erin geslaagd om officiële software-updates van it-beheersoftware SolarWinds van een backdoor te voorzien en zo overheden en bedrijven wereldwijd aan te vallen. Dat hebben SolarWinds, Microsoft, securitybedrijf FireEye en het Amerikaans CISA bekendgemaakt. De aanvallers wisten op deze manier ook bij FireEye binnen te dingen.

SolarWinds is aanbieder van het Orion Platform dat uit allerlei producten bestaat voor het monitoren en beheren van it-omgevingen. Aanvallers wisten toegang tot systemen van SolarWinds te krijgen en zo legitieme updates van het Orion Platform van een backdoor te voorzien. Tussen maart en juni van dit jaar werden meerdere digitaal gesigneerde getrojaniseerde updates op de website van SolarWinds geplaatst die via de updatefunctie van de software gedownload konden worden, meldt FireEye. Naast het handmatig installeren van updates beschikt het Orion Platform ook over een automatische updatefunctie. De backdoor was aanwezig in versies 2019.4 HF 5 tot en met 2020.2.1.

Hoe de aanvallers toegang tot de systemen van SolarWinds wisten te krijgen is nog onbekend. Eenmaal actief op een systeem maakte de backdoor verbinding met een domein voor het downloaden van aanvullende malware, het verder infecteren van de organisatie en het stelen van data.

FireEye meldt dat het bij meerdere organisaties wereldwijd de backdoor heeft aangetroffen. Slachtoffers bevinden zich in verschillende sectoren, waaronder overheid, consultancy, technologie en telecom, in Noord-Amerika, Europa, Azië en het Midden-Oosten. Namen van getroffen organisaties zijn niet bekendgemaakt. Bronnen laten aan Reuters weten dat de Amerikaanse ministeries van Financiën en Handel slachtoffer zijn geworden en aanvallers toegang tot het e-mailverkeer hadden.

SolarWinds adviseert klanten om zo snel als mogelijk te updaten naar Orion Platform versie 2020.2.1 HF 1, die beschikbaar is via de SolarWinds Customer Portal. Morgen verschijnt een aanvullende hotfix, 2020.2.1 HF 2, die zowel het gecompromitteerde onderdeel verwijdert als aanvullende beveiligingsmaatregelen toevoegt. FireEye heeft voor Snort, Yara en ClamAV rules gepubliceerd om malware van de aanvallers te detecteren.

Amerikaanse overheid

Het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security heeft een "Emergency Directive" afgegeven. Federale overheidsinstanties zijn hierdoor verplicht om systemen met kwetsbare versies van het Orion Platform uit te schakelen of los van het netwerk te koppelen en verschillende andere maatregelen te nemen. Een aantal van deze maatregelen moeten vandaag al worden doorgevoerd.

Zoals Ronald Prins tweet:"Organisaties die niet binnen een uur kunnen vaststellen of ze verkeer naar avsvmcloud[.]com het afgelopen jaar gehad hebben, hebben nog wat werk te doen."

zo'n solarwinds installatie ooit een keer gedaan hadden en daarna niet meer zo op gelet hebben geen last van hadden?

Zoals Ronald Prins tweet:"Organisaties die niet binnen een uur kunnen vaststellen of ze verkeer naar avsvmcloud[.]com het afgelopen jaar gehad hebben, hebben nog wat werk te doen."

Ronald Prins is pro-surveilancestaat.

We hebben in de EU nog steeds de GDPR.

Peter

zo'n solarwinds installatie ooit een keer gedaan hadden en daarna niet meer zo op gelet hebben geen last van hadden?

Zoals Ronald Prins tweet:"Organisaties die niet binnen een uur kunnen vaststellen of ze verkeer naar avsvmcloud[.]com het afgelopen jaar gehad hebben, hebben nog wat werk te doen."

It's an act of Magick!

Maar serieus hoor , deze hack illustreert wel wat ik altijd al heb geroepen van 'wees voorzichtig met updates'. Niet meteen updaten zoals iedereen altijd ingeprent krijgt.

Je weet nooit wat er met de updates gebeurt. Vroeger had je dat met Microsoft patches. Je haalde een nieuwe update binnen en kreeg allerlei nieuwe "kinderziektes" te verduren. Ook met Linux in de opensource community werd er niet altijd goed getest. Zelfs bij meer recentelijke software die dat juist wel doen zoals QubesOS daar vond ik nog een usability bug in die niet zou mogen. En die gasten die testen hun betas best lang.

Ik bedoel maar. Ik ben blij dat ik uit deze "security theater" industrie ben want het is tegenwoordig allemaal zo van dat je 1 kant moet kiezen "want oorlog". Gewoon je eigen ding doen is er niet meer bij.

/r

Wel allemaal leuk die updates maar hier word je niet vrolijk van...leerpuntje

Ik vind het wel fascinerend waar men het vandaan haalt dat de backdoor de manier is waarop ze bij FireEye binnen zijn gekomen. Ik heb die posts door zitten lezen (ook de link in dit stukje tekst), maar nergens zie ik dat dat genoemd wordt. Of lees ik verkeerd?

Wel allemaal leuk die updates maar hier word je niet vrolijk van...leerpuntje

Ken jij uit IT geschiedenis een voorbeeld waarbij 'gevolgschade' verhaald is op de leverancier ?

Ik niet.

Dus het antwoord kan ik je zo wel geven : de schade die al die klanten van Solarwinds hebben gaan ze zelf moeten dragen.

(Iemand die iets verhaald heeft op Juniper, mbt tot de driedubbel gebackdoorde firewalls ? )

En inderdaad - zo'n "supply chain" attack is qua security een nachtmerrie scenario , en vrijwel niet te voorkomen.

Ik vind het wel fascinerend waar men het vandaan haalt dat de backdoor de manier is waarop ze bij FireEye binnen zijn gekomen. Ik heb die posts door zitten lezen (ook de link in dit stukje tekst), maar nergens zie ik dat dat genoemd wordt. Of lees ik verkeerd?

Nee - je leest het goed. En het is niet consistent.

In de link naar de inbraak bij FireEye staat niks over de methode van binnendringen daar.

En hier over Solarwinds:

Hoe de aanvallers toegang tot de systemen van SolarWinds wisten te krijgen is nog onbekend.

Met wat (publiek) bekend is kun je dus niet zeggen dat de methode hetzelfde is.

Ik denk gewoon een 'vingers sneller dan het hoofd' bij de redacteur - waarchijnlijk bedoelde die alleen te zeggen dat recent ook FireEye slachtoffer werd van een geavanceerde aanvaller.

Ik vind het wel fascinerend waar men het vandaan haalt dat de backdoor de manier is waarop ze bij FireEye binnen zijn gekomen. Ik heb die posts door zitten lezen (ook de link in dit stukje tekst), maar nergens zie ik dat dat genoemd wordt. Of lees ik verkeerd?

Nee - je leest het goed. En het is niet consistent.

In de link naar de inbraak bij FireEye staat niks over de methode van binnendringen daar.

En hier over Solarwinds:

Hoe de aanvallers toegang tot de systemen van SolarWinds wisten te krijgen is nog onbekend.

Met wat (publiek) bekend is kun je dus niet zeggen dat de methode hetzelfde is.

Ik denk gewoon een 'vingers sneller dan het hoofd' bij de redacteur - waarchijnlijk bedoelde die alleen te zeggen dat recent ook FireEye slachtoffer werd van een geavanceerde aanvaller.

"and the operation is related to a cyber breach disclosed last week of U.S.-based cybersecurity firm FireEye"

"Two of the people said that the breaches are connected to a broad campaign that also involved the recently disclosed hack on FireEye"

"The victims have included government, consulting, technology, telecom, and oil and gas companies in North America, Europe, Asia and the Middle East, according to FireEye, a cyber firm that itself was breached."

"FireEye reported last week that it was breached and that hacking tools it uses to test clients’ computer defenses were stolen. The Washington Post reported that APT29 was the group behind that hack. FireEye and Microsoft, which were investigating the breach, discovered the hackers were gaining access to victims through updates to SolarWinds’ Orion network monitoring software"

Wat een bij elkaar geraapte teringbende is dat. Vind t niet zo vreemd dat ze nu pas gehackt zijn.

1 dat fireeye wat it-wapens op scherp had laten slingeren..

2 updates gevaarlijk zijn

3 russen er altijd achter zitten, tenzij get chinezen of iraniers of indiers, ohnee, die niet meer inmiddels.

4 niemand zich nu afvraagd hoe dit uberhaupt kan dat externen signed updates kunnen uitrollen

5 bellingcat via internet heeft achterhaald dat het toch russen waren.

"and the operation is related to a cyber breach disclosed last week of U.S.-based cybersecurity firm FireEye"

"Two of the people said that the breaches are connected to a broad campaign that also involved the recently disclosed hack on FireEye"

"The victims have included government, consulting, technology, telecom, and oil and gas companies in North America, Europe, Asia and the Middle East, according to FireEye, a cyber firm that itself was breached."

"FireEye reported last week that it was breached and that hacking tools it uses to test clients’ computer defenses were stolen. The Washington Post reported that APT29 was the group behind that hack. FireEye and Microsoft, which were investigating the breach, discovered the hackers were gaining access to victims through updates to SolarWinds’ Orion network monitoring software"

Prima. Maar hier staat nog steeds niet hard dat FireEye gegrepen is door een gebackdoorde Solarwinds bij hen. Er wordt alleen een relatie gelegd. Zou net zo goed kunnen dat SolarWinds is gegrepen door meuk dat ze bij FireEye gegapt hebben. Want dat de hack vorige week gemeld is wil niet zeggen dat het ook vorige week of de week ervoor heeft plaatsgevonden. En een datum geeft FE niet.

Correlatie is geen Causatie..

"Securitybedrijf FireEye, dat vorige week melding maakte van een inbraak op het eigen netwerk, heeft laten weten dat het door middel van de SolarWinds-backdoor werd gecompromitteerd."

Staat gewoon een link bij naar FireEye...

"Securitybedrijf FireEye, dat vorige week melding maakte van een inbraak op het eigen netwerk, heeft laten weten dat het door middel van de SolarWinds-backdoor werd gecompromitteerd."

Staat gewoon een link bij naar FireEye...

https://www.fireeye.com/blog/products-and-services/2020/12/global-intrusion-campaign-leverages-software-supply-chain-compromise.html

dit is de link. Lees em eens door en vertel met dan met paragraafverwijzing WAAR er staat dat FireEye door de Solarwinds trojan is gegrepen?

Security.nl verwijst telkens primair naar de eigen bewering.

FireEye vertelt niks specifieker dan dat ze aan een global campaign werken. Nergens zeggen ze dat ze zelf ook slachtoffer zijn.

"Securitybedrijf FireEye, dat vorige week melding maakte van een inbraak op het eigen netwerk, heeft laten weten dat het door middel van de SolarWinds-backdoor werd gecompromitteerd."

Staat gewoon een link bij naar FireEye...

https://www.fireeye.com/blog/products-and-services/2020/12/global-intrusion-campaign-leverages-software-supply-chain-compromise.html

dit is de link. Lees em eens door en vertel met dan met paragraafverwijzing WAAR er staat dat FireEye door de Solarwinds trojan is gegrepen?

Security.nl verwijst telkens primair naar de eigen bewering.

FireEye vertelt niks specifieker dan dat ze aan een global campaign werken. Nergens zeggen ze dat ze zelf ook slachtoffer zijn.

"In our announcement on Dec. 8, we stated we would provide updates as we discovered additional information, in order to ensure that the broader community is aware of the evolving threats we all face. As part of that commitment, we want to provide you with the following update on our investigation.

We have identified a global campaign that introduces a compromise into the networks of public and private organizations through the software supply chain. This compromise is delivered through updates to a widely-used IT infrastructure management software—the Orion network monitoring product from SolarWinds. "

Nu duidelijk genoeg voor je?

zo'n solarwinds installatie ooit een keer gedaan hadden en daarna niet meer zo op gelet hebben geen last van hadden?

Als jij denkt dat je enkel met het uitvoeren van updates je informatiebeveiliging op orde hebt, dan zou ik snel wat aan bijscholing gaan doen mocht je in dit vakgebied werkzaam zijn.

Ronald Prins is pro-surveilancestaat.

...

Peter

https://www.deondernemer.nl/actueel/hackexpert-ronald-prins-fox-it-bedrijf-133-miljoen-fbi-als-klant~281256

Deze posting is gelocked. Reageren is niet meer mogelijk.