Impact Spectre en Meltdown op prestaties cpu's nog altijd merkbaar

Het is precies drie jaar geleden dat onderzoekers kwetsbaarheden in moderne processors demonstreerden genaamd Spectre en Meltdown. Fabrikanten en softwareontwikkelaars kwamen vervolgens met allerlei maatregelen om gebruikers te beschermen. De impact van deze mitigatiemaatregelen op de prestaties is drie jaar later nog altijd merkbaar. Dat blijkt uit onderzoek van Phoronix.

Spectre en Meltdown zijn zogeheten "speculative execution side channel" aanvallen, die misbruik maken van de architectuur die ontwikkeld is om de prestaties van processors te verbeteren. De beschermingsmaatregelen die werden genomen hadden dan ook impact op de prestaties van de processors. Op de derde verjaardag van Spectre en Meltdown keek Phoronix hoe de stand van zaken is bij zowel oudere als nieuwere processoren.

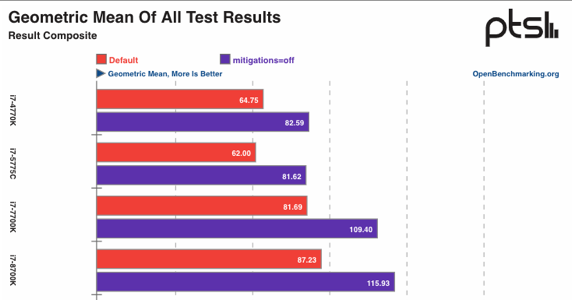

De test kijkt onder andere naar de impact op Mozilla Firefox, Google Chrome, het compileren van code, versleuteling en verschillende andere zaken. Dan blijkt dat bij met name oudere processoren, zoals de Core i7 7700K en 8700K, de impact nog altijd merkbaar is. Die moeten door de genomen maatregelen gemiddeld een kwart van de prestaties inleveren. Bij nieuwere processors, die over hardwarematige bescherming beschikken, is de impact minder groot. Zo moet een Intel Core i9 10900K vijf procent inleveren, gevolgd door de Ryzen 9 5950X die door de mitigaties zo'n tien procent aan prestaties verliest.

In 2018 werden verschillende malware-exemplaren ontdekt die misbruik van de kwetsbaarheden maakten. Het ging hier in alle gevallen om proof-of-concepts bedoeld als demonstratie. Virus Bulletin meldde in hetzelfde jaar nog dat er geen actieve aanvallen met echte malware waren waargenomen.

Daarbij wordt er geen rekening gehouden met de Microcode versie die op de CPU aanwezig is. Bijvoorbeeld Dell en HP updaten met de Mainboard flash actief de microcode op de cpu zodat deze recent en geoptimaliseerd blijft.

Uit ervaring weet ik dat de firmware updates van mainboard maar ook Intel EMT ondersetuning veel uitmaakt.

Je kunt immers niet verwachten als je het OS upgrade maar nooit de firmware, dat de prestaties on-par blijven.

Voor diegenen die het bron artikel en referenties gelezen hebben;

nobp=0 is niet " Undocumented. Does something on S390 systems, nobody knows what."

maar wel https://lwn.net/Articles/744581/

Waarom zou je bewust een openbaar lek handhaven, notabene eentje waarmee zaken als encryptiesleutels uitgelezen kunnen worden?

Waarom zou je bewust een openbaar lek handhaven, notabene eentje waarmee zaken als encryptiesleutels uitgelezen kunnen worden?

Omdat hij snapt dat Spectre/Meltdown alleen te (mis)bruiken zijn wanneer malicious code draait op dezelfde CPU als code waarvan wat data gelezen moet worden.

Als je geen untrusted code draait kun je er prima voor kiezen om de mitigaties uit te zetten.

Als je (bijvoorbeeld) Amazon bent en voor tig partijen virtual servers runt, ben je wel verplicht om te zorgen dat die VMs elkaars data niet kunnen zien.

Waarom zou je bewust een openbaar lek handhaven, notabene eentje waarmee zaken als encryptiesleutels uitgelezen kunnen worden?

Omdat hij snapt dat Spectre/Meltdown alleen te (mis)bruiken zijn wanneer malicious code draait op dezelfde CPU als code waarvan wat data gelezen moet worden.

Als je geen untrusted code draait kun je er prima voor kiezen om de mitigaties uit te zetten.

Als je (bijvoorbeeld) Amazon bent en voor tig partijen virtual servers runt, ben je wel verplicht om te zorgen dat die VMs elkaars data niet kunnen zien.

JavaScript.

Waarom zou je bewust een openbaar lek handhaven, notabene eentje waarmee zaken als encryptiesleutels uitgelezen kunnen worden?

Omdat hij snapt dat Spectre/Meltdown alleen te (mis)bruiken zijn wanneer malicious code draait op dezelfde CPU als code waarvan wat data gelezen moet worden.

Als je geen untrusted code draait kun je er prima voor kiezen om de mitigaties uit te zetten.

Als je (bijvoorbeeld) Amazon bent en voor tig partijen virtual servers runt, ben je wel verplicht om te zorgen dat die VMs elkaars data niet kunnen zien.

JavaScript.

Nadeel van 'one word replies' - je hebt meestal geen gelijk.

1) - niet elke computer is een desktop met een webbrowser

2) - Spectre/Meltdown (etc) zijn allemaal timing attacks - je hebt een strakke timing/tijd-meting nodig. De Javascript engines van browsers hebben mitigaties gekregen om de enkele functies die voldoende preciese timing konden leveren voldoende onnauwkeurig te maken zodat de attacks niet meer praktisch zijn.

(nu mag je weer komen met 'webassembly' - dat kan idd weer een risico worden, met veel mitsen en maren. Maar van al je security zorgen zijn Spectre/Meltdown gewoon laag op de risico schaal, als je geen hoster bent. Mensen moeten meer leren dat 'technisch gaaf/mooi/spannend niet overeenkomt met 'grootste zorg' )

Deze posting is gelocked. Reageren is niet meer mogelijk.