NSA adviseert over gebruik van DNS over HTTPS binnen bedrijven

De Amerikaanse geheime dienst NSA heeft advies gepubliceerd over het gebruik van DNS over HTTPS (DoH) binnen bedrijven. Op dit moment zijn dns-verzoeken van internetgebruikers, waarin staat welk domein ze willen opvragen, nagenoeg altijd onversleuteld. Zo kunnen derden zien welke websites iemand bezoekt of de dns-informatie aanpassen.

Om dit te voorkomen werd DNS over HTTPS (DoH) bedacht. DoH versleutelt dns-verzoeken van internetgebruikers, zodat die niet meer zijn in te zien of aan te passen. DoH moet echter wel door de dns-provider van de gebruiker worden ondersteund. Op dit moment zijn er slechts een paar publieke DoH-providers.

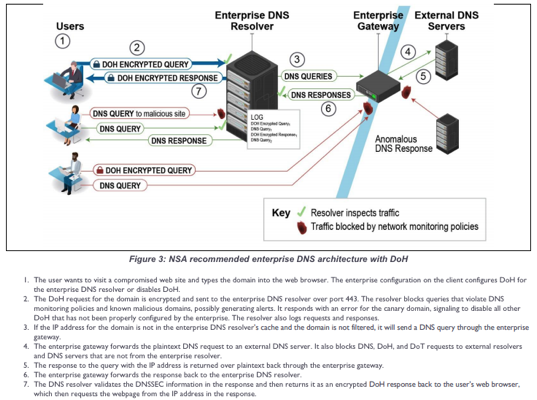

"Hoewel DoH de privacy van dns-verzoeken en de integriteit van antwoorden kan beschermen, verliezen bedrijven die van DoH gebruikmaken een deel van de controle over het dns-gebruik binnen hun netwerken, tenzij ze alleen hun eigen gekozen dns-server toestaan", aldus de NSA. Volgens de geheime dienst is het belangrijk dat bedrijven hun dns-verkeer in de gaten houden, aangezien dit het lastiger voor een aanvaller kan maken om toegang te krijgen, machines te besturen en data te stelen.

Zelfs wanneer bedrijven niet van plan zijn om van DoH gebruik te maken kan het zijn dat browsers en gebruikte software dit wel doen, waardoor de traditionele dns-verdediging van de onderneming wordt omzeild. Het gebruik van DoH in combinatie met externe dns-servers is volgens de NSA prima voor thuisgebruikers en netwerken waar geen dns-beveiliging actief is.

In het geval van bedrijfsnetwerken adviseert de NSA, ongeacht of het dns-verkeer is versleuteld of niet, om een eigen zakelijke dns-server te gebruiken. Zodoende hebben ondernemingen volledige controle over hun eigen dns-beveiliging en kan het interne netwerk beter worden beschermd. "Alle andere dns-servers moeten worden uitgeschakeld en geblokkeerd", zo stelt de NSA.

De NSA zal het namelijk een reet-kuch kuch of jij als admin een dns query kan doen.

Immers, resolven is niet perse kunnen connecten (als je zscaler, of andere proxies draait)

Of althans, net zo'n slecht idee dat je niet intern (of zelfs publiek, met client certificates) een eigen DoH server kan draaien. Dat geeft je het beste van beide werelden: DNS verkeer op netwerk niveau versleuteld, maar op de server altijd toegang tot de queries van clients voor monitoring doeleinden.

De NSA zal het namelijk een reet-kuch kuch of jij als admin een dns query kan doen.

Immers, resolven is niet perse kunnen connecten (als je zscaler, of andere proxies draait)

Haha ik dacht precies hetzelfde :)

Intern monitoren kan meerwaarde hebben (detectie malware URl's etc) maar de query naar een externe DNS server moet je wel met DOH doen ... oftewel een forwarder in je LAN die op basis van DOH forward. Intern doe je dan toch lekker udp/53 door je next-gen firewall (DNS forwarder in je DMZ) zodat je intern je detectie hebt maar extern lekker niet.

Poort 853 blokkeren op de corporate firewall en klaar. Dat wordt bij poort 443 aanzienlijk lastiger, tenzij je een permanente man in the middle op je netwerk plaatst en al je HTTPS verkeer gaat controleren, al dan niet met dure software, lastige configuraties, processen om AVG-data niet te inspecteren etc.

Het is misschien netwerktechnisch wel de mooiere oplossing van de twee maar zoals de vorige poster al aangaf makkelijk te blokkeren. Dit is met DNS via HTTPS een stuk lastiger.

Zelf draai ik ook DoH (Quad9) en worden alle verzoeken op poort 53 hier naartoe geleid.

https://www.youtube.com/watch?v=ZWabMpBGgUU&feature=emb_imp_woyt

Het geeft een ander beeld over waarom je wellicht geen DoT of DNS via HTTPS zou moeten willen. Het zet je in elk geval aan het denken.

Waarom gaat een buitenlandse (niet aan de AVG gebonden) DNS dienst gegevens 24u lang loggen wat ontzettend duur is.

Zijn advies aan de gemiddelde Nederlander is: gebruik de DNS servers van je provider. Dat wordt behoorlijk gereguleerd, kan niet ingezien worden door buitenlands overheden en is niet zomaar voor andere doeleinden te gebruiken.

Deze posting is gelocked. Reageren is niet meer mogelijk.