NCSC adviseert TLS 1.3 voor toekomstvaste TLS-configuratie

Organisaties die van Transport Layer Security (TLS) gebruikmaken moeten hun leverancier vragen om TLS 1.3 te gaan ondersteunen, om zo beter op de toekomst te zijn voorbereid, zo adviseert het Nationaal Cyber Security Centrum (NCSC) van het ministerie van Justitie en Veiligheid vandaag.

TLS is het meestgebruikte protocol voor beveiligde verbindingen op internet. Het gaat dan bijvoorbeeld om het beveiligen van web en e-mailverkeer. In het verleden publiceerde het NCSC al ict-beveiligingsrichtlijnen voor het gebruik van TLS. Vandaag is er een update voor deze richtlijnen uitgekomen. Daarin wordt geadviseerd om bij het inkopen, opstellen en beoordelen van configuraties voor TLS rekening te houden met TLS 1.3. Dit is de nieuwste versie van het protocol.

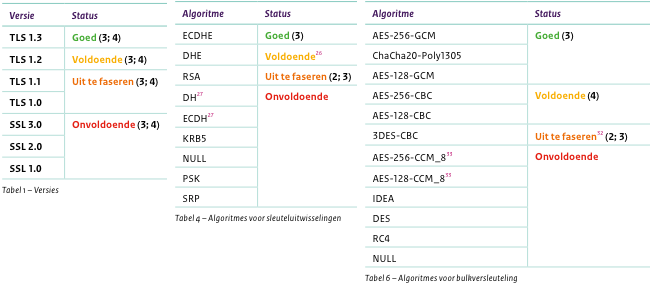

"TLS 1.3 is inmiddels goed beschikbaar in recente versies van softwarebibliotheken", aldus het NCSC. Op basis van nieuwe inzichten heeft het besloten om TLS 1.2 in veiligheidsniveau af te schalen van Goed naar Voldoende. TLS 1.3 houdt de beoordeling Goed. TLS 1.2 is volgens de overheidsinstantie nog steeds veilig, maar minder toekomstvast dan TLS 1.3.

"TLS 1.2 is minder robuust dan TLS 1.3 tegen toekomstige doorontwikkeling van aanvalstechnieken", stelt het NCSC. Zo zijn verschillende zwakkere elementen van TLS 1.2 niet in TLS 1.3 opgenomen. Daarnaast bevat TLS 1.3 minder kwetsbare configuratie-opties dan TLS 1.2, waardoor TLS 1.3 eenvoudiger veilig te configureren is. Verschillende categorieën aanvallen die tegen TLS 1.2 en eerdere versies werken zijn zodoende niet meer van toepassing op TLS 1.3. Daarom wordt organisaties aangeraden om hun leverancier te vragen TLS 1.3 te gaan ondersteunen.

Het gaat pas interessant worden als dergelijke overheidswebsites boetes opgelegd gaan krijgen, bijvoorbeeld omdat TLSv1.0 niet meer gezien kan worden als adequate beveiliging van persoonsgegevens.

Overigens is het NCSC niet leidend hierin, dat is https://www.forumstandaardisatie.nl/open-standaarden/verplicht?domein=125. Maar ook daarin staat dat TLS minstens versie 1.2 moet zijn.

Beetje perspectief, er zijn er ook heel veel die hun spullen gewoon wel op orde hebben: https://internet.nl/halloffame/web/. Ook 200ok.nl etc. delen dat beeld toch wel.

Het ging ook niet over internet.nl, maar over rws.nl. (Kijk nog maar eens goed naar de url)

Eerst wachten tot iedereen het uitgefaseerd heeft anders mislukken er connecties.

En of het "veilig genoeg" is dat hangt ook af van de toepassing.

Op zich hoeft dat niet gelijk een probleem te zijn. Beveiliging pas je meestal risicogericht toe. Als een website enkel openbare informatie presenteert, dan is een hoog beveiligingsniveau niet heel erg noodzakelijk. Op het moment dat zo'n website informatie uitwisselt, bijvoorbeeld E-formulieren, dan is afhankelijk van het soort informatie een hoger beveiligingsniveau noodzakelijk. Voor het doen van een 'melding openbare ruimte' is een ander (lager) beveiligingsniveau nodig dan voor het uitwisselen van medische gegevens.

Het ging ook niet over internet.nl, maar over rws.nl. (Kijk nog maar eens goed naar de url)

by Benjamin, 1 min read

https://infosec-handbook.eu/news/2021-01-29-ncsc-tls-guideline-update/

The updated NCSC recommendations widely match the InfoSec Handbook web server configuration and suggestions.

Deze posting is gelocked. Reageren is niet meer mogelijk.