Eerste side-channel-aanval tegen ringbus Intel-processors gedemonstreerd

Onderzoekers hebben naar eigen zeggen de allereerste side-channel-aanval tegen de ringbus van Intel-processors gedemonstreerd. Via de aanval is het mogelijk om wachtwoorden af te leiden en "key bits" van kwetsbare RSA- en EdDSA-implementaties te achterhalen. Deze laatste aanval is echter beperkt toepasbaar, zo erkennen de onderzoekers in hun rapport "Lord of the Ring(s): Side Channel Attacks on the CPU On-Chip Ring Interconnect Are Practical"

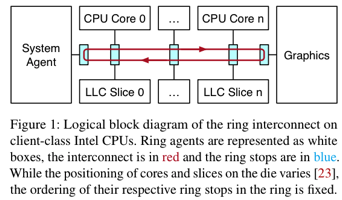

De ringbus, ook ring interconnect genoemd, is een onderdeel van de processor dat communicatie tussen verschillende onderdelen van Intel-processors verzorgt, zoals de cores, last-leve cache, system agent en graphics. Door middel van een zogeheten "contention-based channel" aanval kunnen de onderzoekers passief de latency monitoren die zich voordat bij het verkrijgen van toegang tot een gedeelde resource. In dit geval de ringbus.

Door het beïnvloeden van ring-verkeer is het mogelijk om aan de hand van de ontstane "contention" informatie van andere gebruikers op het systeem af te leiden, zoals toetsaanslagen of de eerder genoemde key bits. Deze laatste aanval vereist wel dat de cache van het slachtoffer op de "context switches" wordt geleegd. Iets wat de grote besturingssystemen allemaal niet doen. Daardoor is de toepasbaarheid van deze aanval beperkt.

Bij de tweede aanval kijkt een aanvaller naar de keystroke timing informatie om zo een wachtwoord af te kunnen leiden. De onderzoekers ontdekten dat toetsaanslagen voor pieken in de ring contention zorgen, die door een aanvaller zijn waar te nemen. Door naar de ringbus te kijken is het mogelijk om 4 Mbps aan informatie te achterhalen. Volgens de onderzoekers de grootste cross-core channel-aanval waarbij er geen gebruik wordt gemaakt van gedeeld geheugen.

De aanval werkt niet tegen AMD-processors, omdat de chipfabrikant een andere technologie gebruikt dan de ringbus van Intel. De onderzoekers rapporteerden hun bevindingen aan Intel, maar de chipgigant stelde dat het om een traditionele side-channel-aanval gaat en dergelijke aanvallen door middel van softwaremitigaties zijn te verhelpen. Met die reactie zijn de onderzoekers het niet eens en stellen dat er onder andere "hardware-only" mitigaties zijn vereist.

Om de aanval uit te voeren moet een aanvaller wel toegang tot het systeem hebben. Daarnaast werkt de aanval niet tegen nieuwere server-processors van Intel omdat die geen traditionele ringbus gebruiken (pdf)..

https://en.wikipedia.org/wiki/Intel_Management_Engine

Draait onder Minix van Andrew S. Tanenbaum.

AMD heeft een soortgelijke backdoor:

https://en.wikipedia.org/wiki/AMD_Platform_Security_Processor

Geen idee hoe je deze IME en PSP effectief uitschakelt. Misschien is de enige oplossing om over te stappen op een RaspberryPi?

https://en.wikipedia.org/wiki/Intel_Management_Engine

Draait onder Minix van Andrew S. Tanenbaum.

AMD heeft een soortgelijke backdoor:

https://en.wikipedia.org/wiki/AMD_Platform_Security_Processor

Geen idee hoe je deze IME en PSP effectief uitschakelt. Misschien is de enige oplossing om over te stappen op een RaspberryPi?

amd kan je uitzetten

AMD Reportedly Allows Disabling PSP Secure Processor

https://www.phoronix.com/scan.php?page=news_item&px=AMD-PSP-Disable-Option

er zijn snellere slimmere cpu's nodig om domme

hardware te vervangen.

The Matrix

Deze posting is gelocked. Reageren is niet meer mogelijk.